ДОКАЗУЕМОЕ ОБЛАДАНИЕ ДАННЫМИ

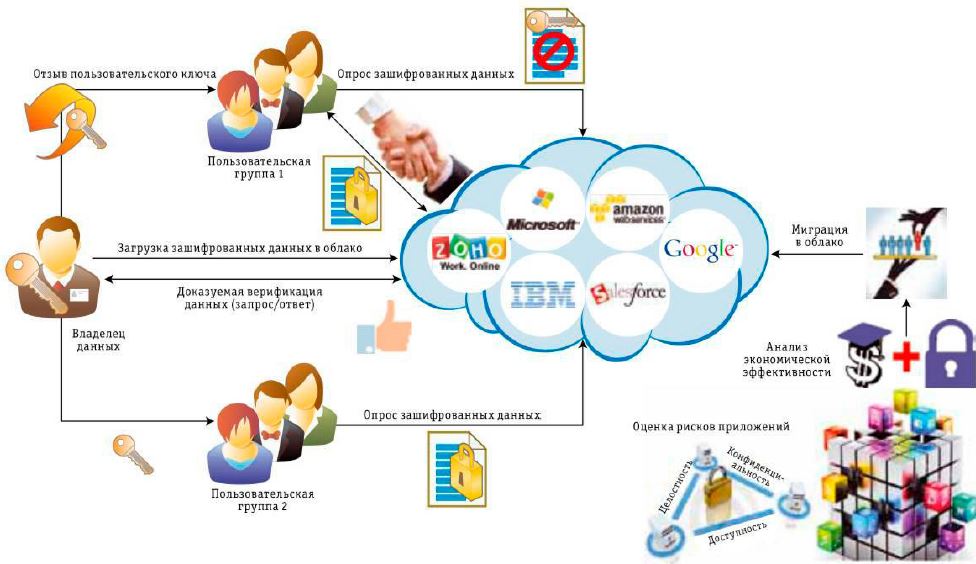

Доказуемое обладание данными и модель оценки рисков. Владелец данных загружает зашифрованную информацию в облако и предоставляет ключи пользователям, которые могут запрашивать данные и их атрибуты согласно своим профилям. Владелец может периодически удостоверяться в целостности своих данных в облаке, а также выполнять оценку рисков и анализ экономической эффективности, выясняя, какие приложения можно безопасно перенести в облакоnnМетод доказуемого обладания данными (Provable Data Possession, PDP) позволяет удостовериться в целостности данных, хранимых на облачных серверах. Согласно типичной модели PDP, показанной на рисунке, владелец данных генерирует метаданные и метки, применяемые для верификации целостности зашифрованных файлов. Владелец данных отправляет зашифрованный файл и метки в облако и удаляет локальную копию. Для верификации целостности владелец генерирует запрос и отправляет его в облако. Облачная система защиты данных после проведения соответствующих расчетов выдает ответ, подтверждающий целостность информации.nnПри верификации, выполняемой, например, по методу дерева Меркла, используются различные криптографические алгоритмы, но большинство таких верификационных схем рассчитано на работу только со статичными файлами и проверку только одной копии данных в одном облаке. Авторизованные пользователи имеют доступ к данным, хранимым в облаке, но владелец не может их обновлять или масштабировать. Более новые схемы, например IdentityBased Distributed PDP , дают возможность осуществлять ограниченное динамическое масштабирование данных, размещенных в нескольких облаках, без необходимости управлять сертификатами. Предложен также протокол удаленной загрузки данных в облако и проверки целостности с использованием идентификации и прокси IDPUIC \, рассчитанный на работу как с фиксированными, так и с мобильными платформами.n

ТИРАЖИРОВАНИЕ И ПРОВЕРКА ЦЕЛОСТНОСТИ ДАННЫХ

Геотиражирование — размещение данных в географически распределенных сетях — позволяет улучшить доступность информации в облачных средах. Облако клонирует данные и хранит копии на нескольких физически удаленных друг от друга серверах. Это ценно для владельцев, когда у них нет локальной копии данных или нужна доступность нескольких копий на случай, если одна из них будет удалена, повреждена или скомпрометирована.nnПровайдер может легко обмануть владельца данных, если будет хранить только одну копию, а не несколько, тем самым экономя емкость и получая доход без предоставления сервиса. Поэтому владельцу нужна возможность регулярной проверки, действительно ли в облаке находятся несколько копий данных, как это было зафиксировано в SLA. Это можно делать, например, путем создания нескольких копий файла с использованием криптосистемы Пэйе и генерации меток с подписями для данных по схеме Боне Линна Шахема, что позволяет удостоверяться в целостности информации.nnВ рамках некоторых схем верификации целостности владельцы данных делятся ключом шифрования с авторизованными пользователями, поэтому от провайдера не требуется предоставлять им доступ к файлам. Благодаря гомоморфизму таких схем обновление файлов происходит проще. Владельцу данных нужно лишь зашифровать обновление файла, хранимого в облаке, и отправить его — все копии при этом обновляются автоматически посредством гомоморфного сложения. Такая схема допускает использование заверенных структур данных, например деревьев Меркла и списков пропуска, для нужд верификации целостности файловых блоков. Однако гомоморфные механизмы работают медленно, в связи с чем существует потребность в более эффективных схемах.n

ЗАЩИЩЕННАЯ ОБРАБОТКА ЗАПРОСОВ И КОНТРОЛЬ ДОСТУПА

Защищенная обработка запросов (Secure Query Processing, SQP) к зашифрованным данным — метод, гарантирующий, что результат увидят только авторизованные пользователи, — активно применяется в связи с ростом популярности сервисов аутсорсинга баз данных. Идет работа и над облачными реализациями SQP, в том числе над эффективными протоколами работы с зашифрованными данными.nnСервисы DaaS предоставляют доступ к информации в облаке пользователям, которых владелец данных наделил соответствующими правами. При этом уровень прав доступа может варьироваться. Обеспечение мелкодисперсного контроля доступа в облаке — задача первостепенной важности как для DaaS, так и для SaaS. Обычно для ее решения применяется шифрование. Но при этом возникают сложности, связанные с опросом зашифрованных данных и предотвращением неправомерного до ступа к атрибутам данных, с отзывом пользовательских привилегий(например, при увольнении сотрудников) без повторного шифрования огромных объемов информации и выдачи новых ключей авторизованным пользователям, а также с исключением сговоров между пользователями и провайдерами и изменением прав доступа.nnМелкодисперсный контроль доступа можно реализовать с использованием повторного шифрования. В частности, предлагается применять шифрование на основе атрибутов в сочетании с повторным шифрованием через прокси, а также аддитивное гомоморфное шифрование.nnАвторы большинства исследований в сфере облачной безопасности исходят из предположения о том, что облако будет предоставлять данные и результаты выполнения запросов без вмешательства в них и что при этом отсутствует сговор между провайдером и потребителем данных, а также между пользователями и между провайдерами. Но, поскольку соответствующих гарантий нет, владельцам данных необходима возможность предотвращать их утечку в случае подобных сговоров. Кроме того, нужны способы эффективно и защищенно работать с правами доступа, отзывать их и выдавать такие же либо иные пользователю при возвращении; предотвращать тайный сбор хранимой информации провайдерами; предотвращать сговоры между пользователями; опрашивать зашифрованные данные, распределенные между несколькими облаками; развивать сервисы, пользующиеся ресурсами нескольких операторов.nnИнструменты для решения перечисленных задач могут быть созданы на базе концепции доверенных вычислений и методов прикладной криптографии. В любом случае нужно больше исследований в области оптимальных алгоритмов, которые позволили бы развеять страхи по поводу безопасности облачных сервисов.nnВладельцы данных нередко не располагают достаточной информацией о применяемых провайдером механизмах обеспечения конфиденциальности и безопасности, чтобы определить, насколько надежно защищены их данные, что может препятствовать полноценному переходу в облако. Пользователь вправе иметь следующую информацию: принял ли провайдер все необходимые меры по обеспечению безопасности; возможен ли аудит системы; выполняет ли провайдер обязательства по SLA; есть ли гарантии защищенности от шпионажа со стороны самого провайдера; осуществима ли переносимость данных. А также — сохранит ли он полный контроль над данными в объединенных облаках, обслуживаемых несколькими провайдерами. Чтобы устранить опасения, касающиеся безопасности облаков, нужны дополнительные исследования.nnОрганизации могли бы нанимать сторонних поставщиков услуг по оценке защищенности облачных сервисов или же проводить эту оценку самостоятельно, руководствуясь строгими стандартами, но это не всегда выход — для выбора подходящего провайдера требуется система анализа соответствующих рисков. Она должна иметь средства для определения защищенности сервисов провайдера и предоставлять перечень надежных провайдеров с учетом выявленных угроз для конкретного бизнесприложения.nnВыбранный провайдер должен располагать надежной облачной инфраструктурой, обеспечивающей защищенный перенос приложений, защиту данных, мелкодисперсный контроль доступа и безопасное извлечение информации. Чтобы устранить опасения, связанные с облачной безопасностью, и стимулировать активное освоение облачных сервисов во многих отраслях, необходимы дальнейшие исследования и взаимодействие между провайдерами, исследователями, пользователями и регуляторами.n

Построение облачной распределенной инфраструктуры для Вашего проекта с обеспечением безопасности и полного контроля, подробности office@sustem-admins.ru