Веб-сервисы, которые на сегодняшний день широко используются абсолютно во всех типах веб-приложений, представляют собой «клей», который позволяет разрозненным веб-приложениям беспрепятственно общаться друг с другом. Веб-сервисы позволяют компьютерам предоставлять друг другу услуги без посредничества человека.n

Веб-сервисы строятся на основе трех веб-технологий:

- Язык WSDL (Web Services Definition Language; язык определения веб-сервисов), который представляет собой XML-описание точек подключения, доступных для пользователей веб-сервиса.

- Спецификация UDDI (Universal Description, Discovery, and Integration; универсальная система предметного описания и интеграции), которая представляет собой набор XML-протоколов и инфраструктуру для описания и обнаружения веб-сервисов.

- Протокол SOAP (Simple Object Access Protocol; простой протокол доступа к обьектам), который предназначен для обмена сообщениями на основе XML и для осуществления RPC-взаимодействия между веб-сервисами.

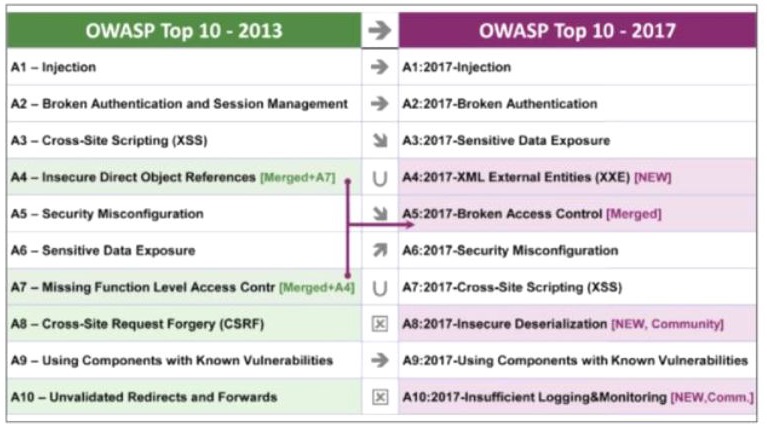

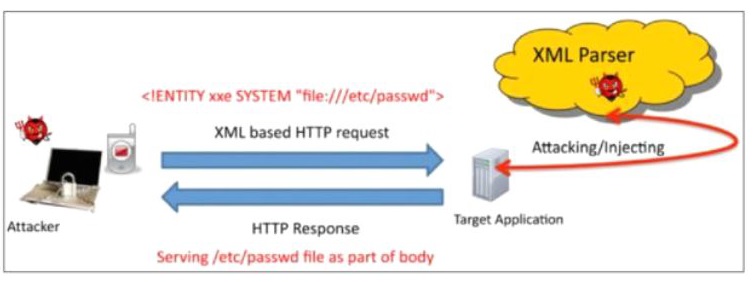

Благодаря трем этим технологиям веб-сервисы способны описывать свои собственные функции, искать другие вебсервисы и динамически взаимодействовать с ними.nnТри этих технологии позволяют программисту взаимодействовать с веб-сервисами в произвольном порядке и таким образом создавать гибкие многофункциональные веб-приложения. Кроме того, веб-сервисы предоставляют разрозненным разработчикам возможность организовывать бесшовное взаимодействие между их веб-приложениями, независимо от того, на основе каких технологий эти вебприложения работают: ASP.NET, ISAPI, COM, РНР, J2EE или что-то еще. Такая особенность веб-сервисов очень удобна для проведения бизнес-операций в электронной среде.nnПоэтому естественно, что веб-сервисы представляют собой привлекательную для киберзлоумышленников цель. Хит-парад уязвимостей, наиболее актуальных для веб-приложений (см. рис.), содержит три строчки, которые непосредственно с веб-сервисами связаны: А1:2017 (инъекции), А4:2017 (ХХЕ), А8:2017 (небезопасная десериализация).  Небезопасную десериализацию мы уже рассмотрели. Теперь вкратце рассмотрим ХХЕ (XML External Entities) и инъекции.nnПосредством ХХЕ злоумышленники делают инъекции в XML-потоки и таким образом получают низкоуровневый доступ к проходящим через веб-приложение данным (см. рис.).

Небезопасную десериализацию мы уже рассмотрели. Теперь вкратце рассмотрим ХХЕ (XML External Entities) и инъекции.nnПосредством ХХЕ злоумышленники делают инъекции в XML-потоки и таким образом получают низкоуровневый доступ к проходящим через веб-приложение данным (см. рис.). Обработка XML-потока на серверной стороне начинается с расчленения этого потока XML-парсером. XML-парсеры, как правило, содержат множество уязвимостей, потому что либо разрабатываются на скорую руку, либо настраиваются неправильно. Эксплуатируя уязвимости XML-парсеров посредством инъекций в XML-потоки, киберзлоумышленник может получить доступ к файловой системе, к сетевым дискам и к другим ресурсам удаленного сервера. Благодаря уязвимостям XML-napcepa киберзлоумышленник также может осуществить SSRF-атаку, DoS-атаку, похитить ценные файлы, исходные коды, конфиденциальную информацию.n

Обработка XML-потока на серверной стороне начинается с расчленения этого потока XML-парсером. XML-парсеры, как правило, содержат множество уязвимостей, потому что либо разрабатываются на скорую руку, либо настраиваются неправильно. Эксплуатируя уязвимости XML-парсеров посредством инъекций в XML-потоки, киберзлоумышленник может получить доступ к файловой системе, к сетевым дискам и к другим ресурсам удаленного сервера. Благодаря уязвимостям XML-napcepa киберзлоумышленник также может осуществить SSRF-атаку, DoS-атаку, похитить ценные файлы, исходные коды, конфиденциальную информацию.n

Защита сайта от атак, обращайтесь office@itfb.com.ua