Конец марта 2018-го ознаменовался подведением итогов 2017 года. Вендоры, связанные с антивирусной безопасностью (а защиту от шифровальщиков внедрили у себя многие продукты, ранее не занимавшиеся этой деятельностью), отчитались о росте интереса злоумышленников к майнерам и падению их интереса к шифровальщикам. Были озвучены суммы потерь для экономик страны и мира.nnДействительно ушедший год существенно изменил картину мира. Увеличились одни ИТ-риски, уменьшились другие, добавилось задач у системных администраторов и специалистов в области ИБ. Но обо всем по порядку.n

Начнем с шифровальщиков

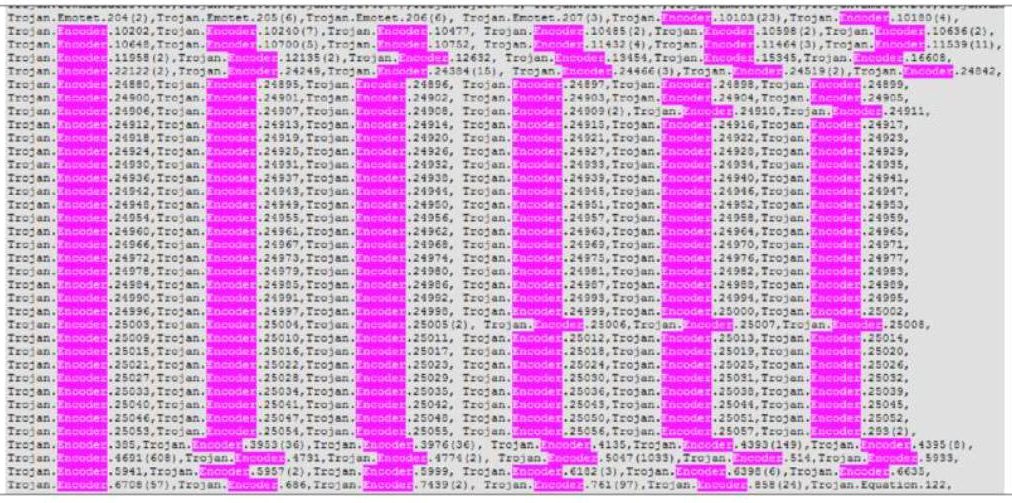

Исследователи отдельно отмечают резкое распространение программного обеспечения для майнинга криптовалют наряду со столь же заметным сокращением инцидентов, связанных с вирусами шифровальщиками.nnСогласно отчетам совершенно неожиданно и вопреки прогнозам трояны шифровальщики резко потеряли свою популярность среди злоумышленников. Количество новостей о появлении новых разновидностей резко упало и стало исчисляться буквально единицами. Означает ли это, что угроза угла и можно вздохнуть свободно? Увы. Заглянем в статистику (см. рис. 1). nnЭто всего один день кстати, для интереса можно посмотреть, сколько записей в антивирусные базы было добавлено ровно год назад (см. рис. 2).

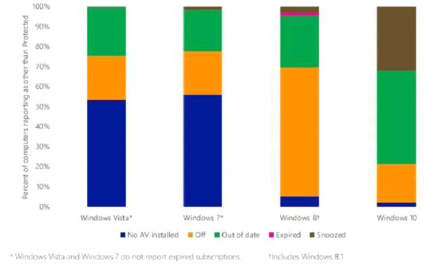

nnЭто всего один день кстати, для интереса можно посмотреть, сколько записей в антивирусные базы было добавлено ровно год назад (см. рис. 2).![]() nnСущественное падение популярности!nnПри этом на скриншоте только шифровальщики под ОС Windows. А еще есть Mac, Linux и Android. Вирусописатели не забывают о них, хотя конечно число шифровальщиков под эти ОС существенно меньше.nnКак же так получается, что популярность падает, а количество вредоносных программ растет? Очень просто -и это еще одна тенденция.nnСозданную вредоносную программу нет смысла выпускать в мир, если ее обнаруживают средства защиты. Это логично. И несколько нет назад стали появляться сервисы проверки вредоносных программ на обнаружение их антивирусами. В отличии от VirusTotal такие сервисы естественно не сотрудничали (по крайней мере официально) с вендорами — не передавали им загруженные вредоносные программы. Следующим шагом стала автоматизация обнаружения участков кода, на которые реагирует защита. Ну а там стало недалеко и до полной автоматизации разработки.nnСервис мониторит несколько антивирусных продуктов, а когда он замечает, что вариант вредоноса детектируется, он повторно шифрует файл, создавая новый вариант зловреда, который уже избежит детектирования.nnПолная победа над защитой? И да и нет. Подобные сервисы проверяют наличие знаний о вредоносных программах в антивирусных базах. Это достаточно простая проверка, не требующая запуска вредоносной программы.nnСовременный антивирус это не только антивирусные базы, но еще и превентивная защита, антиспам (да-да, очень многие вредоносные программы не доходят до потенциальных жертв именно потому, что письма блокируются как спам), фильтрация доступа к мошенническим сайтам и многое другое, Для тестирования вредоносных программ на необнаружение данными модулями требуется куда больше усилий. Но как ни парадоксально — это не особо и нужно.nnДело в том. что существенную долю антивирусного рынка занимают бесплатные и free решения — не имеющие таких модулей. «Все эти навороты совершено не нужны и продвигаются вендорами для увеличения цены». И значит примитивного тестирования вполне достаточно для атак пользователей, отказавшихся по сути от антивирусной защиты вообще — при наличии у них установленного антивируса.nnС другой стороны почивать на лаврах пользователям, установившим более продвинутые версии защиты не стоит, Прошлый год принес запуск сразу нескольких сервисов анализа запущенных приложений. Предназначены они исключительно для анализа приложений, выявления их сигнатур и прочего. Но лиха беда начало — можно ожидать, что подобные сервисы скоро будут применяться и в целях автоматизации тестирования вредоносных программ — инструкции по их созданию уже доступны на популярных ресурсах.nnИ здесь мы возвращаемся к фразе «при наличии у них установленного антивируса» Очень страшную статистику опубликовала компания Microsoft в Microsoft Security Intelligence Report Volume 22 (см. рис. 3).

nnСущественное падение популярности!nnПри этом на скриншоте только шифровальщики под ОС Windows. А еще есть Mac, Linux и Android. Вирусописатели не забывают о них, хотя конечно число шифровальщиков под эти ОС существенно меньше.nnКак же так получается, что популярность падает, а количество вредоносных программ растет? Очень просто -и это еще одна тенденция.nnСозданную вредоносную программу нет смысла выпускать в мир, если ее обнаруживают средства защиты. Это логично. И несколько нет назад стали появляться сервисы проверки вредоносных программ на обнаружение их антивирусами. В отличии от VirusTotal такие сервисы естественно не сотрудничали (по крайней мере официально) с вендорами — не передавали им загруженные вредоносные программы. Следующим шагом стала автоматизация обнаружения участков кода, на которые реагирует защита. Ну а там стало недалеко и до полной автоматизации разработки.nnСервис мониторит несколько антивирусных продуктов, а когда он замечает, что вариант вредоноса детектируется, он повторно шифрует файл, создавая новый вариант зловреда, который уже избежит детектирования.nnПолная победа над защитой? И да и нет. Подобные сервисы проверяют наличие знаний о вредоносных программах в антивирусных базах. Это достаточно простая проверка, не требующая запуска вредоносной программы.nnСовременный антивирус это не только антивирусные базы, но еще и превентивная защита, антиспам (да-да, очень многие вредоносные программы не доходят до потенциальных жертв именно потому, что письма блокируются как спам), фильтрация доступа к мошенническим сайтам и многое другое, Для тестирования вредоносных программ на необнаружение данными модулями требуется куда больше усилий. Но как ни парадоксально — это не особо и нужно.nnДело в том. что существенную долю антивирусного рынка занимают бесплатные и free решения — не имеющие таких модулей. «Все эти навороты совершено не нужны и продвигаются вендорами для увеличения цены». И значит примитивного тестирования вполне достаточно для атак пользователей, отказавшихся по сути от антивирусной защиты вообще — при наличии у них установленного антивируса.nnС другой стороны почивать на лаврах пользователям, установившим более продвинутые версии защиты не стоит, Прошлый год принес запуск сразу нескольких сервисов анализа запущенных приложений. Предназначены они исключительно для анализа приложений, выявления их сигнатур и прочего. Но лиха беда начало — можно ожидать, что подобные сервисы скоро будут применяться и в целях автоматизации тестирования вредоносных программ — инструкции по их созданию уже доступны на популярных ресурсах.nnИ здесь мы возвращаемся к фразе «при наличии у них установленного антивируса» Очень страшную статистику опубликовала компания Microsoft в Microsoft Security Intelligence Report Volume 22 (см. рис. 3). nnЖелтый цвет — установленный и выключенный антивирус. зеленый — установленный, но не обновляемый.nnТо есть огромное количество пользователей устанавливает антивирус — и отключает его. А зачем? Если антивирус установлен, то защищать он обязан. Думаете шутка?nnВ отчете антивируса зафиксировано, что в исключения SpDIer Guard добавлены целиком диски С:, D: и Е:, а также отдельно добавлены пути C:\Windows\Temp и C:\Windows\ System32, то есть, по сути, полностью отключена антивирусная проверка дисков модулем SpDIer Guard.nnЭто реальный анализ реальной ситуации по претензии о неработе антивируса, И это не единичное подобное обращение.nnИ вполне возможно, что уменьшение доли синего в статистике Microsoft — не рост количества пользователей, установивших антивирус в Windows 8/10, результат незнания пользователя факта того, что по умолчанию у них уже работает сервис антивирусной защиты, встроенный в операционную систему.nnЧто еще можно сказать? Продолжается игнорирование специалистами по информационной безопасности простейших норм, в том числе установка обновлений, создание резервных копий. О трояне WannaCryB прошлом году не писал только ленивый. О необходимости установки соответствующего обновления прожужжали все уши. И что?nnПредставители Boeing заявили об обнаружении следов кибератаки в своих системах, предположительно, в них замешан печально известный вредонос-вымогатель WannaCry.nnПо опросам участников конференций создают резервные копии порядка 10 процентов компании, а процедуры на случай вредоносного заражений отработаны буквально у единиц — при том. что число компаний, сталкивавшихся с атаками вредоносных программ в несколько раз выше.nn nnПродолжение в следующей статье…nn

nnЖелтый цвет — установленный и выключенный антивирус. зеленый — установленный, но не обновляемый.nnТо есть огромное количество пользователей устанавливает антивирус — и отключает его. А зачем? Если антивирус установлен, то защищать он обязан. Думаете шутка?nnВ отчете антивируса зафиксировано, что в исключения SpDIer Guard добавлены целиком диски С:, D: и Е:, а также отдельно добавлены пути C:\Windows\Temp и C:\Windows\ System32, то есть, по сути, полностью отключена антивирусная проверка дисков модулем SpDIer Guard.nnЭто реальный анализ реальной ситуации по претензии о неработе антивируса, И это не единичное подобное обращение.nnИ вполне возможно, что уменьшение доли синего в статистике Microsoft — не рост количества пользователей, установивших антивирус в Windows 8/10, результат незнания пользователя факта того, что по умолчанию у них уже работает сервис антивирусной защиты, встроенный в операционную систему.nnЧто еще можно сказать? Продолжается игнорирование специалистами по информационной безопасности простейших норм, в том числе установка обновлений, создание резервных копий. О трояне WannaCryB прошлом году не писал только ленивый. О необходимости установки соответствующего обновления прожужжали все уши. И что?nnПредставители Boeing заявили об обнаружении следов кибератаки в своих системах, предположительно, в них замешан печально известный вредонос-вымогатель WannaCry.nnПо опросам участников конференций создают резервные копии порядка 10 процентов компании, а процедуры на случай вредоносного заражений отработаны буквально у единиц — при том. что число компаний, сталкивавшихся с атаками вредоносных программ в несколько раз выше.nn nnПродолжение в следующей статье…nn