Сегодня мы приоткроем завесу, и покажем некоторые тонкости нашей работы. Речь пойдет о безопасности, а точнее о безопасном подключении к удаленным ресурсам. Стоит в очередной раз повториться, что безопасность — это понятие комплексное. Угрозы могут поджидать на разных этапах взаимодействия. И для успешного им противостояния нужна система, состоящая из технических и организационных мер.n

Используем разделение зон

Приведем простой пример. Если между двумя комнатами есть стены и двери, пыли и сора из одной комнаты в другую проникает значительно меньше, особенно если двери закрыты. Тоже самое с серверами. Для того, чтобы обезопасить внутреннюю инфраструктуру от внешнего мира Интернет используют пограничные (демилитаризированные) зоны. Пограничными серверами с функциями брандмауэра разделяют разные зоны больших инфраструктур.n

Отказываемся от паролей

Использование паролей — это организационная уязвимость. Широко известны случаи, когда пароли для доступа к ресурсам солидных компании (с большими бюджетами на безопасность информационных систем) размещались на листочках возле компьютеров, были запечатлены на фото или видео. Пароли передаются друг другу, забываются, для того, чтобы не забыть — записываются на флешки, которые успешно теряются. Напрашивается вывод о том, что по возможности пароли, как единственное средство защиты доступа, лучше не использовать. А что же тогда? Использовать ключи. Механизм работы ключей следующий. Генерируется пара ключей: публичный и приватный. Публичный ключ выдается всем желающим, приватный хранится в недоступном для других месте Вашей системы. Кстати, можно установить пароль на использование приватного ключа, получив таким образом подобие двухфакторной аутентификации. В процессе проверки происходит шифрование информации публичным ключом, дешифрование производится приватным. Таким образом, если Вы (Ваша система) смогли расшифровать полученную информацию приватным ключом, предполагается, что она была адресована именно Вам. На основе ключей работают сертификаты, также активно использующиеся, в том числе для авторизации. Еще одной альтернативой паролям выступает аутентификация на основе токена (специального электронного устройства). Однако внедрение таких систем требует дополнительных вложений и, как правило, используется в виде двухфакторной аутентификации наряду с паролями или пин-кодами.n

Шифруем соединение

Шифруя соединение, оберегаем себя от перехвата информации сторонними лицами в процессе передачи данных между устройствами. Для шифрования данных сервер использует все те же ключи, о механизме работы которых говорилось выше. Минус шифрования каналов связи в повышенном потреблении ресурсов оборудования. Например, из опыта автора, шифрование трафика телефонии компании из 50 сотрудников увеличило объем потребляемых серверных ресурсов приблизительно на 30%. Но зачастую, эти накладные расходы оправданы.n

Гарантируем надлежащее состояние инициатора соединения

Ни для кого не секрет, что ПК (или сервер) с установленными обновлениями и включенным брандмауэром даже без антивирусной системы имеет значительно больше шансов устоять перед атакой вредоносного ПО или хакера. Контроль за состоянием обновлений, антивирусного ПО и работы брандмауэра на рабочих станциях администраторов и буферных серверах для соединения позволяет значительно снизить риски ослабления безопасности клиентской инфраструктуры при удаленном администрировании.n

Уменьшаем число доступных портов

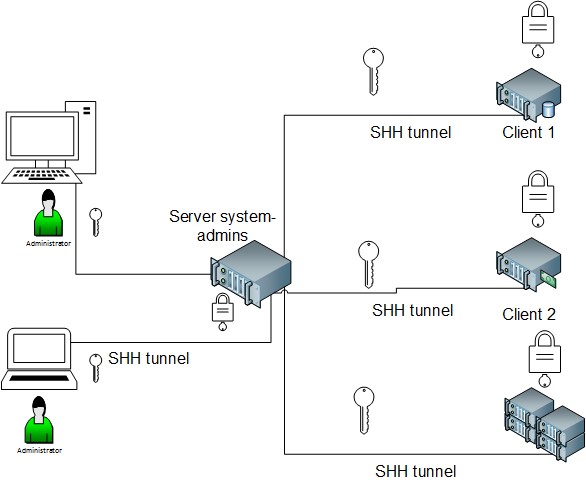

Как было сказано выше, на всех узловых точках используется брандмауэр. Также снизить количество нежелательного траффика можно отказавшись от использования VPN, там где можно использовать более «узконаправленные» решения, такие как RDP или SSH. Рассмотрим на примере:Создавая VPN подключение, Вы подключаете ПК или целую сеть ПК, к другой изолированной сети. В рамках этого подключения, ПК, соединённые VPN могут обмениваться любой информацией. Таким образом, ПК с вредоносным ПО, подключенный с использованием VPN к удаленной сети, может совершать действия с объектами удаленной сети, абсолютно не связанные с задачами администратора, для решения которых собственно этот ПК был подключен. Например сбор информации об активных FTP серверах удаленной сети. подключаясь к серверам клиента по протоколу RDP (в самом простом случае) Вы используйте только 1 порт 3389 TCP. Таким образом, даже в случае, если на административном ПК есть вредоносное ПО, оно не сможет собрать необходимую информацию, поскольку порты FTP серверов удаленной сети не доступны для административного ПК.nnКонечно все инфраструктуры разные. В некоторых случаях у клиента есть собственные политики безопасности и разработанные процедуры, которым нужно следовать. Нет единого универсального решения, но есть единый универсальный подход. Схематично его можно изобразить так: nnАдминистратор устанавливает безопасное соединение с промежуточным сервером (одним из нескольких в группе пограничных серверов), который является, как бы буфером, между ПК администратора и клиентской инфраструктурой. Соединение с клиентом выполняется непосредственно с буферного сервера. Второе соединение также безопасно. Технологии, которыми это обеспечивается, выбираются исходя из конкретной инфраструктуры заказчика. Дополнительным преимуществом использования этой схемы является возможность предоставления клиенту конкретных ip-адресов, с которых будут выполняться работы по администрированию его систем.nnМы кратко изложили наше виденье обеспечения безопасности удаленных подключений. Мы не претендуем на то, что это решение единственно верное, однако, проверка на практике показывает, что оно достаточно удачно для массового использования. Как говорилось выше, мы всегда готовы сотрудничать с учетом политик безопасности, существующих на Вашем предприятии. А тонкости и нюансы всегда можно зафиксировать на бумаге.

nnАдминистратор устанавливает безопасное соединение с промежуточным сервером (одним из нескольких в группе пограничных серверов), который является, как бы буфером, между ПК администратора и клиентской инфраструктурой. Соединение с клиентом выполняется непосредственно с буферного сервера. Второе соединение также безопасно. Технологии, которыми это обеспечивается, выбираются исходя из конкретной инфраструктуры заказчика. Дополнительным преимуществом использования этой схемы является возможность предоставления клиенту конкретных ip-адресов, с которых будут выполняться работы по администрированию его систем.nnМы кратко изложили наше виденье обеспечения безопасности удаленных подключений. Мы не претендуем на то, что это решение единственно верное, однако, проверка на практике показывает, что оно достаточно удачно для массового использования. Как говорилось выше, мы всегда готовы сотрудничать с учетом политик безопасности, существующих на Вашем предприятии. А тонкости и нюансы всегда можно зафиксировать на бумаге.