Двух факторная аутентификация становится все более настоятельно рекомендованным способом защиты учетных записей пользователей в веб-приложениях от атак, требуя второй способ аутентификации в дополнение к стандартному имени пользователя и пароля.nnХотя двухфакторная аутентификация может охватывать широкий спектр методов, как биометрия или смарт-карт, наиболее часто встречающийся в веб-приложениях является защита одноразовый паролем. Если вы использовали приложения, такие как Gmail, вы, вероятно, знакомы с одноразовым паролем, созданным Google Authenticator, которые используется для IOS или устройств Android.nnАлгоритм, используемый для одноразового пароля в приложении Google Authenticator известен как Time-based One-Time Password (TOTP) алгоритм. Алгоритм TOTP является стандартный алгоритм утвержденный IETF в (RFC 6238) TOTP-RFC.n

Первоначально

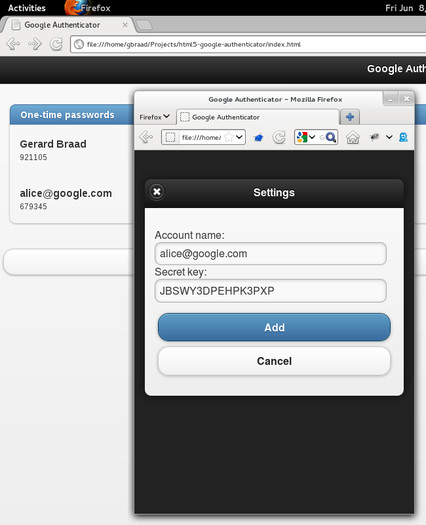

Вам необходимо скачать приложение Google Authenticator, которое генерирует 2-ступенчатые коды проверки на телефон или на рабочий стол. Установите приложение Google Authenticator , прежде чем устанавливать что либо еще, на вашем Android устройстве / устройств iPhone / IPad / BlackBerry / Firefox.n

Установка Google Authenticator на Fedora Linux

Это малоизвестный факт, что вы можете использовать алгоритм TOTP для обеспечения безопасности учетных записей пользователей в системах Linux. В этой статье мы расскажем всех необходимые шаги.. Хотя команды будут написаны для Fedora, алгоритм TOTP может быть развернут на любом дистрибутиве с незначительными изменениями.nnTOTP можно настроить на Linux системах с простым PAM, который выпустил Google.Установка его на Fedora проста. Просто выполните следующую комманду:n

yum install google-authenticatornn## OR ##nnsudo yum install google-authenticator

Настройка Google Authenticator на Fedora Linux

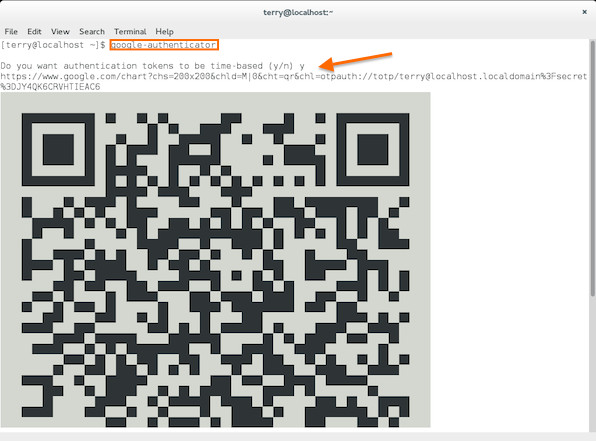

Далее, выполните следующую команду под пользователем которому нужно включить двух факторную аутентификацию:n

google-authenticator

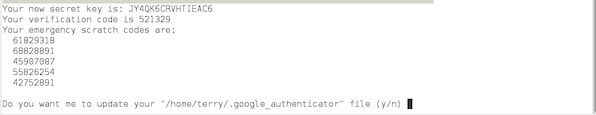

Вам будет предложено несколько вариантов конфигурации. Сканирование QRcode, который появился в приложении Google Authenticator: nnСохранить указанные резервные коды в надежном месте. Они позволят вам получить доступ, если вы потеряете свой телефон с Authenticator:

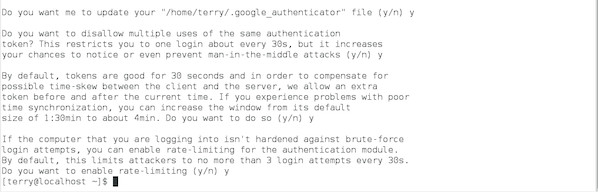

nnСохранить указанные резервные коды в надежном месте. Они позволят вам получить доступ, если вы потеряете свой телефон с Authenticator: nnЕсли вы не знаете, что отвечать на вопросы, жмите «Y».nn

nnЕсли вы не знаете, что отвечать на вопросы, жмите «Y».nn nn nnНаконец, добавьте следующую строку в /etc/pam.d/gdm-password файл:n

nn nnНаконец, добавьте следующую строку в /etc/pam.d/gdm-password файл:n

auth required pam_google_authenticator.so

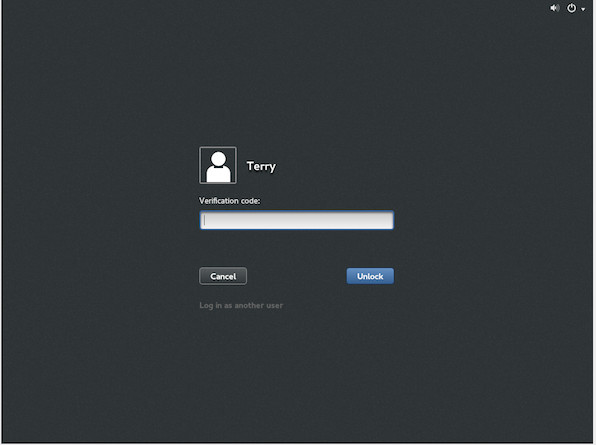

Сохраните и закройте файл. При следующем входе, вы должны увидеть ввод проверочного кода: nnВведите один раз пароль сгенерированный приложением Google Authenticator, и вы успешно войдете:

nnВведите один раз пароль сгенерированный приложением Google Authenticator, и вы успешно войдете: n

n

Как я могу получить Google Authenticator tokens?

Вы можете скачать приложение по следующему адресу в соответствии с вашим устройством / браузером, чтобы использовать Google Authenticator tokens:n

- n

- Google Authenticator Apple iOS app (https://itunes.apple.com/en/app/google-authenticator/id388497605?mt=8) — чтобы обеспечить дополнительный уровень безопасности при аутентификации используйте двух факторную аутентификацию Google.

- Google Authenticator Android App (https://play.google.com/store/apps/details?id=com.google.android.apps.authenticator2&hl=en) — генерирует 2-ступенчатые коды проверки на вашем телефоне.

- Google Authenticator Firefox приложение (https://marketplace.firefox.com/app/gauth-authenticator/) — Формирует TOTP когда многофакторной аутентификации с помощью Firefox.

- Смотрите список всех приложений Google Authenticator (https://support.google.com/accounts/answer/1066447?hl=en)

n

Защитите свой OpenSSH, используя двухступенчатую аутентификацию на Fedora / RHEL / CentOS Linux

Такой способ может быть применено к SSH входу в систему. Хотя отключение вход с паролем для SSH и ограничение входа по ключам SSH тоже хорошая идея. В случаях, когда нельзя применить предыдущие методы, добавление двух факторную аутентификацию может быть хорошим компромиссом. Добавление TOTP к SSH также легко и просто.nnПредполагается, что вы уже выполнили предыдущие шаги конфигурации.nnСначала добавьте следующую строку в /etc/pam.d/sshd:n

auth required pam_google_authenticator.so

Далее, убедитесь, что /etc/ssh/sshd_config содержит следующую строку:n

ChallengeResponseAuthentication yes

Сохраните и закройте файл. Перезапустите службу SSHd:n

sudo service sshd restartn## OR ##nsudo systemctl restart sshd.service

При следующем входе по ssh вам понадобится ввести верификационный код в дополнение к обычному паролю.n

login as: nixcraftnVerification code:nPassword:

Если вам необходимо выполнить настройку сервера, вы можете обратиться к нам за помощью.