Лето 2017 года ознаменовалось для отечественной IT-сферы поистине эпохальным событием: были введены в действие требования нового Госстандарта, регламентирующие меры информационной защиты в процессе внедрения виртуализационных решений.nnНовые нормы не только облегчают выбор методики и технологии инфозащиты в соответствии с индивидуальными потребностями проекта и заказчика, но и четко определяют терминологию, а также классификационные и систематизационные критерии. Теперь при любых разногласиях или разночтениях разработчики могут смело обращаться к ГОСТР56938-2016, а также терминологической базе, определенной этим стандартом.n

Как было и как стало

До введения 1 июня 2017 года нового ГОСТа разработчики мер защиты для виртуализационных сред руководствовались приказами ФСТЭК №№ 17, 21. Вот их основные положения: nnКак видите, они лишь определяют основные условия процессов, но не детализацию и терминологическую базу. ГОСТ, о котором пойдет речь ниже, восполняет этот пробел. Его основная задача — дать четкое определение критериям и средствам инфозащиты при использовании облачных технологий, последовательности их реализации и управления.nК сожалению, до сегодняшнего дня, несмотря на свою значимость, проект был крайне скудно освещен в СМИ и на специализированных интернет-ресурсах.n

nnКак видите, они лишь определяют основные условия процессов, но не детализацию и терминологическую базу. ГОСТ, о котором пойдет речь ниже, восполняет этот пробел. Его основная задача — дать четкое определение критериям и средствам инфозащиты при использовании облачных технологий, последовательности их реализации и управления.nК сожалению, до сегодняшнего дня, несмотря на свою значимость, проект был крайне скудно освещен в СМИ и на специализированных интернет-ресурсах.n

Терминология

Госстандарт Р56938-2016 разделяет гипервизоры на 2 типа:n

- 1-й тип — с прямым внедрением на аппаратную платформу.

- 2-й тип — с внедрением в хостинговую ОС.

Что касается систем хранения — характеристика их гипервизоров выделена в отдельный терминологический блок. В упрощенной интерпретации, это программное решение, которое может устанавливаться либо прямиком на «железо» в виде системного ПО, либо в среде хостинговой ОС в виде прикладной программы, которая отвечает за посредничество между адресными средами логического и физического типов, обеспечивая более продуктивное управление ресурсами накопления информации.nnВ рамках проекта также разработаны доступные критерии и определения для:n

- виртуальных машин;

- способов виртуализации;

- ресурсов, которые могут подлежать виртуализации.

ГОСТ и облачная инфраструктура

Стандартизация коснулась также терминологии, касающейся облачной инфраструктуры и ее иерархии. Так, согласно новым нормам, виртуальной инфраструктурой считается комплекс взаимоподчиненных групп облачных средств, которые отвечают за обработку, хранение, обмен данных. Сюда же относятся аппаратные и программные группы ресурсов для поддержания работы комплекса.nnВыделяется 3 возможных иерархических уровня такой структуры:n

- n

- Аппаратный. Самый нижний уровень, включающий периметральное железо, которое участвует в реализации определяющих облачных технологий и обеспечении процессов.

- Виртуальный. Этот уровень «отведен» под гипервизоры и облачные продукты их работы (машины, серверы, процессоры, диски, память, сетевое оснащение, средства безопасности и так далее).

- Управленческий. Высший иерархический уровень, содержащий средство централизованного управления в пределах облачной структуры (консоль).

Типизация объектов защиты

Одним из важнейших достоинств актуального стандарта является точная классификация объектов, подлежащих защите при использовании виртуализационных технологий. Их распределили на семь групп:n

- n

- Средства инфраструктурного построения и руководства.

- Системы вычисления.

- Системы накопления информации.

- Каналы обмена информацией.

- Средства для обработки, хранения и обмена информацией.

- Средства системы безопасности.

- Периметральные средства.

n

Классификация методик защиты

Госстандарт перечисляет меры защиты, распределяя их на группы, каждая из которых соответствует одной из перечисленных выше групп объектов.nДанные об угрозах и мерах повышения безопасности сведены в таблицы и прилагаются к основному тексту проекта.nnЕсть и недоработки. К примеру, в перечень мер по защите введены современные подвиды, для которых пока что не в полной мере или вовсе не реализован функционал, а также методики внедрения. К таким относится, к примеру, шифрование передачи файлов-образов виртуальных машин.nnКроме того, в ГОСТе не дается определение снимкам виртуальных машин и не рассматриваются соответствующие угрозы. В качестве контраста — американский Национальный институт стандартов и технологий рассматривает снимок виртуальной машины, как отдельный объект защиты, регламентируя соответствующие меры.n

Классификация угроз

ГОСТ помогает также определить и классифицировать новые виды опасности, которые ранее были не свойственны для инфосистем. Если коротко — ГОСТ расширяет список известных угроз, добавляя к аппаратным и прочим еще и виртуализационные. Дополнительные угрозы распределены на 18 пунктов. Авторы акцентируют, что данный стандарт определяет именно угрозы безопасности при виртуализации.nnПри этом другие виды угроз не теряют актуальности — их также следует в обязательном порядке анализировать при моделировании систем и структуры. К примеру, это опасности несанкционированного физического доступа к инфраструктуре, нарушения защиты информации, реквизитов и так далее.nn n

n

Выводы

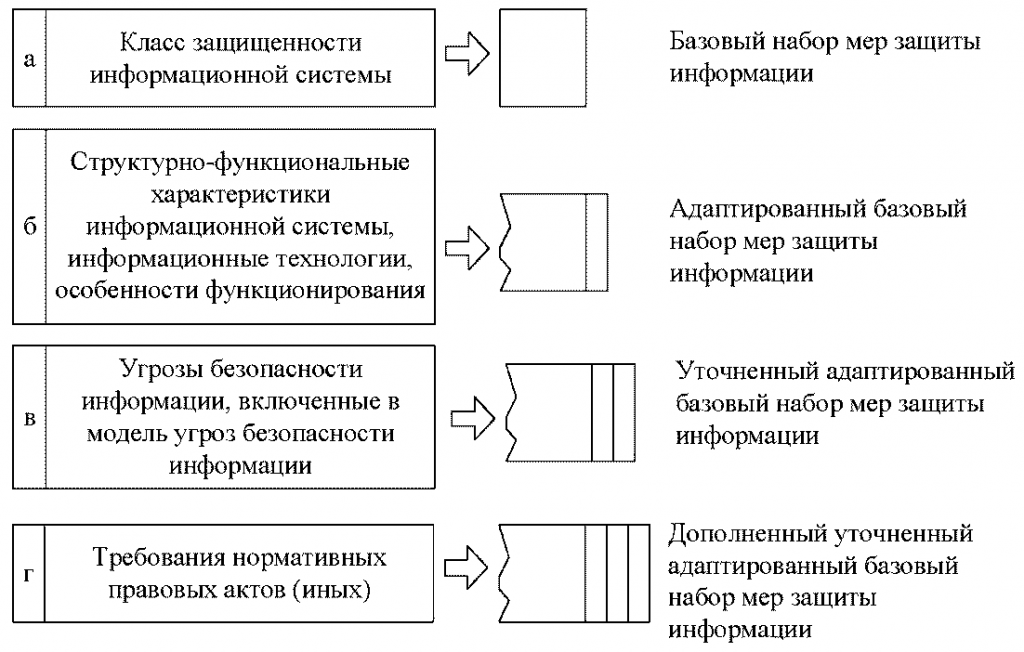

Классическая схема разработки системы безопасности, определяемая действующими нормами, строится на 4-х этапах работы:n

- n

- Составление списка мер.

- Адаптирование.

- Конкретизация.

- Дополнение.

n nnКак раз последний, самый ответственный этап дополнения списка мер безопасности, который прошел уточнение и адаптацию, теперь можно осуществлять целиком исходя из положений нового Госстандарта. При этом следует помнить, что проект Госстандарта акцентирован на обеспечение безопасности данных при работе с облачными провайдерами.

nnКак раз последний, самый ответственный этап дополнения списка мер безопасности, который прошел уточнение и адаптацию, теперь можно осуществлять целиком исходя из положений нового Госстандарта. При этом следует помнить, что проект Госстандарта акцентирован на обеспечение безопасности данных при работе с облачными провайдерами.