Кража паролей пользователей – это одна из ключевых проблем информационной безопасности. Большинство сетевых атак были успешно реализованы злоумышленниками из-за ненадежных или украденных паролей пользователей или администраторов ИТ-систем.

При этом исследования показывают, что пользователи продолжают создавать простые и слабые пароли, легко поддающиеся подбору. Без внедрения принудительных политик регулярного изменения пароля, пользователи изменяют его реже чем раз в год. С другой стороны, при использовании сложного пароля и частой смене пользователю трудно запомнить его. Это приводит к ошибкам при авторизации в ИТ-системах и в результате замедляет работу в целом. Пользователь может продублировать сложный и трудно запоминающийся пароль в личном блокноте или другом источнике. Таким образом снова возникает риск доступа к учетной записи посторонних лиц. Еще одна угроза, связанная с авторизацией — пользователь зачастую дублирует один и тот же пароль для подключения к различным корпоративным ИТ-системам. Это также снижает устойчивость пароля при попытке его подбора.

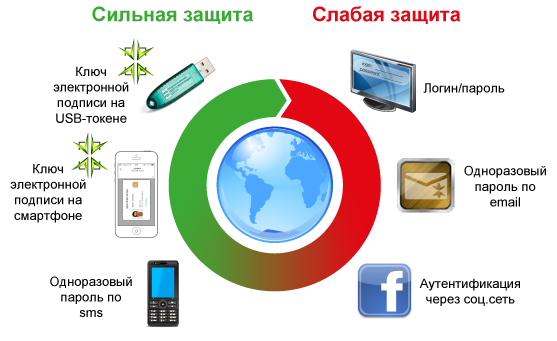

Для повышения безопасности при авторизации пользователей в корпоративных системах применяется технология многофакторной аутентификации. Это метод контроля доступа к ИТ-системам, при котором пользователю для входа и подключения к ресурсу необходимо предъявить более одного параметра аутентификации. Таким образом осуществляется дополнительная проверка подлинности пользователя и повышается безопасность при авторизации.

Первым механизмом аутентификации при авторизации в ИТ-системах как правило является ввод индивидуального логина и пароля пользователя. В качестве дополнительного механизма при многофакторной аутентификации может применяться:

- Ввод еще одного одноразового пароля.

- Физическое устройство: флеш-память, токен, электронная, магнитная карта и др.

- Биометрические данные пользователя – отпечаток пальца, радужная оболочка глаза и др.

Одноразовый пароль (OTP, one time password) — наиболее распространенный вариант второго фактора, который используется в программно-аппаратных решениях для многофакторной аутентификации. Для генерации OTP используется дополнительное устройство. Это может быть специальное токен или мобильный телефон пользователя. Передача на мобильный телефон пользователя одноразового пароля может осуществляться с помощью отправки SMS. Еще один способ использования мобильного устройства – установка специального приложения, которое генерирует дополнительный динамический пароль. Безусловное преимущество применения OTP-пароля в том, что он не может использоваться повторно.

Процесс авторизации в ИТ-системе с использованием OTP-пароля состоит из следующих шагов:

- Ввод статического логина и пароля.

- После успешного выполнения предыдущего пункта, пользователю предлагается ввести дополнительный OTP-пароль, который генерируется на его мобильном телефоне или другом специальном устройстве.

- Вход в ИТ-систему после подтверждения одноразового пароля или же отказ в авторизации, если пароль не принимается решением для дополнительной аутентификации.

Для еще большего усиления защиты возможна комбинация несколько методов дополнительной аутентификации. Например, для включения рабочей станции и последующего доступа к локальным данных используется один метод (биометрия, физической устройство), а для доступа к корпоративным ресурсам и системам применяется ввод OTP-пароля.

Наша компания занимается обеспечением безопасности информационных систем, обращайтесь [email protected]