Способы защиты

Мы можем защитить нашу сеть несколькими инструментами:n

- Принцип «нулевого доверия»n«network visibility»

- Настройка централизованной авторизации

- Настройка системы для проверки хостов

«Нулевое доверие»

Этот принцип в оригинале звучит как «zero trust» и широко используется в мониторинге ИТ инфраструктуры. Это тот метод, который образно разделял сеть на несколько зон, в каждой из которых имелись уникальные права для пользователей.nnВ наши дни принципы поменялись, поэтому «нулевое доверие» может быть настроено на всех рубежах, благодаря чему даже внутренние приложения будут ограничены в правах. По сути, каждый офис обладает следующими аспектами, которые нужно учесть при внедрении подобного принципа:n

- Удаленный доступ

- Мобильные средства, с помощью которых можно подключиться к сети

- Сторонние офисы/филиалы

- Облачные сервисы

Реализовать все это в сочетании с «zero trust» можно. Главное, настроить контроль подключений не только к самим коммутаторам со стороны пользователей, но и со стороны приложений.nnПростым решением будет настройка файрвола, с дальнейшим пропуском всего трафика через него. Но, как мы уже говорили, это снизит пропускную способность.nВ случае контроля на уровне коммутатора, на свет выходят другие нюансы:n

- Если у вас есть фильтрация на третьем и четвертом уровне, к сети все равно можно будет подключиться за счет открытых портов

- Комплексный ACL

- Явное разрешение реверсного трафика

- Ограничения по TCAM

Важно!

Вы можете использовать некоторые опции в случае с Cisco во время настройки реверсного трафика:permit tcp any any establishednnЭто тоже самое, что и:npermit tcp any any acknpermit tcp any any rstnnТо есть, даже при отсутствии TCP, злоумышленник сможет прогнать через сеть пакет данных с ACK-флагом. Не принимайте эту строку за возможность настройки полноценного файрвола.n

Повышение безопасности

Для защиты дата-центров, можно обратиться к таким методам: nnДля офиса лучше подойдет более другой подход:

nnДля офиса лучше подойдет более другой подход: nnБольшинство опций можно с легкостью настроить на конечном хосте, а также за счет proxy.nnОбратите внимание, что в Cisco встроены собственные EPP, которые могут внести некоторые коррективы в настройку и управление ИТ инфраструктурой.nВсе вышеописанное стоит учесть и при подключении файрвола, потому что можно получить:n

nnБольшинство опций можно с легкостью настроить на конечном хосте, а также за счет proxy.nnОбратите внимание, что в Cisco встроены собственные EPP, которые могут внести некоторые коррективы в настройку и управление ИТ инфраструктурой.nВсе вышеописанное стоит учесть и при подключении файрвола, потому что можно получить:n

- Объединение всех методик в одной точке, что повышает удобство

- Возможность выявить незащищенный ПК или устройство, которое все равно появится в файрволе

- Велика вероятность обнаружения вредоносного трафика

Удобство мониторинга

Админ должен понимать, что происходит в его сети. При чем, нужно учесть и логирование. В результате, получаем два важных этапа для настройки:n

- Настройка техники и обеспечение коммуникаций

- Внедрение инструментов для мониторинга и последующей аналитики

Учтите, что второй пункт связан с работой файрвола. Вам придется либо пропускать трафик через него, либо «отзеркалить» его. А это требует соответствующих инструментов и лицензий. Но есть и другой способ:n

- Собирайте информацию с помощью netflow для последующей аналитики

- Устанавливайте антивирусы и антишпионские программы на конечных хостах

- Настройте фильтрации URL и data

- Анализируйте tcpdump через тот же snort

Централизованная авторизация

Для повышения удобства вы должны обеспечить сотрудников возможностью удаленного подключения без необходимости повторной аутентификации/авторизации. Но здесь не все так просто, если говорить об аспекте безопасности.nnНапример, у нас есть несколько групп в штате, каждая из которых обладает своими обязанностями. Внутри сети их трафик управляется файрволом, как и в случае с подключением к дата-центру, где установлен свой комплекс защиты. Для доступа извне есть Cisco ASA с его VPN шлюзом и ACL.nnА теперь вам нужно добавить нового пользователя, выделив ему индивидуальные права, не распространяющиеся для других групп. Выход? Создать новую группу:n

- Выделить IP

- Включить свежий ACL на ASA с дальнейшей привязкой к пользователю

- Внедрить свежие правила в дата-центр и офис

Обычно, это случается довольно часто, а потому все превращается в довольно длительный и изнурительный процесс. Решить проблему можно так:n

- Настроим доступ через LDAP

- Учтем и создадим все варианты групп с различными правами.

- Привяжем пользователей к 1-й или нескольким группам. Это может быть гостевая, рабочая, ограниченная и прочие конфигурации, которые будут обладать собственными правами.

С точки зрения оборудования, здесь последовательность следующая:n

- Берем Cisco ASA Dynamic Access Policy (DAP) и настраиваем авторизацию ASA, исходящей от LDAP-групп, которые мы создали ранее.

- Для не VPN-устройств, используем протокол 802.1x, чтобы фильтровать и сортировать подключения к гостевой или рабочей группе. А затем, для внутреннего доступа, осуществляется VPN-подключение.

- Можно создать туннели для удаленного подключения на ASA, чтобы не засорять трафик.

Стоит отметить, что такой подход серьезно упрощает контроль за доступами. В процессе управления ИТ инфраструктурой вы сможете просто удалить учетную запись сотрудника, в случае его увольнения.n

Проверка хоста

Удаленный доступ несет за собой некоторые проблемы с безопасностью. В частности, внутрь сети может просочиться не только потенциальный хакер, но и вирус. Поэтому, жизненно важно настроить соответствующие проверки.nnИспользуйте VPN-шлюзы, которые зачастую уже оснащены инструментами для контроля и мониторинга трафика. Учтите возможность быстрой блокировки трафика в случае несанкционированного доступа.nnНапример, вы можете ограничить удаленный доступ, разрешая его только с тех устройств, которые занесены в реестр. Это может быть офисный ноутбук. С других устройств получить доступ будет невозможно.n

Золотая середина

И тут мы переходим к третьей грани – оптимальной стоимости. Если у вас большой офис, в котором работает несколько сотен сотрудников, то нужно обеспечить их высоким комфортом, скоростью и безопасностью при работе с инфраструктурой. Однако, это может влететь в копеечку.nnЛучшим решением будет использование всех вышеупомянутых средств защиты, а также фаерволов NGFW, как Palo Alto серии 7K. Не стоило бы скупиться и на инженеров по безопасности. А еще может понадобиться несколько ноутбуков для удаленного доступа.nnСколько это будет стоить? Примерно 10 миллионов долларов + пару сотен тысяч долларов на поддержку каждый год. Надежно? Конечно! Выгодно? Не очень.nnУниверсального рецепта для наиболее выгодной инфраструктуры нет. Все очень индивидуально. В первую очередь, думайте об удобстве мониторинга и управления сетью, так как это критично. А вот использовать самое новое оборудование необязательно. Оно дорого стоит и требует лицензионного сопровождения. Конечно, есть несколько способов снизить расходы.n

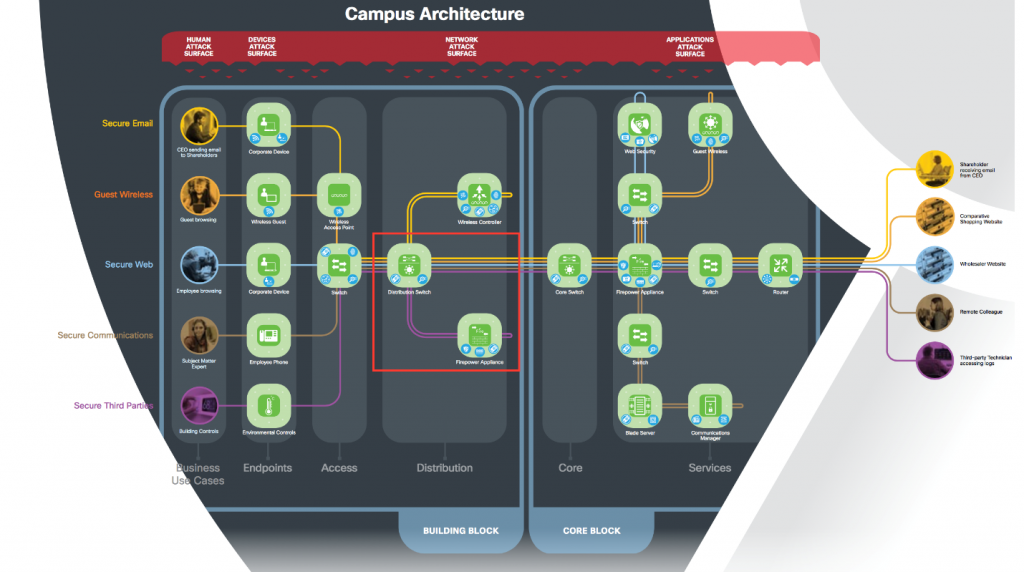

Изменение архитектуры

Рассмотрите внимательно следующую картинку, делая акцент на красном квадрате: nnКак видите, точка ключевая, но реализация неоднозначная. Она ограничивает возможности при настройке файрвола, которых остается только 4:n

nnКак видите, точка ключевая, но реализация неоднозначная. Она ограничивает возможности при настройке файрвола, которых остается только 4:n

- Каждый коммутатор – это шлюзы для всех подсетей. А в наличии у нас transparent режим на файрволе, что говорит о том, что трафик сводится к одной точке, даже не формируя L3 хоп

- Саб-интерфейсы файрвола – это шлюзы для подсетей. Их также можно настроить как SVI. Коммутаторы будут работать по принципу L2.

- Настройка различных VRF на коммутаторах, перенаправление трафика на файрвол, при передаче данных между VRF. В самом VRF реализуется ACL-контроль, который присутствует на коммутаторе

- Можно «отзеркалить» трафик на файрвол

Конечно, некоторые способы можно объединить.nnТакже обратите внимание, что 4-й способ недоступен, если вы настраиваете сеть с помощью Cisco. А для реализации первых двух нам понадобится дорогостоящая 4K-версия. Вы спросите, а зачем тогда Cisco? Потому что она довольно надежна по сравнению с конкурентами. Однако, это не единственный правильный вариант. Тема более, он не дешев.nnМожно сэкономить, если использовать файрвол выборочно для отдельных групп. Также можно избавиться от лишнего дорогого ПО для него, такого как «Threat Defense». А может, на некоторых узлах вам вообще не нужен файрвол.nnА еще есть open source. Он может выручить в трудные времена любого. На этом все! Надеемся, процесс управления ИТ инфраструктурой стал для вас хоть немного легче!n

Мы можем усилить информационную безопасность сетевой инфраструктуры предприятия любой сложности и масштаба. Обращайтесь за консультацией и помощью.