Атака типа «denial-of-service» или DoS – это умышленная попытка сделать компьютерный веб-сервис недоступным. Эта цель может быть достигнута разными путями. Атакер может нарушить нормальную работу сети, или своими действиями привести к низкой производительности и блокировке системы.nnDistributed denial of service или DDoS – это разновидность DoS атаки. Происходит, когда атака включает в себя несколько подключенных онлайн-устройств под общим контролем, которые используются для подавления веб-сервиса жертвы. Такая совместно используемая группа устройств называется botnet. Управление такой сетью реализовывается обычно через IRC или P2P-сети.nnКрупномасштабная DDoS атака (до 400 Гбит / с) может повлиять на подключение к интернету всего географического региона.nn n

n

Каковы признаки DDoS-атаки?

- Необычно низкая производительность сети.

- Недоступность конкретного веб-сервиса.

- Невозможность доступа к любому веб-сервису.

- Резкое увеличение количества полученных спам-писем.

- Отключение беспроводного или проводного подключения к интернету.

- Долгосрочный отказ в доступе к сети или другим интернет-услугам.

На сегодняшний день DDoS атак существует много, но их можно сгруппировать по цели атаки. Цель атаки может быть достигнута за счет:n

- Перегрузки ресурсов сети жертвы.

- Блокировки доступа к жертве через DNS

- Перегрузки ресурсов сервера.

- Вывода из строя приложений жертвы.

- Комбинированныx вариантов.

Рассмотрим распространенные виды атак.n

DDoS атаки на сеть жертвы

Общей целью такого типа атак является перегрузка сети. Атакер прямо или отраженно посылает большой объем трафика на веб-сервис жертвы. В результате, часть пользователей не имеет доступа к веб-сервису, или он становиться полностью недоступным. При прямой атаке запросы идут напрямую к веб-сервису жертвы. При отраженной атаке запрос с поддельным адресом отправителя идет на промежуточное звено, и жертва получает ответ на него.n

Ping flood атака (или ICMP flood)

Алгоритм: Большое количество ICMP Echo запросов посылается жертве с разных IP. Эти запросы должны быть обработаны и сервер обычно должен отправить ответ. Если объем запросов и ответов превышает ширину полосы пропускания сети, сайт становиться не доступен для настоящих пользователей. Атака также может перегрузить CPU, если машина сайта относительно медленная. Чтобы атака была успешной, атакер должен иметь больший канал сети, чем жертва. nnПротиводействие:n

nnПротиводействие:n

- Отключение ответов на ICMP-запросы.

- Понижение приоритета обработки ICMP-запросов так, чтобы они обрабатывались в последнюю очередь по остаточному принципу.

- Ограничение скорости трафика ICMP так, чтобы когда превышены настроенные пороги, не принимать ICMP-пакеты.

- Настройка фильтров ограничения скорости ICMP глобально на отдельных Интерфейсах Ethernet и в шаблонах виртуального сервера.

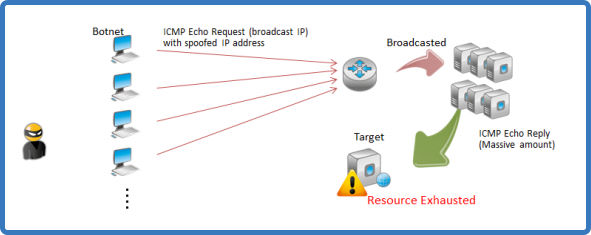

Smurf атака

Алгоритм: Большое количество ICMP-запросов посылается в сеть. Такая сеть называется усиливающей. При этом в запросе IP-адрес отправителя меняется на IP-адрес жертвы. Таким образом, жертва получает большое количество ответов на ICMP-запросы, которые она не делала. Это ведет к снижению или полной блокировке канала сети жертвы.nn nnПротиводействие: Анализ загрузки сети и выявление причин перегрузки поможет в выявлении атаки. Можно настроить сервер так, чтобы вообще не отвечать ICMP-запросы или запретить пересылку пакетов по таким запросам. Или через настройки Sysctl отключить ping ответы на серверах.n

nnПротиводействие: Анализ загрузки сети и выявление причин перегрузки поможет в выявлении атаки. Можно настроить сервер так, чтобы вообще не отвечать ICMP-запросы или запретить пересылку пакетов по таким запросам. Или через настройки Sysctl отключить ping ответы на серверах.n

Fraggle атака – разновидность Smurf атаки

Алгоритм: Атакер отправляет большое количество UDP-пакетов на седьмой и девятнадцатый порты усиливающей сети. В UDP-пакетах адрес отправителя меняется на адрес жертвы. Обычно многие компьютеры реагируют на UDP-пакет и отправляют ответ на адрес жертвы. В результате сеть терпит перегрузку, и веб-сервис может быть не доступен.nnПротиводействие: аналогичное, как для Smurf-атаки.n

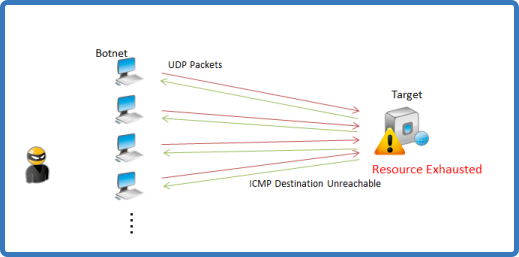

UDP-flood атака

Алгоритм: Атакер отсылает жертве большое количество UDP-пакетов на разные порты хост-системы. Система жертвы пытается безуспешно проверять приложения слушающие порт и, в конечном итоге, отправляет ICMP Destination Unreachable пакет. Так как атакер передает многочисленные UDP-пакеты, веб-сервис становиться недоступен для настоящих клиентов.nn nn nnПротиводействие: Для противодействия необходимо ограничить скорость от определенных IP адресов или количество отправки ICMP пакетов. Запретить передачу по UDP протоколу. Чтобы использовать UDP, его можно изолировать от внешней сети.n

nn nnПротиводействие: Для противодействия необходимо ограничить скорость от определенных IP адресов или количество отправки ICMP пакетов. Запретить передачу по UDP протоколу. Чтобы использовать UDP, его можно изолировать от внешней сети.n

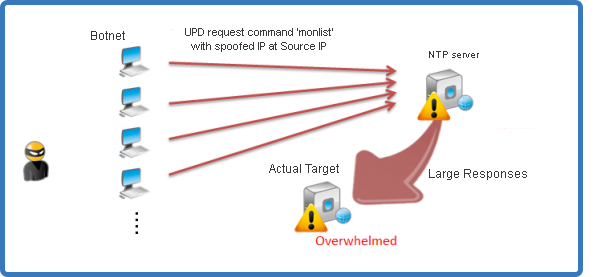

NTP amplification атака

Алгоритм: Атакер использует общедоступные серверы протокола сетевого времени (NTP). Передача данных идет по протоколу UDP. Он отправляет запрос с командой «monlist» на NTP-сервер, но свой IP-адрес заменяет поддельным IP-адресом. В результате ответ получает жертва. При большом трафике сеть жертвы перегружается, и становиться недоступной. Усиление атаки происходит за счет размера ответа, который может от 20 до 200+ раз превышать размер запроса. Так же для усиления может использоваться botnet.nnПротиводействие: Сложность смягчения таких атак в том, что трафик от NTP-сервера считается легитимным. Особую угрозу несет степень усиление, которое может нанести вред даже устойчивой инфраструктуре. Для смягчения атаки можно использовать специальный софт для фильтрации трафика.nn n

n

Unintentional DDoS атака

Алгоритм: Ссылка на небольшой сайт жертвы добавляется на очень популярный сайт. Трафик веб-сайта значительно увеличивается, что приводит к перегрузке сети. Такой тип атак критичен для сайтов, которые могут обрабатывать только очень ограниченный трафик. Таким образом, происходит DDoS атака через реальный трафик.n

DDoS атаки на DNS сервера

Как известно, DNS- сервер возвращает IP-адрес сайта по имени хоста. Атакер может использовать уязвимости DNS-серверов для блокировки доступа к сайту жертвы.n

DNS-flood атака

Алгоритм: Эта атака похожа на UDP-flood, так как DNS-серверы полагаются на UDP-протокол. Атакер шлет случайные UDP-запросы на порт 53 с поддельным IP-адресом отправителя. Эти запросы неточные и неправильно отформатированные. За счет количества запросов, идет перегрузка DNS-сервера и адрес жертвы становиться не доступным. Так как UDP не требует подтверждения соединения, подмену IP выполнить легче.nn n

n

DNS amplification атака

Алгоритм: Атакер отправляет небольшой запрос для поиска IP-адреса, в котором адрес ответа заменен на адрес жертвы. Атака может усиливаться через botnet (усиливающая сеть). Усиление также происходит по причине того, что размер запроса намного меньше размера ответа и атакер стремится сделать ответ максимально большим по размеру. Коэффициент усиления за счет размера запроса может достигать 70-ти. Усиливающая сеть также может использоваться для отражения ответа, усложняя поиск атакера и дополнительно увеличивая трафик. При этом жертва получает большое количество ответов. Происходит перегрузка сети или сервера, и веб-сервис становиться недоступным.nn nnАтакер может использовать только не правильно сконфигурированный DNS-сервер по технологии DNSSEC. Суть в том, что правильный сервер должен принимать запросы только от своего провайдера. Но на деле много DNS-серверов настроены не правильно и могут принимать любые запросы.n

nnАтакер может использовать только не правильно сконфигурированный DNS-сервер по технологии DNSSEC. Суть в том, что правильный сервер должен принимать запросы только от своего провайдера. Но на деле много DNS-серверов настроены не правильно и могут принимать любые запросы.n

DNS nxdomain flood атака

Алгоритм: Атакер наводняет DNS-сервер запросами на несуществующие или недопустимые записи. DNS-сервер тратит все свои ресурсы на поиск этих записей. Кэш сервера заполняется ложными запросами, и в конечном итоге он не имеет ресурсов для обслуживания легитимных запросов.n

Противодействие атакам через DNS-сервер

Защита от атак через DNS зависит во многом от провайдера DNS-сервера. Так же возможно использовать софт, который будет перенимать все запросы от DNS-сервера, и фильтровать вредоносные. Возможно использовать технологию Anycast для балансировки нагрузки атаки через глобальную сеть мощных серверов очистки, где трафик проходит процесс глубокой проверки пакетов, который отфильтровывает вредоносный трафик DDoS.nnВ следующей части рассмотрим опасные DDoS атаки на ресурсы сервера и приложений…n

Решили защитить себя от таких атак, обращайтесь office@itfb.com.ua