Предыдущий отчет по статистики безопасности в этой статье.

Вредоносное программное обеспечение подрывает безопасность бизнес-инфраструктуры. По мере того, как программное обеспечение становится все более сложным и связанным, сложность обеспечения безопасности приложений возрастает в геометрической прогрессии.

Global malware report 2017 by Comodo

Группа компаний Comodo работает в сфере разработки программного обеспечения по безопасности, обеспечения SSL и другими сертификатами, а так же предоставляет обслуживаемые DNS сервера. В соответствии с W3Techs.com, Comodo является крупнейшим провайдером цифровых сертификатов.

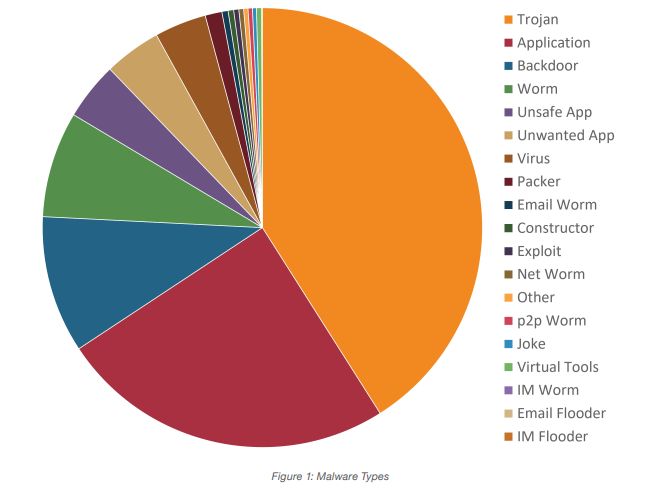

Трояны доминируют среди вирусов, выявленных компанией Comodo. Приложения с вредоносным, опасным или нежелательным поведением занимают второе место. Третье место среди обнаруженных вирусов занимает Backdoor. Самыми распространенными троянами стали «Agent», «Fynloski» и «Scar». Приложения с вредоносным функционалом особенно опасны, так как должны быть установлены в OS. Среди них лидируют программы «DealPly», «ELEX», «MailRu» и «BrowseFox». Работа Backdoor направлена на обход аутентификации пользователя с целью получения доступа. Он может быть получен как вместе с установленным софтом, так и при обновлении существующего ПО и плагинов. Другие вредоносные программы могут включать в себя Backdoor. Самыми распространенными стали «Bladabindi», «Androm», «IRCBot», «Shiz», «Teldoor», «EMO» и «NetWiredRC».

OWASP Top 10 Application Security Risks – 2017

OWASP – онлайн общество, работа которого направлена на создание бесплатных средств обеспечения безопасности веб-приложений. Первый отчет был опубликован в 2003 году и с тех пор регулярно обновляется. Так как организация некоммерческая, ее отчет может быть наиболее непредвзятым среди остальных.

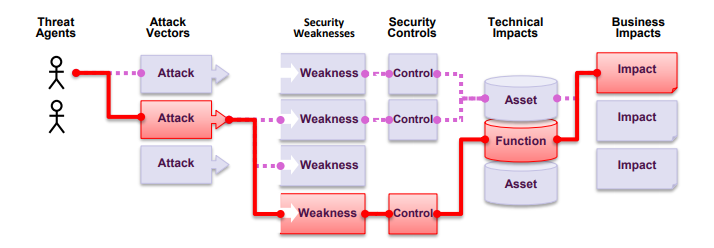

Злоумышленник может потенциально использовать много путей для нанесения вреда. OWASP Top 10 сфокусирован на определении самых серьезных рисках для веб-приложений.

Top 10:

- А1 – Injection –

- А2 – Broken Authentication

- А3 – Sensitive Data Exposure

- А4 – XML External Entities

- А5 – Broken Access Control

- А6 – Security Misconfiguration

- А7 – Cross-Site Scripting (XSS)

- А8 – Insecure Deserialization

- А9 – Using Components with Known Vulnerabilities

- А10 – Insufficient Logging & Monitoring

Топ 3 угроз занимают Injection, Broken Authentication and Sensitive Data Exposure. Уязвимость к Injection возникает когда:

- Данные, вводимые пользователем, не проверяются, не фильтруются и не очищаются.

- Интерпретатор использует динамические запросы или непараметризованные вызовы без экранирования с учетом контекста.

- Внешние данные используются в параметрах поиска ORM для извлечения конфиденциальных записей.

- Внешние данные непосредственно используются или конкатенируются для построения SQL запросов.

Для защиты от атак, связанных с Broken Authentication, необходимы подтверждение личности пользователя, проверка подлинности и управление сеансами. Могут возникать уязвимости аутентификации, если приложение:

- Имеет ограниченный список допустимых имен пользователей и паролей, который может стать известен киберпреступнику.

- Разрешает пароли по умолчанию, слабые или известные пароли.

- Использует слабые или неэффективные способы восстановления учетных данных

- Передает пароли в виде текста или слабозашифрованных данных

- Использует неэффективную многофакторную аутентификацию.

- Предоставляет идентификаторы сеансов через URL.

- Не меняет идентификаторы сессий после успешного входа в систему.

- Оставляет действительными во время выхода из системы или периода бездействия сеансы пользователей или маркеры проверки подлинности.

Для предотвращения Sensitive Data Exposure необходимо выполнить ряд условий:

- Исключить передачу данных в открытом виде? (протоколы HTTP, SMTP и FTP). Особенно опасен внешний интернет-трафик. Но и весь внутренний трафик, например, между подсистемами балансировки нагрузки, веб-серверами или серверными системами, должен быть скрыт.

- Не хранить конфиденциальные данные в открытом тексте. Так же касается резервных копий.

- Не использовать устаревшие или слабые криптографические алгоритмы по умолчанию?

- Не использовать криптографические ключи по умолчанию, генерируемые либо повторно используемые слабые.

- Надлежащее управление ключами и их смену.

- Применять шифрование.

- Агент пользователя должен проверяет действительность сертификата сервера.

Итог

Обеспечение безопасности приложений сегодня является обязательной. В виду растущего количества атак, организации должны создавать эффективные способы для защиты своих приложений и API. Security должна быть видимой и измеримой, чтобы все участники могли видеть и понимать состояние безопасности приложения. Также важно сосредоточиться на устранении уязвимостей и уменьшении рисков. Анализ статистики поможет выбрать правильный вектор в обеспечении безопасности вашего приложения.

За помощью в разработке и реализации стратегии безопасности, обращайтесь office@itfb.com.ua