LAPS (Local Administrator Password Solution) – это специальный инструмент, который позволяет быстро и эффективно проводить администрирование локальных паролей. Он необходим для обеспечения безопасности серверов и упрощения проводимых процедур. И именно с ним мы будем работать в данном материале.

Управление паролями крайне необходимо, если вы хотите защитить свой домен от несанкционированного доступа. Грамотно распорядившись имеющимися инструментами, можно не только автоматизировать процесс смены шифра, но и отследить любую подозрительную активность. Некоторые администраторы прибегают к распространенным методам для упрощения процесса обеспечения безопасности ИТ.

Но все они не решают проблему. Вот несколько из них:

- Централизованное переименование учетных записей

- Их отключение

- Установка logon script, который будет оповещать админа о входе, автоматически внося ограничения

- Установка очень сложного пароля

- Замена гостевой учетной записи на администраторскую, чтобы запутать потенциального злоумышленника.

Однако, все вышеперечисленное не может обеспечить постоянный мониторинг, логирование и анализ. Более того, данные меры предосторожности легко обходятся специальными утилитами, которые могут быть скачаны невнимательным сотрудником из Интернета.

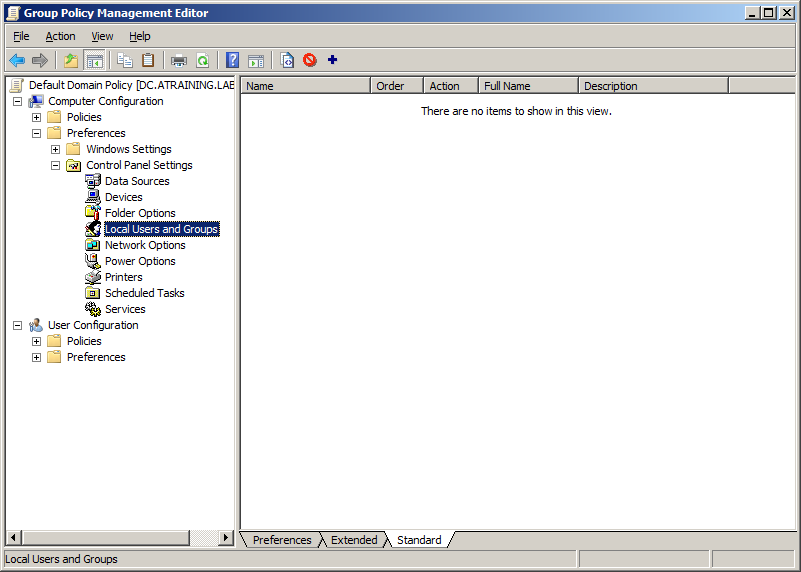

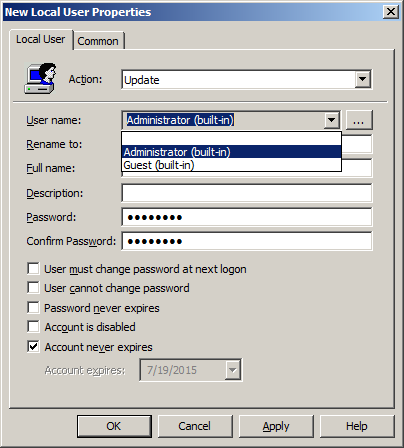

Для повышения ИТ безопасности стоит обратить внимание на NT 6.0, которая за счет Group Policy Preferences может облегчить работу администратору:

Но нужно учесть, что данном случае пароль можно легко восстановить с помощью директории SYSVOL, где он содержится. Это нам не подходит.

Поэтому, перейдем к использованию LAPS.

Цель LAPS

Данный инструмент сочетает в себе несколько важных элементов:

- Локальная установка на отдельные рабочие станции, включая сервера, открывая доступ к новым компонентам Group Policy Client Side Extension;

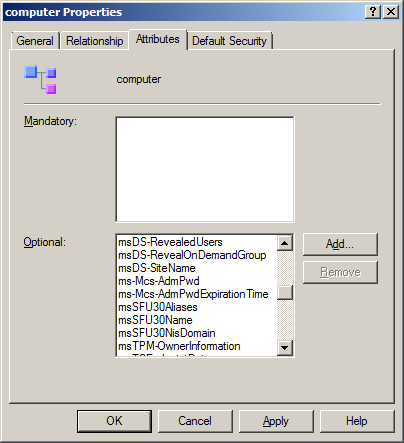

- Класс computer получает дополнительные атрибуты, а сама Active Directory – расширенные схемы;

- Добавление новых шаблонов для управления и настройки политик отдельных групп;

- Автоматизация управления с помощью модуля PowerShell;

- Управление с помощью GUI;

Эти элементы открывают возможности для:

- Безопасного хранения паролей отдельных рабочих станций в Active Directory

- Установки новых правил для создания паролей

- Смены администраторских паролей, подключив защищенный канал и минуя непосредственное подключение к системе с помощью Active Directory

- Регулирования “времени жизни” паролей, а также автоматизация процесса их автоматических замен

Данная система работает на платформе Windows Server 2003, а также на базе Windows Vista, а не XP. Последнее обусловлено наличием обрабатывающего модуля GPP, который устанавливается отдельно в качестве обновления.

Установка LAPS

Демонстрировать установку LAPS мы будем с помощью версии 6.1, которая была выпущена в 2015 году. Также, разворачивание системы произойдет на Windows Server 2008 R2. Это никак не скажется на функционале нашего ПО. Но не забудьте перед началом установки загрузить версию 4.0 для Windows Management Framework

Также стоит отметить, что работа LAPS никак не будет отличаться от развернутой платформы Windows Server.

Что ещё нужно для установки?

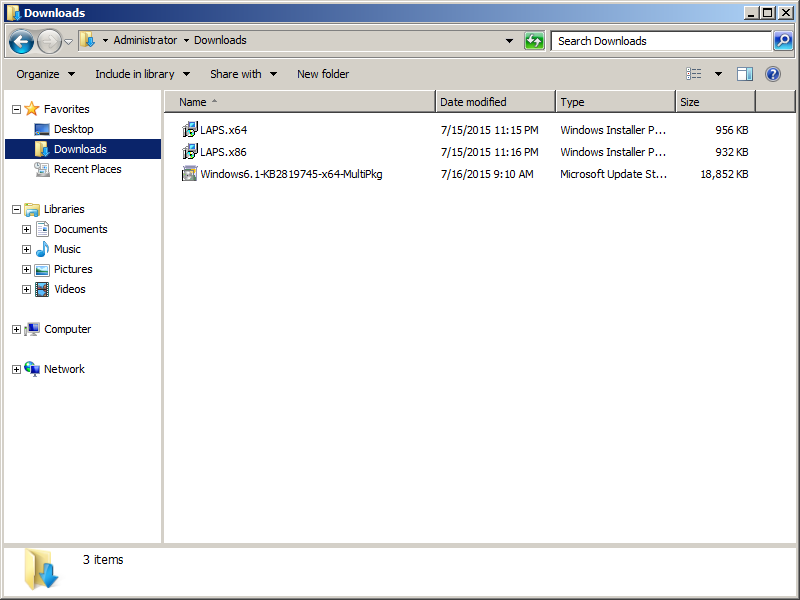

В первую очередь, сама система LAPS. На всякий случай, загрузите все имеющиеся дистрибутивы, как для 32-х, так и для 64-х разрядных ОС.

Затем, скачайте WMF 4.0. В идеале, она уже должна быть развернута на вашем сервере, если вы создавали базовую систему управления паролями. Вот, что у вас будет:

Устанавливаем LAPS для администратора

Полный пакет LAPS нужно развернуть на рабочей станции админа. Все основные компоненты устанавливаются сразу, поэтому вам не придется возвращаться к этом позднее. Но GUI-клиент может потребовать от вас дополнительных усилий.

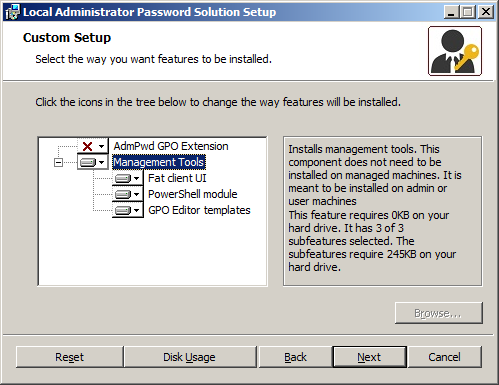

Мы будем ставить LAPS непосредственно на DC, игнорируя AdmPwd GPO Extension. Этот компонент нам не понадобится. Но для остальных инженеров, которые будут работать с системой, он необходим.

Мы установим несколько важных компонентов:

- Fat Client UI: осуществляет быстрый поиск нужной станции с помощью сортировки по именам, просмотру или смене пароля

- PowerShell Module: обеспечивает администрирование LAPS с помощью PowerShell-модуля

- GPO Editor templates: позволяет использовать новые шаблоны для настройки LAPS

Остальное должно быть понятно интуитивно. По завершению установки, разверните WMF 4.0.

Расширение схемы LAPS

Основная работа LAPS базируется на двух атрибутах:

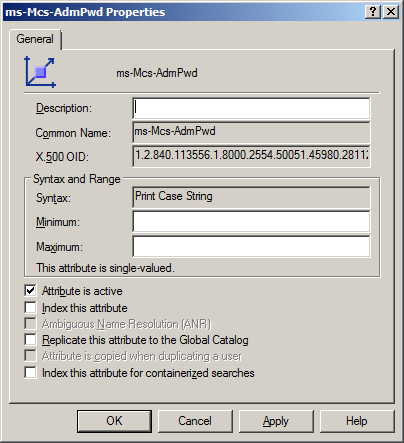

- ms-Mcs-AdmPwd: отвечает за хранение паролей

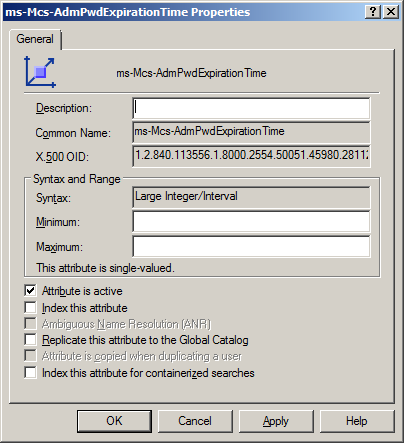

- ms-Mcs-AdmPwdExpirationTime: хранит данные о сроке их действия.

Данные атрибуты являются дополнительными для схемы, а их установка очень проста. Для начала, запустите PowerShell с правами на изменение Active Directory. Затем выполните два шага:

- Используйте команду Import-Module AdmPwd.PS, чтобы подгрузить модуль LAPS

- Используйте команду Update-AdmPwdADSchema

Результат – два функционирующих атрибута. Первый:

И второй:

Не включайте GC, так как это позволит осуществлять поиск по тексту установленных паролей. Все остальные атрибуты достаточно просты и ясны с точки зрения использования:

Настройка домена для LAPS GPO

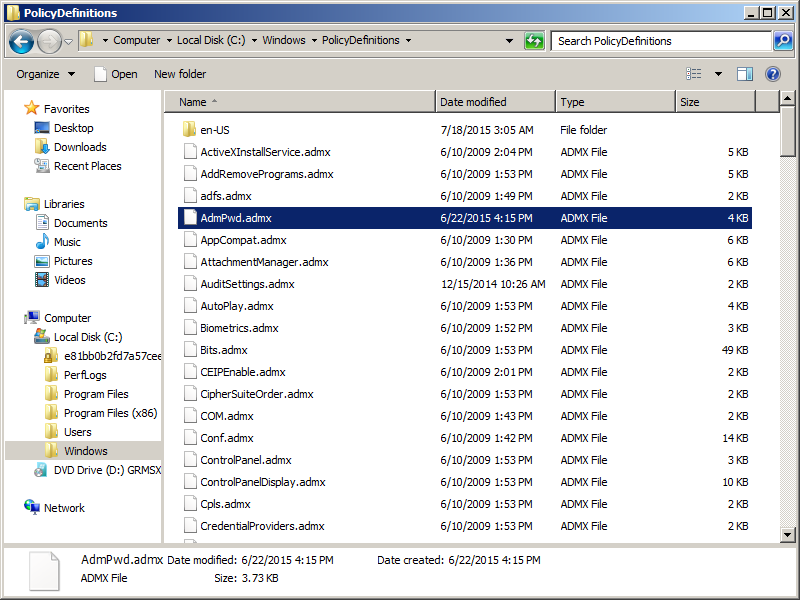

Схема LAPS использует собственные шаблоны GPT. Мы может сделать их доступными, перенеся их в Central Storage. Это позволит всем администраторам ознакомиться с действующими политиками. Не нужно оставлять эти шаблоны в той директории, куда они были сложены по умолчанию, тем самым ограничивая своей команде административные возможности.

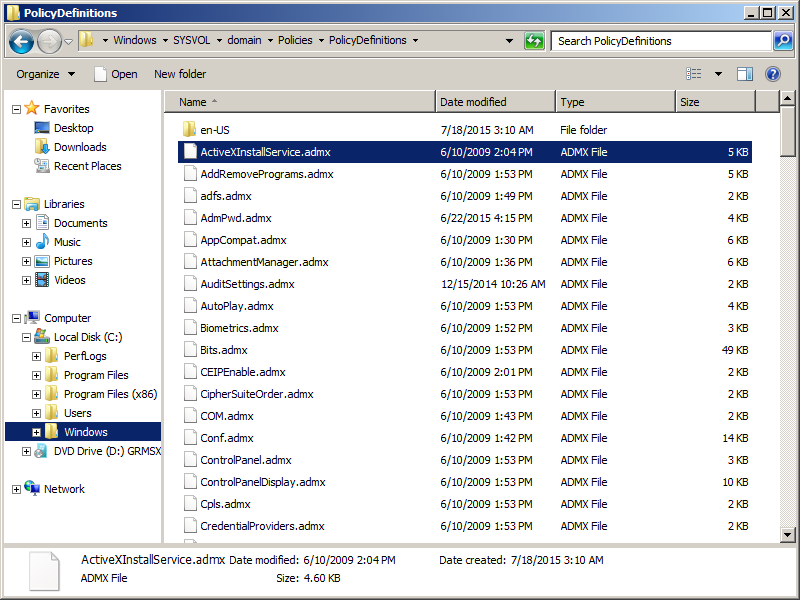

Итак, поищем шаблоны групповой политики (GPT):

Не забудьте про языковый файл AdmPwd.adml, который находится в директории en-us. Мы перенесем все это в Central Storage:

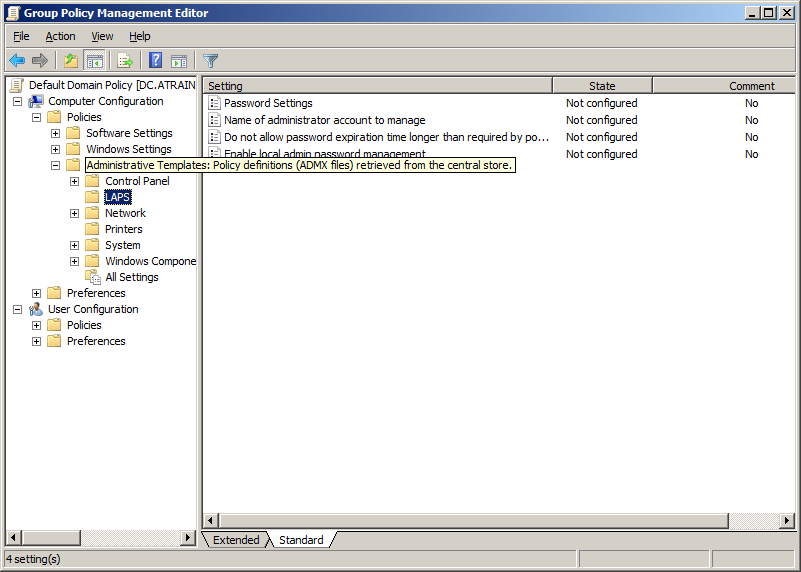

Проведем проверку на корректную работу:

Мы поможем улучшить и облегчить контроль учетных записей и повысить внутреннюю безопасность ИТ среды предприятия. Обращайтесь office@itfb.com.ua