Сервис CloudFlare прекрасно подходит для защиты сайтов от нежелательных взломов и неожиданных хакерских атак. Но современные умники-хакеры все равно могут атаковать сайт, узнав оригинальный IP веб-сервера, причем делают это в обход прокси.

Популярные варианты защиты веб-сервера

Защищать веб-сервер — дело нужное. Уже разработано и опробовано множество практичных способов мер предосторожности. Например, на городить редиректов.

Оптимальный вариант – сделать открытым http/https-трафик только для адресов защитного прокси конкретного веб-сервера. Хотя и этот вариант возможно окажется бесполезным, если вступят в действие сайты такого рода, как crimeaflare.org.

Пользуется популярностью многоходовое решение, ведущее к тому, чтобы никто не узнал, что же размещается на вашем IP: 1. по закрывать все порты на сервере → 2. отключить ICMP → 3. доступ сделать только через IPMI/VNC.

А если для этого использовать iptables? Пробуем!

CloudFlare: как разрешить доступ к веб-серверу в 4 шага?

Большое число адресов CloudFlare сжимаются в сравнительно маленькое число подсетей. На официальном сайте CloudFlare можно отыскать и воспользоваться актуальными подсетями, рекомендациями от профессионалов про iptables. Здесь возникает неудобство: все предлагается делать вручную. К тому же это ненадежно. Объясняем: со временем адресация на CloudFlare может изменяться. Не нужно исключать ситуацию, когда на вашем сервере просто будет поставлен запрет прокси на новых адресах. Как итог — результат неутешительный. Пользователи не смогут посетить ваши сайты, потому что сессии должны проводиться через новые адреса прокси.

Все можно решить. К тому же все обустроить так, что доступность веб-сервера будет автоматизирована. Предлагаем пошаговый алгоритм для iptables.

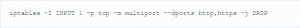

Шаг №1. Изначально следует запретить трафик (весь! И http, и https).

Шаг №2. Положить в какой-нибудь скрипт. Это может быть cloudflare-update.sh по /root/cloudflare-update.sh со следующим содержимым:

Подробнее:

- удалить уже имеющиеся записи, которые появлялись раньше;

- добавить все данные CloudFlare, прописанные в списке адресов.

Нам такая процедура поможет избежать дублирования правил. Не забудьте основное – сохраниться!

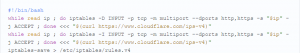

Шаг №3. Необходимо сделать скрипт действующим.

![]()

Шаг №4. Осталось добавить очень важное задание — регулярное обновление адреса (оптимально через двенадцать часов). Прописать в крон можно, к примеру, в конец файла /etc/crontab.

![]()

Итоги

Проделав 4 несложных шага, мы разрешили доступ к веб-серверу только тем адресам, которые все время принадлежат прокси. Соответственно, и попасть на него можно только одним способом – через прокси.

Если вы хотите организовать профессиональную защиту своего ресурса от действий злоумышленников и быть уверенным в стабильной работе сайта, следует поручить это специалистам. Обращайтесь к нам, и мы решим эту проблему быстро и с гарантией.