За то короткое время пока вы читаете эту статью, по самым приблизительным оценкам, в мире будет совершено свыше 22 тысяч кибератак, а за день эта цифра превысит 6,5 миллиона случаев.

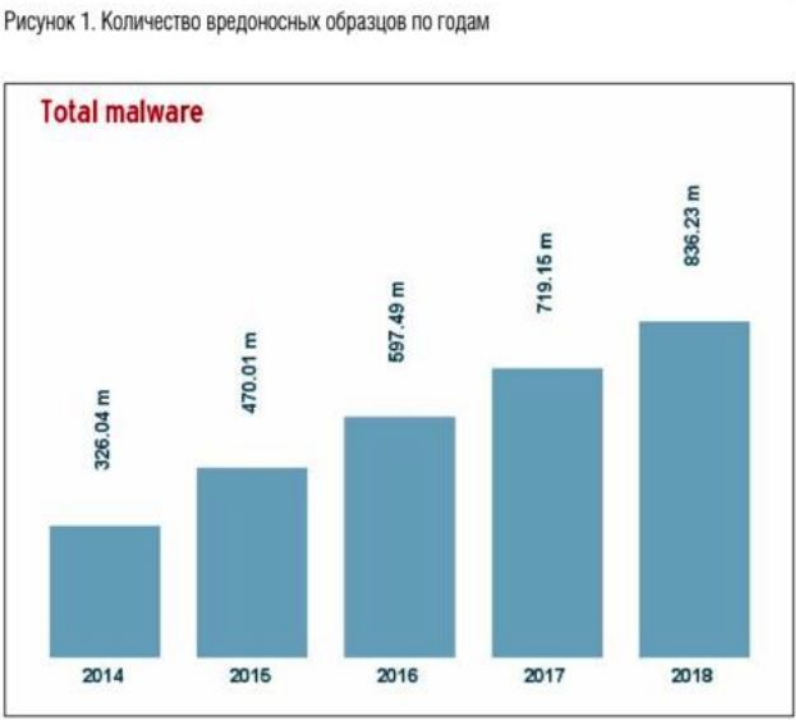

В 2017 году «Лаборатория Касперского» фиксировала более 360 тысяч новых образцов вредоносных файлов в день, что на 11,5% больше, чем годом ранее. Независимые исследователи из AV-Test сообщают, что в 2018-м уже зафиксировано 836,23 миллиона новых вредоносов (см. рис. 1).

Все это говорит о том, что в киберпространстве сегодня идет настоящая война, и в это противостояние ввязано все начиная от целых государств и заканчивая простыми гражданами, как вы и я.

Основным драйвером для злоумышленников по ту сторону баррикад по-прежнему остается получение финансовой прибыли, поэтому большинство атак направлено на организации малого, среднего и крупного бизнеса. Однако в последние годы участились атаки на учреждения здравоохранения, и это становится действительно опасным явлением.

В отличие от коммерческих организаций больницы и госпитали не могут позволить себе простоя своих сервисов, поэтому вынуждены выполнять все требования хакеров, т.к. от этого, без преувеличения, зависят человеческие жизни. Злоумышленники всегда будут на шаг впереди, так как они не руководствуются ни нормативными актами ни, как показала практика, принципами гуманности.

К большому сожалению, на сегодняшний день не существует универсальной «серебряной пули», которая могла бы защитить компании от вредоносной активности и хакерских атак. Старый военный принцип «лучшая защита — это нападение», пока только в частных случаях используется правоохранительными органами после выявления причастных к атакам лиц. Поэтому остальным организациям остается только вооружаться и защищаться на всех имеющихся рубежах.

Однако кое-какие из военных принципов все-таки полезно взять на вооружение, когда дело касается защиты информационной инфраструктуры. Это концепция «глубокой защиты» (Defense in Depth), которая предполагает организацию независимой защиты каждого уровня информационной системы. Идея такого подхода заключается в защите системы от конкретного типа атаки с использованием нескольких независимых методов (см. рис. 2).

Эту тактику наслаивания придумали в Агентстве национальной безопасности (NSA) как комплексный подход к информационной и электронной безопасности. А изначально это военная стратегия, которая направлена на то, чтобы заставить атакующего тратить как можно больше времени на преодоление каждого уровня защиты, нежели предотвратить наступление противника.

Концепция Defense in Depth делит организацию защиты инфраструктуры на три контролируемые части:

- Физическая: сюда относятся все меры по ограничению физического доступа к ИТ-инфраструктуре не авторизованных лиц. Например, охранник вашего офиса, системы СКУД, камеры видео-наблюдения, сигнализация, телекоммуникационные шкафы с замками и так далее.

- Техническая: сюда относятся все хардверные и софтовые средства защиты информации, призванные контролировать сетевой доступ к объектам информационной системы, межсетевой экран, средства антивирусной защиты рабочих станций, прокси-серверы, системы аутентификации и авторизации.

- Административная: сюда относятся все политики и процедуры информационной безопасности, принятые в организации. Данные документы призваны регулировать управление защитой, распределение и обработку критичной информации, использование программных и технических средств в компании, а также взаимодействие сотрудников с информационной системой, сторонними организациями и другими внешними субъектами.

Итак, давайте же углубимся в уровни «глубокой защиты» и посмотрим, как можно применить данный подход на практике.

Уровень физической защиты

Надолго останавливаться на физическом уровне мы не будем, т.к. тут и так все понятно.

Скажу лишь, что на данном уровне во избежание серьезных инцидентов информационной безопасности нужно однозначно идентифицировать всех и все, что физически попадает внутрь организации, начиная с людей (особенно если они не являются сотрудниками) и заканчивая техническими средствами.

Такие векторы атак, как нелегально пронесенное на территорию офиса оборудование (Wi-Fi-шлюзы, USB-накопители и так далее), хоть и встречаются достаточно редко, все же не являются исключением. А злоумышленнику, который может находиться на территории объекта абсолютно легально, не обязательно даже иметь доступ к оборудованию, достаточно обладать хорошими навыками социальной инженерии и психологической манипуляции. Такие методы, как shoulder surfing и dumpster diving, тоже имеют место быть, так что…

Но хватит околошпионских сценариев, давайте рассмотрим методы защиты уровней, применимых к каждой без исключения организации, будь то SMB или Enterprise. По порядку продолжим техническим уровнем.

Уровень технической защиты

Согласно концепции Defense in Depth на данном уровне необходимо реализовать целый комплекс защитных мер.

Firewall

В первую очередь это, конечно же, межсетевое экранирование. Нужно фильтровать весь входящий и исходящий сетевой трафик. Конечно, лучше будет использовать решения NGFW, которые сочетают в себе функционал традиционного Firewall с другими функциями фильтрации и анализа сетевого трафика, например IPS (система предотвращения вторжений). DPI (углубленный анализ сетевых пакетов), фильтрация на уровне приложений и их функций.

Тут учитывается несколько факторов:

- Во-первых, такие решения стоят недешево, поэтому нужно определить, какие задачи решит приобретение такого оборудования — защита сети, организация VPN, детектирование атак, анализ сетевого трафика и так далее. Помимо этого каким-то организациям разрешено приобретать только сертифицированные решения или только отечественного производства, поэтому стоит обратить внимание на наличие таких сертификатов или перспективу их получения.

- Во-вторых, важно не попасться в маркетинговую ловушку. Дело в том, что существует несколько схожих решений UTM, NGFW, NGIPS, которые обладают приблизительно одинаковым функционалом, и производители не стесняются позиционировать свое решение как «швейцарский нож», хотя на самом деле оно может таковым и не является. Лучше абстрагироваться от маркетинга и руководствоваться фактами. Подходит ли решение под мою задачу? Соответствует ли оно нашим требованиям? Сможем ли мы с ним работать? Есть ли поддержка? Если есть возможность — возьмите «тест-драйв».

UTM, NGFW — это продукты, сочетающие в себе все необходимые модули сетевой безопасности, такие как межсетевое экранирование, IPS/1DS. VPN, фильтрация приложений, защита почты, антивирус, — в одном флаконе. Как правило, они имеют виртуальное, аппаратное или программное исполнение, легко масштабируются, пополняются новыми модулями и поддерживают кластеризацию.

Межсетевой экран — не такое решение, чтобы на нем стоило экономить, ведь именно это устройство будет защищать ваши передовые рубежи. С тех пор как появились первые UTM, а за ними и NGFW, прошло уже достаточно много времени. решения стали более производительными и способными обрабатывать большие объемы трафика.

Сейчас на рынке представлено достаточно большое количество производителей, выпускающих решения этого класса как для малого и среднего, так и для крупного бизнеса. Среди них можно выделить такие решения, как Sophos UTM, Cisco Firepower, Fortinet FortiGate, Checkpoint, Palo Alto.

Защита почты

По данным Symantec за последний год, 71% таргетированных атак совершалось методом spear phishing. Это такой вид атаки, который направлен на конкретных владельцев почтового ящика с использованием методов социальной инженерии и психологического воздействия.

Почта вообще является излюбленным вектором атаки у хакеров, потому что она есть у всех, и если ее никак не защищать, то вероятность успеха атаки будет почти стопроцентной.

Письмо может быть сформировано так, что его нельзя будет отличить от письма из доверенного источника. Банки, ведомства, государственные учреждения, ваши партнеры, клиенты — хакеры могут притвориться кем угодно. Доверчивый сотрудник откроет ссылку или вложение из такого письма, и вашу сеть вмиг поразит очередной шифровальщик или агент ботнета. Конечно, нужно максимально ограничивать возможность получения таких писем вашими сотрудниками.

В этом нам помогут антиспам-решения, которые проверяют входящие письма по множеству критериев, таких как данные отправителя, адрес почты, IP, домен, наличие/ содержание вложений и ссылок, и принимают решение об их дальнейшей обработке.

Такой популярный вектор атаки, как почта, должен быть защищен максимально надежно. Для этих целей могут подойти NGFW, UTM с модулями защиты почты, а также отдельные решения, из которых можно отменить Cisco IronPort ESA, Kaspersky Security для почтового сервера, Eset Email Security.

Системы управления доступом

Неограниченный доступ ко всем элементам информационной системы может быть не только бесполезным, но и опасным. Например, операторам ни к чему иметь доступ к API веб-приложения или консоли управления почтового сервера. Согласно лучшим практикам нужно выдавать доступ только к тем компонентам, с которыми пользователь будет работать. Для эффективного управления доступом нужно иметь систему авторизации и аутентификации, которая будет однозначно идентифицировать пользователя и определять, какие права на доступ у него есть.

Наиболее подходящим решением в данном случае является создание контроллера домена (domain controller) и установки службы Active Directory. Как правило, этот же сервер можно задействовать под роли DNS и DHCP. А чтобы все было -по канону» рекомендуется не ограничиваться одним контроллером и установить резервный, что повысит безопасность и отказоустойчивость решения.

При настройке системы управления доступом, особое внимание следует уделить требованиям к паролям. Настроить частоту их смены и содержания, блокировку системы в случае неправильного ввода и другое.

Регулярные обновления

В программных и аппаратных продуктах постоянно находят новые уязвимости. Каждая такая уязвимость невольно делает всех, кто работает с решением, в котором она найдена потенциальной жертвой злоумышленников на время, пока не будет выпущено исправление. Поэтому необходимо постоянно следить за новыми обновлениями продуктов от разработчиков и своевременно их устанавливать.

Но бездумно это делать не рекомендуется. Согласно лучшим практикам обновление лучше сначала хорошенько обкатать в лаборатории и, лишь убедившись в отсутствии других «сюрпризов», накатывать в продакшн. Это долгий путь, зато правильный.

Контролировать наличие активов с устаревшими и уязвимыми версиями ПО поможет сканер уязвимостей.

Технические улучшения

В сфере информационных технологий прогресс не останавливается ни на минуту. То, что было актуальным вчера, сегодня может уже не работать и кишеть опасными уязвимостями Поэтому важно не зацикливаться на том, что есть, а постоянно искать возможности добавления новых решений для усиления защищенности. Кроме того, производители и разработчики сами стимулируют адаптироваться к новым вызовам, сворачивая поддержку и снимая с производства старые продукты.

Резервное копирование

Делайте резервные копии всего, что только можно, особенно критичных систем и их конфигурации. Кто-то может спросить, а как это относится к безопасности, напрямую. Установили свежий апдейт на продакшн-решение. и оно «прилегло отдохнуть»? Это инцидент информационной безопасности и непрерывности ведения бизнеса. Вирус-шифровальщик уничтожил базу данных с критичной информацией? Очень жаль. Вот бы остался бэкап, правда?

Делайте регулярные бэкапы!

Мониторинг и анализ

В идеале нужно понимать, что происходит с вашими информационными активами и сетью. Каким атакам они подвергаются, опасны ли они, есть ли среди них успешные?

Для этих задач существуют системы управления событиями информационной безопасности (SIEM). Они собирают журналы со всех критичных узлов инфраструктуры (межсетевых экранов, маршрутизаторов, коммутаторов, серверов, рабочих станций и так далее) и по заданным правилам ищут коррелирующие признаки, на основании которых сообщают об инциденте. Например, сервер сообщает, что на него были 34 неспешные попытки аутентификации, а на 35-й пользователю удалось войти. Налицо успешная попытка брутфорса — инцидент, разбираемся.

Нужно сказать, что в сегменте SMB такие системы пока не распространены и коммерческие решения могут себе позволить далеко не все. Они требуют достаточно точной настройки и долгой отладки для устранения ложных срабатываний.

Тем не менее Open Source-решения такого класса существуют, и никто не запрещает попробовать адаптировать их под свои задачи . Ну и напоследок о ноу-хау в списке решений информационной безопасности, которые имеют хороший потенциал, но пока массово не применяются.

Песочницы (Sandboxes)

Это такие изолированные, как правило, виртуальные системы, в которых можно проверить, является ли файл вредоносным. Ну, допустим, вы получили письмо с вложением от недоверенного источника и пока что его не открыли. Вы можете направить файл из вложения в песочницу. Вирус подумает, что он добрался до оконечной станции, и начнет свое разрушительное действие, а вы сможете изучить работу вируса и, например, поделиться результатами исследования с разработчиками антивирусного ПО.

Сейчас технология Sandboxing применяется в основном в антивирусах для проверки поведения вредоносных файлов.

UEBA

Модные в последнее время тренды машинного обучения нашли применение в сравнительно недавних решениях в области информационной безопасности — системах поведенческого анализа (User and Entity Behavior Analytics). С помощью различных технологий данные системы могут находить аномалии в работе множества сущностей, от сетевого оборудования и трафика до пользователей, и уведомлять об этом ответственных лиц. Такие системы могут стать дополнением к решениям мониторинга информационной безопасности.

Ловушки для хакеров (Honeypots)

На рынке пока еще представлено не так много коммерческих решений данного класса. Суть проста: создается заведомо уязвимое устройство или целый парк таких устройств, они могут быть как аппаратными, так и виртуальными. Эти устройства должны имитировать актив, работающий в нарушение всех политик безопасности, чтобы привлечь внимание злоумышленников. Главное — не слишком перестараться, а то подвох окажется очевидным.

Суть в том, что после установки такого устройства, вы и ваши коллеги больше не должны никак с ним взаимодействовать, а значит, любая активность на нем будет свидетельствовать об атаке. Очень удобный способ, чтобы исследовать действия злоумышленников.

Благодаря таким решениям, в том числе собираются многочисленные индикаторы компрометации злоумышленников (IP-адрес, домен, URL, хеш-сумма вредоносных файлов и так далее), которые потом применяются в Threat Intelligence.

Уровень административной защиты

Последний по счету, но не по значимости, уровень в концепции Defense in Depth.

Усиливать безопасность своей компании можно (и нужно), в том числе с помощью административного ресурса. Защитные меры, которые применяются на данном этапе, направлены на самый уязвимый в мире вектор атаки — человека.

Ведь если в компании разработана политика информационной безопасности, в которой четко прописано, что можно и что нельзя делать при работе с информационной системой. какие последствия и штрафные санкции может за собой повлечь ее нарушение, то это уже сокращает риск возникновения серьезных инцидентов.

Помимо этого, нужно повышать осведомленность сотрудников об актуальных опасностях. Например, о том, что опасно переходить по подозрительным ссылкам, которые ведут на незащищенные сайты, что опасно открывать вложение из писем от подозрительных отправителей, что можно использовать рабочую почту только в деловых целях и ни в коем случае для регистрации на сторонних ресурсах.

В идеале — проводить для сотрудников регулярные тренинги, где рассказывать об актуальных угрозах и способах защиты от них.

Сложно представить себе, что когда-нибудь для защиты информационной инфраструктуры понадобится всего одно решение, поэтому пока что концепция Defense in Depth остается актуальной. Она подходит для бизнеса любого размера вне зависимости от имеющихся ресурсов.

Конечно, кто-то может позволить себе более качественные коммерческие продукты с поддержкой от производителя, а кто-то только Open Source с поддержкой от комьюнити, но при правильном подходе даже на открытых решениях можно выстроить полноценную многоуровневую систему для защиты информационных активов.

Источник: журнал «Системный администратор»

Профессиональный коллектив ITFB с 10-и летним опытом поможет повысить безопасность сервера и сайта. Обращайтесь за помощью и консультацией.