Проект OpenSSH сообщает о наличии бага уязвимости приватных ключей. Данный вид уязвимости идентифицирован. Как исправить уязвимость клиента OpenSSH на операционной системе Linux или Unix-подобной?nnСерьезная проблема безопасности был найден и исправлен в программном обеспечении OpenSSH. Две уязвимости были обнаружены в OpenSSH 14 /Jan/2016. Общую уязвимость и риски проекта определяют следующие вопросы:n

- Все версии OpenSSH с 5,4 до 7,1 являются уязвимыми CVE-2016-0777 и CVE-2016-0778

- CVE-2016-0777 — утечка информации (раскрытие памяти) может быть использована для перехвата конфиденциальных данных из памяти клиента, включая, например, частные ключи.

- CVE-2016-0778 — переполнение буфера (что приводит к утечке дескрипторов файлов), может быть использована уязвимость SSH, из-за ошибки в коде только при определенных условиях (не конфигурации по умолчанию ), при использовании ProxyCommand, ForwardAgent или ForwardX11.

В этой статье вы узнаете, как исправить в OpenSSH клиенте и сервере ошибки CVE-2016-0777 и CVE-2016-0778 Linux или Unix-подобной системах.n

Как определить OpenSSH версию в системе Linux или Unix-подобной?

Синтаксис выглядит следующим образом CentOS / RHEL / SL:n

yum list installed openssh\*

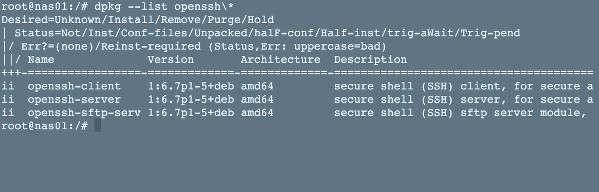

Синтаксис выглядит следующим образом на Debian / Ubuntu Linux:n

dpkg --list | grep opensshn### или ###ndpkg --list openssh\*

Список Linux дистрибутивов имеющих уязвимость в Openssh

- CentOS Linux 7.x

- RHEL (RedHat Enterprise Linux) 7.x

- Debian Linux (squeeze, wheezy, jessie, stretch, and sid release)

- Ubuntu Linux 14.04 LTS

- Ubuntu Linux 12.04 LTS

- Ubuntu Linux 15.10

- Ubuntu Linux 15.04

- SUSE Linux Enterprise Server 12 (SLES 12)

- SUSE Linux Enterprise Server 12 Service Pack 1 (SLES 12 SP1)

- SUSE Linux Enterprise Server 11 Service Pack 4 (SLES 11 SP4)

- SUSE Linux Enterprise Server 11 Service Pack 3 (SLES 11 SP3)

- openSUSE 13.2

- openSUSE Leap 42.1

Исправлений №1: Как устранить уязвимость CVE-2016-0777

ведите команду в соответствии с вашей ОС Linux или Unix:n

OpenSSH на FreeBSD

## Необходимо быть root для выполнения команды ##nsudo -snecho 'UseRoaming no' >> /etc/ssh/ssh_config

Openssh on Linux

## запуск от root с использованием sudo ##necho 'UseRoaming no' | sudo tee -a /etc/ssh/ssh_config

Openssh on Apple Mac OS X

## запуск обычным пользователем ##necho "UseRoaming no" >> ~/.ssh/config

Fix openssh on OpenBSD

## запуск от root ##necho -e 'Host *\nUseRoaming no' >> /etc/ssh/ssh_config

Все из вышеперечисленных команд добавиляют опцию UseRoaming /etc/ssh/ssh_config или ~/.ssh/config конфигурационный файла SSH клиента. Конечно, вы можете использовать эту опцию непосредственно во время сеанса:n

ssh -oUseRoaming=no user@server1.itfb.com.uanssh -oUseRoaming=no root@server2.itfb.com.ua

Исправление № 2: Обновите OpenSSH, чтобы исправить CVE-2016-0778

Чтобы исправить CVE-2016-0777 просто обновить все свои пакеты или как минимум обновите OpenSSH-сервер и клиент:n

Debian/Ubuntu/Mint Linux

Для обновления openssh используйте следующие команды:n

sudo apt-get updatensudo apt-get upgrade

илиn

sudo apt-get updatensudo apt-get install openssh-client openssh-server openssh-sftp-server

SL/RHEL/CentOS Linux

Используйте команду yumn

sudo yum update

Fedora Linux

Используйте команду dbfn

sudo dnf update

FreeBSD unix user

freebsd-update fetchnfreebsd-update install

SUSE Enterprise Linux

SUSE Linux Enterprise Server 12-SP1:n

zypper in -t patch SUSE-SLE-SERVER-12-SP1-2016-85=1

SUSE Linux Enterprise Server 12:n

zypper in -t patch SUSE-SLE-SERVER-12-2016-85=1

SUSE Linux Enterprise Desktop 12-SP1:n

zypper in -t patch SUSE-SLE-DESKTOP-12-SP1-2016-85=1

SUSE Linux Enterprise Desktop 12:n

zypper in -t patch SUSE-SLE-DESKTOP-12-2016-85=1

zypper patch

openSUSE Leap 42.1

zypper in -t patch openSUSE-2016-38=1nzypper patch

Нужно ли перезагружать сервер после установки?nnНет не нужно.nnКак проверить, применились ли обновления для OpenSSH?n

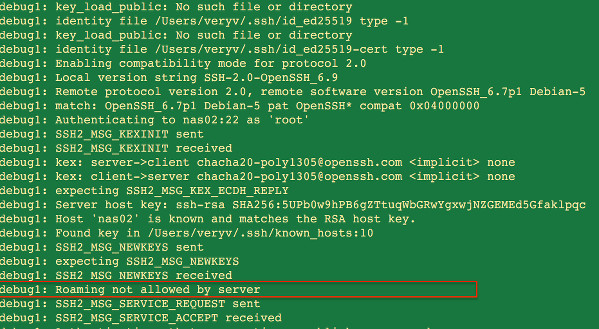

ssh -v user@server1nssh -v root@server2.itfb.com.ua

nnСообщение Roaming not allowed by server, говорит о том, что ваша система еще уязвима. Если вы выполните предыдущие рекомендации и установите обновление, то не увидите такого сообщения.n

nnСообщение Roaming not allowed by server, говорит о том, что ваша система еще уязвима. Если вы выполните предыдущие рекомендации и установите обновление, то не увидите такого сообщения.n

у Вас есть сервер и вы не уверены в своих возможностях администрирования, мы предлагаем услуги по поддержке серверов Linux/Unix ОС, подробнее в контакты.