Должен ли я активировать или отключить технологию Intel Active Management Technology (AMT) и Intel Standard Manageability (ISM) в Linux с помощью командной строки для уязвимости CVE-2017-5689?nnУязвимость CVE-2017-5689 определяется как:nn n

Непривилегированный сетевой злоумышленник может получить системные привилегии для оснащенных Intel управляющих SKU: Intel Active Management Technology (AMT) и Intel Standard Manageability (ISM). Непривилегированный локальный злоумышленник может обеспечить функции управления, получающие непривилегированные сетевые или локальные системные привилегии в управляемых продуктах Intel: управляемая технология Intel (AMT), технология Intel Standard Manageability (ISM) и технология Intel Small Business (SBT).

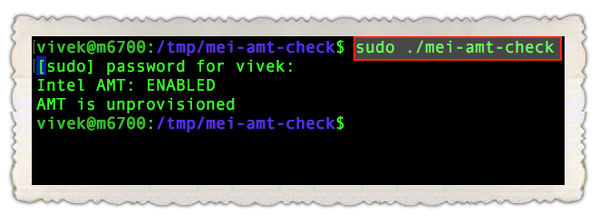

Вы можете узнать, включен ли AMT и подготовлен ли он под Linux, используя следующие методы.n

Метод № 1: средство проверки mei-amt-check

Используйте инструмент mei-amt-check. Это простой инструмент, который сообщает вам, включен ли AMT и представлен ли он в системах Linux. Требуется загрузить драйвер mei_me.n

Установка

Клонирование репо командой git:n

$ git clone https://github.com/mjg59/mei-amt-check.git

Чтобы собрать его, выполните:n

$ cd mei-amt-check n$ make n$ ls

LICENSE Makefile mei-amt-check mei-amt-check.c README.md

ИспользованиеnПросто введите следующую команду:n

$ sudo ./mei-amt-check

Пример результата: nnВышеуказанный результат показывает, что AMT включен, и он не уязвим для CVE-2017-5689.n

nnВышеуказанный результат показывает, что AMT включен, и он не уязвим для CVE-2017-5689.n

ЕСЛИ ЗАПУСТИТЬ В СИСТЕМЕ LINUX БЕЗ AMT, ВЫВОД БУДЕТ ВЫГЛЯДЕТЬ ТАК:

Intel AMT: DISABLED

ЕСЛИ AMT ВКЛЮЧЕН И ПОДГОТОВЛЕН, ВЫВОД БУДЕТ ВЫГЛЯДЕТЬ ТАК:nn nnЕсли AMT включен и подготовлен, а версия AMT находится между 6.0 и 11.2, и вы не обновили прошивку, вы уязвимы для CVE-2017-5689. Отключите AMT в своей системной прошивке.n

nnЕсли AMT включен и подготовлен, а версия AMT находится между 6.0 и 11.2, и вы не обновили прошивку, вы уязвимы для CVE-2017-5689. Отключите AMT в своей системной прошивке.n

Метод № 2: Используйте nmap

Скачайте скрипт, используя команду wget или curl:n

$ wget https://svn.nmap.org/nmap/scripts/http-vuln-cve2017-5689.nse

Для проверки 192.168.2.5 выполните команду nmap следующим образом:n

$ nmap -p 16992 --script http-vuln-cve2017-5689 192.168.2.5

Пример результата:n

tarting Nmap 7.40 ( https://nmap.org ) at 2017-05-14 22:39 ISTnNmap scan report for dellm6700 (192.168.2.15)nHost is up (0.00041s latency).nPORT STATE SERVICEn16992/tcp filtered amt-soap-httpnnNmap done: 1 IP address (1 host up) scanned in 0.47 seconds

Убедитесь, что вы обновили BIOS, чтобы исправить проблему.n

Настройка безопасности Linux серверов, [email protected]