На данный момент существует не так много компаний в России, которые активно внедряют микросегментацию сети для повышения уровня безопасности. Но такой подход к разграничению доступа вполне может справиться с большинством видов атак. Если раньше можно было обойтись обычным файрволом и несколькими внутренними сетями, то сейчас этот фокус не пройдет. В этой статье мы подробно рассмотрим, какие преимущества может дать компании микросегментация сети.n

Что представляет из себя микросегментация сети?

С помощью микросегментации сети можно разграничить доступ, назначая различным приложениям свою собственную микрополитику безопасности. Данная политика реализуется за счет целого ряда инструментов, включая брандмауэры для гипервизоров, а также динамическую и автоматическую адаптацию.n

Как реализовывалась защита сети раньше

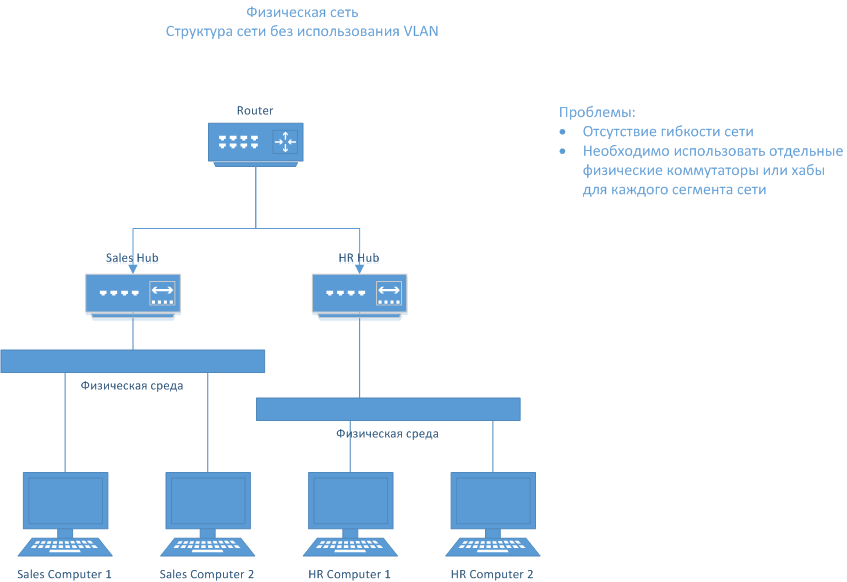

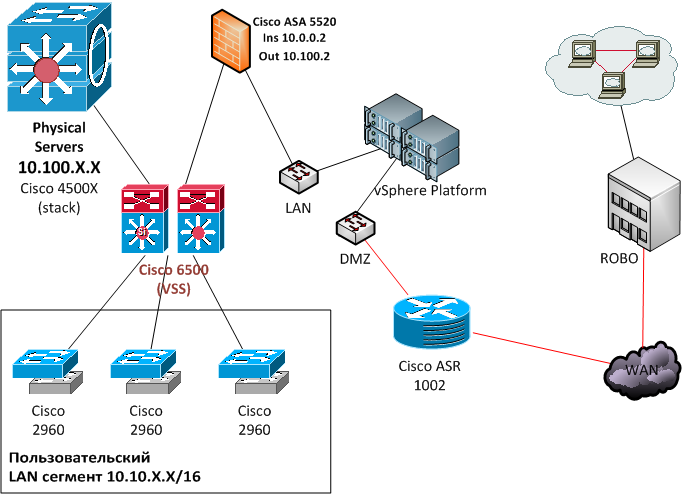

До прихода современных средств безопасности все выглядело так: nnТакая допотопная реализация защищала сеть силами одного лишь встроенного в роутер фаервола.nnПозже в обиход вошел новый способ построения сети:

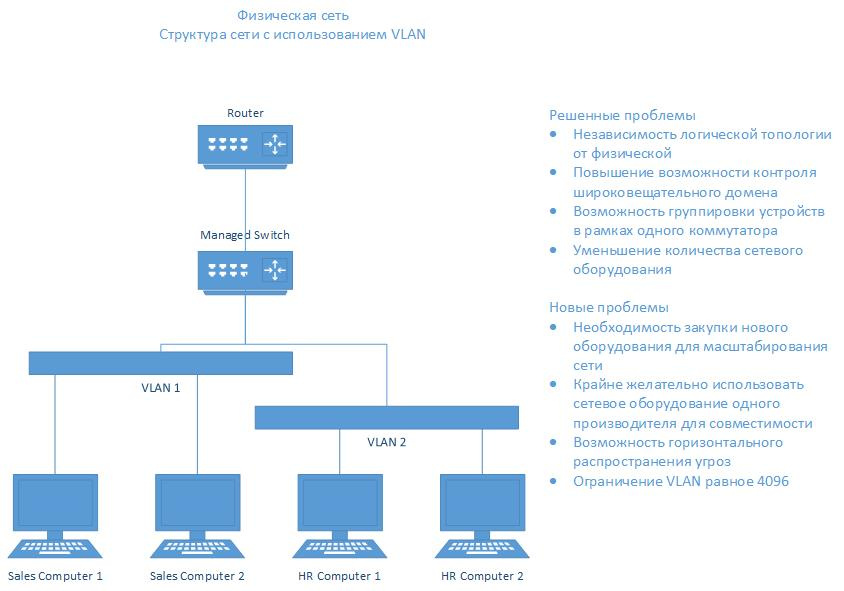

nnТакая допотопная реализация защищала сеть силами одного лишь встроенного в роутер фаервола.nnПозже в обиход вошел новый способ построения сети: nnТакое построение относительно надежное, так как использует кластеры одного или нескольких серверов для сегментирования. Создается сеть для рядовых сотрудников и тех, кто работает с критически важной информацией.nnЕщё одна схема позволяет работать с разными сетями, не разделяя их.nn

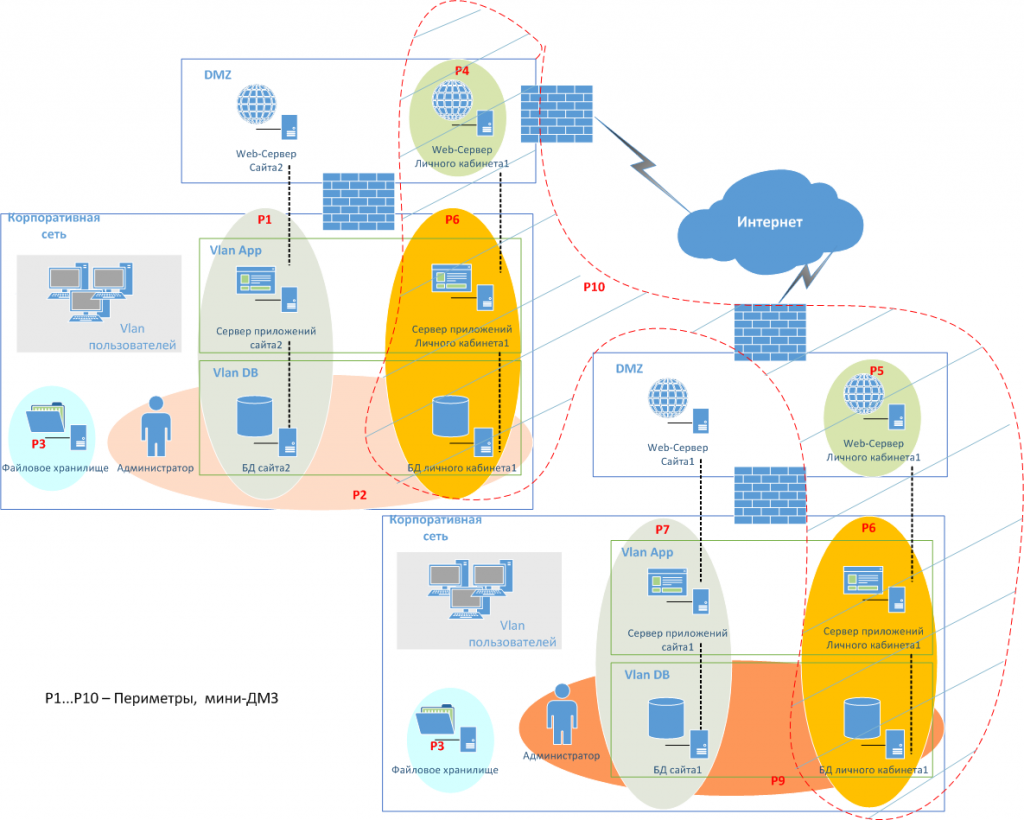

nnТакое построение относительно надежное, так как использует кластеры одного или нескольких серверов для сегментирования. Создается сеть для рядовых сотрудников и тех, кто работает с критически важной информацией.nnЕщё одна схема позволяет работать с разными сетями, не разделяя их.nn nnДанная схема позволяет решить проблему с масштабированием, использовать надежные VLAN настройки в комбинации с различным оборудованием. Обратите внимание на построение сети личного кабинета. Здесь доступно несколько вариантов:n

nnДанная схема позволяет решить проблему с масштабированием, использовать надежные VLAN настройки в комбинации с различным оборудованием. Обратите внимание на построение сети личного кабинета. Здесь доступно несколько вариантов:n

- Логическая сеть Р6 (оранжевый цвет) может охватить несколько различных серверов приложений, находящихся в разных местах;

- Различные Web-серверы этого кабинета распределяются в двух отдельных логических сетях (Р4 и Р5);

- Логическая сеть Р10(пунктирная зона) образует целое пространство для работы всех серверов, обслуживающих личный кабинет.

Осуществлять поддержку вышеописанной сети достаточно просто. Многие решения уже поставляются изначально после установки оборудования.n

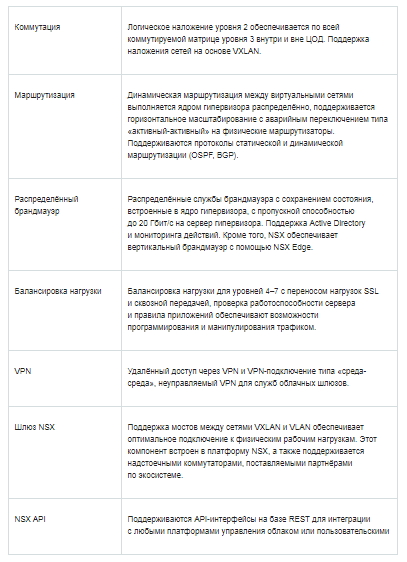

Микросегментация NSX и состав ее платформы

Выглядит она следующим образом: nnПришло время рассмотреть основные варианты атак извне на микросегментированную сеть.n

nnПришло время рассмотреть основные варианты атак извне на микросегментированную сеть.n

1-й вариант — Malware

Атаки на крупные компании строятся примерно на одном и том же: социальная инженерия, фишинг, аппаратное заражение с помощью скомпрометированных флеш-носителей и т.д. Как только вредоносное ПО попадает внутрь сети, оно может быстро распространиться с помощью ничего не подозревающих сотрудников. Таким образом, под угрозой находится практически все, начиная от бухгалтерской программы 1С, заканчивая центральными серверами и данными клиентов.nnС помощью микросегментации сети можно отделить сервера, различные сервисы и пользовательское пространство друг от друга. Условно, они будут называться периметром. Даже если один из них окажется зараженным, вирус не сможет распространиться. Более того, отдельный периметр, так называемый карантин, будет создан для тех устройств, которые демонстрируют аномальную активность. Это позволяет вовремя определять угрозу.nnВ данном варианте микросегментации сети можно использовать и песочницу. Проблема в том, что современное вредоносное ПО способно имитировать очень низкую нагрузку на системы защиты, что позволяет им оставаться необнаруженными и активировать второй «полезный» блок. И даже если один из них был выявлен и уничтожен, может оказаться, что оставшийся все еще функционирует.n

2-й вариант – взлом критически важных объектов с помощью направленной атаки

Во время направленной атаки на критически важные объекты (бухгалтерия, центральный сервер и т.д.) сеть перегружается с помощью DDoS, а затем проносится вредоносное ПО. Чтобы этого избежать, нужно заранее создать дополнительную DMZ.nnВ хорошо спроектированных сетях разделение и так присутствует. Но с течением времени, из-за внедрения новых виртуальных путей появляются дырки. Микросегментирование сети куда реже сталкиваются с подобными проблемами.n

3-й вариант – ошибочная миграция

По статистике, 1/3 всех взломов осуществляется не усилиями хакеров, а глупостью самих сотрудников. Если рабочая машина переносится из одной сети в другую, то вполне вероятно, что её защиту в текущей среде попросту забудут переназначить.nМикросегментация сети позволяет присваивать определенные профили безопасности для каждой отдельно взятой машины вне зависимости от расположения.n

4-й вариант – пентест

И такой вариант развития событий вполне реален. Тестирование сети, или пентест, может обернуться печально для компании. В одном реальном случае, команда пентестеров случайно положила сеть целого банка на сутки!nnЕсли бы была настроена микросегментация сети, гипервизор отловил бы пользователя даже с правами администратора и не позволил бы распространять свое влияние на другие виртуальные сети. Да и вернуть предыдущее состояние с помощью данной модели куда проще.n

5-й вариант – атака на веб-сервер

Данный вариант реализуется с помощью атаки на открытый порт сервиса, который смотрит в сеть Интернет. Сначала DDos, потом вход в уже неработающую сеть, а затем получение доступа к объектам критической важности. Конечно, злоумышленник может остановиться на том, что захочет положить всю сеть одной лишь DDos-атакой.nnС помощью микросегментации сети можно разделить друг от друга каждый сервер, используемый веб-сервисом и настроить политику безопасности с помощью определенных профилей.n

Как настроить микросегментацию сети

Настройку можно свести к 5-ти основным шагам:n

- n

- Предварительное обследование сети с учетом ее топологии, виртуальных сетей, архитектуры аппаратной части и т.д. Также анализируются основные сети: пользовательская, сервисная, сеть для управления трафиком, а также для реализации мониторинга и обновления.

- Анализ виртуальной инфраструктуры, распределение объектов по степени важности.

- Реализация предварительной настройки профилей безопасности.

- Применение созданных профилей и тестирование их работы с помощью модели «zero-trust». В случае обнаружения недостатков, они должны быть устранены, а затем нужно провести повторное тестирование.

- Реализация заданного решения для всей инфраструктуры.

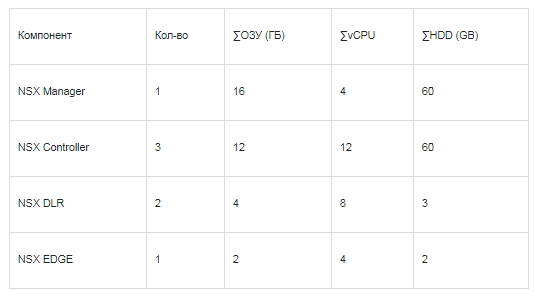

nУправление должно осуществляться за счет единственной консоли без привлечения лишнего персонала. Для конкретной виртуальной сети необходимо назначить профиль безопасности. Любая миграция или внедрение нового ПО должны происходить под централизованным управлением.nnЕще несколько важных моментов для NSX:n

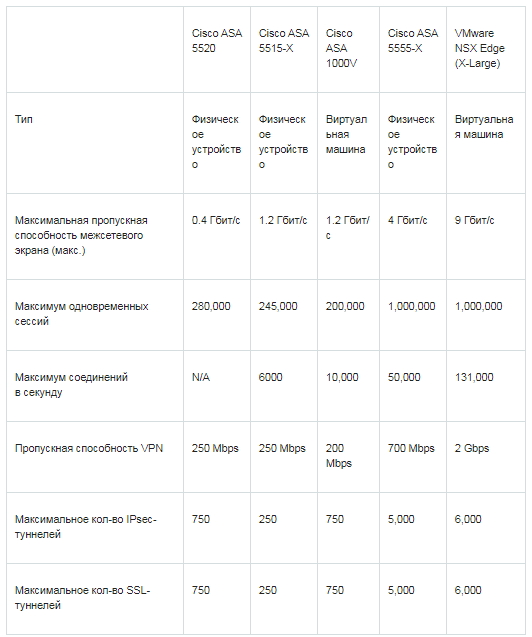

- Нужно заменить межсетевой экран Cisco ASA 5520.

- Сегментировать ЦОДы несмотря на VLAN-группу или подсеть.

- Назначить профили безопасности на каждую ОС.

- В случае реализации связи с внешними филиалами, использовать протокол IPsec.

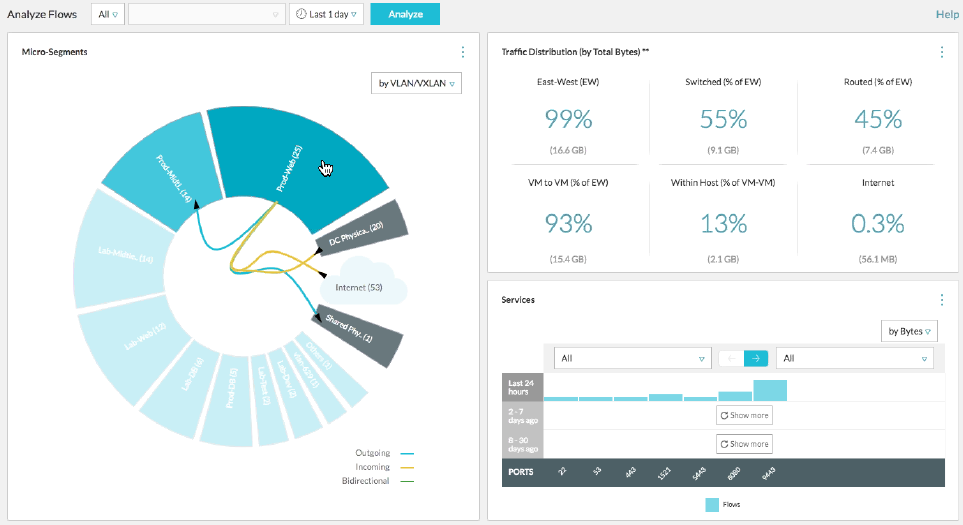

Предположим, что сеть имела такой вид: nnПосле реализованного аудита с помощью утилиты VMware vRealize Network Insight, картина изменилась следующим образом:

nnПосле реализованного аудита с помощью утилиты VMware vRealize Network Insight, картина изменилась следующим образом: nnДалее учитываются конкретные пожелания (например, замена VPN):

nnДалее учитываются конкретные пожелания (например, замена VPN): nnПосле этого строится отдельная схема аппаратной части для понимания картины хождения трафика. Итоговый результат:

nnПосле этого строится отдельная схема аппаратной части для понимания картины хождения трафика. Итоговый результат: nnКак видите, вполне эффективное решение!n

nnКак видите, вполне эффективное решение!n

Если вы нуждаетесь в повышении безопасности сети предприятия, мы можем провести полноценный аудит и реализовать его в сжатые сроки. Звоните.