Сегодня мы разберем модернизацию инфраструктуры компании, которая начинала с малого, но с течением времени стала остро нуждаться в модернизации. В частности, это касалось сети компании, аппаратной части и оптимизации работы в целом. Итак, разберем всю работу поэтапно.

Основной целью модернизации сети предприятия было разграничить доступ, отталкиваясь от направлений работы конкретных отделов и точек, повысив тем самым качество защищенности.

Решено, что обычные рабочие станции вместе с кассами предприятия будут находиться в одной сети, а в другой будет функционировать исключительно система финансовых операций.

Все это можно было бы решить дорого реализуемым физическим разделением. Но в реальности, оптимальным вариантом остается гибкая оптимизация аппаратной части, за счет внедрения фаерволов.

Вторая задача заключалась в реализации бесперебойной работы всей инфраструктуры предприятия, даже если из строя выйдет несколько критически важных объектов.

Дополнительная задача – настройка внутренней IP-телефонии, которая будет работать вне зависимости от наличия Интернета. И мелкой доработкой стало налаживание Ethernet-подключения поверх IP.

Варианты исполнения поставленных задач

Исходные данные были довольно простыми. Для начала, определили основные дата-центры, бэкап сервера, рабочие станции сотрудников, а также кассы и терминалы. Текущее решение работало на оборудовании провайдера, поэтому компания сильно зависела от него и не могла оперативно решать любые проблемы. А каждая минута простоя стоит колоссальных денег.

Соединять все точки оптикой – дорого. Выходом для нашего случая стало создание виртуальной сети, которая могла позволить создать стойкий зашифрованный туннель для передачи данных. Но без затрат все равно не обошлось. Для реализации данного типа модернизации сети и передачи данных было необходимо закупить новое оборудование для каждой точки.

Описание инфраструктуры

С начала работы над модернизацией сети предприятия команда столкнулась с необходимостью замены существующих нестабильных подключений коммутатора на отказоустойчивые.

Для того, чтобы не нарушать бесперебойную работу компании, все настройки проводились в ночное время. После завершения данного этапа, вся сеть тестировалась несколько недель в отдельной среде, параллельно решая какому плану миграции будет следовать команда.

После смены всех IP-адресов, создавались резервные копии настроек, чтобы осуществить миграции максимально безболезненно. Также реализовывалась новая модель инфраструктуры ядра. Как уже описывалось ранее, данные передавались путем внедрения Ethernet.

До начала планирования и самой миграции, были расставлены приоритеты касательно уровней доступа рабочих станций. Если в некоторых компаниях выделяются исключительно критически важные сервера, то в данном случае учитывалось все.

Безусловно, первыми в списке были платежные системы и терминалы. Затем шли сети и аппаратная часть, отвечающие за обслуживание сервисов, а также документооборот.

Отдельно решался вопрос с администрированием систем. Так как раньше этим занимался провайдер, то сейчас это можно и нужно было делать самостоятельно.

Резервные линии для подключения к сети были реализованы за счет дополнительных подключений от сторонних провайдеров. Таким образом, если одна сеть падала, то мигом вступала в силу другая.

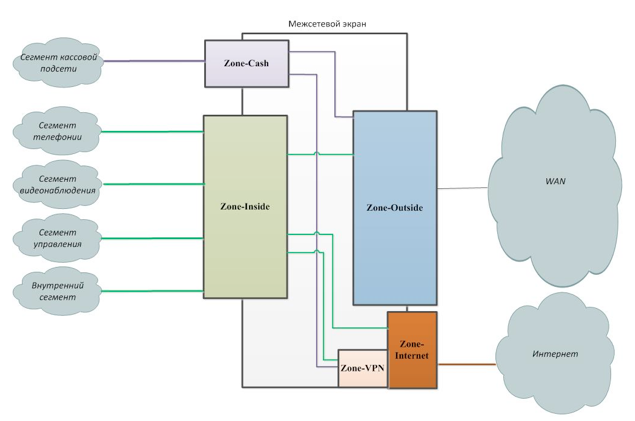

Реализация плана безопасности выглядела следующим образом:

В левой части обозначены наиболее важные зоны — внутренняя служба и кассово-платежная часть. Что касается реализации безопасности для Cash-зоны, то тут была необходима жесткая настройка с узкими правами для каждого отдельно участка. Остальные зоны выделены в «Inside».

Все они получили собственный VLAN. Ранее, никакой изоляции сегментов и индивидуальных прав не существовало. Для доступа к внешним ресурсам, которые условно названы «Outside» и «Internet», были использованы стандартные методы VPN.

Все это обозначено в правой части. Каждая рабочая станция обладала своими правами доступа, а специальная система мониторинга отслеживала активность приложений и подозрительную деятельность.

С помощью имеющейся аппаратной части была реализована песочница, с помощью которой можно было отгородиться от потенциально вредоносных приложений, писем и прочих вещей, который могли бы быть получены невнимательными пользователями извне. Дополнительно внедрена система для защиты DDoS-атак за счет стандартного анализатора активности.

IP-телефония

Для полноценной модернизации инфраструктуры предприятия было необходимо создать устойчивую IP-телефонию. Команда уже имела в наличии хорошо настроенную систему Asterisk. Но её уже было недостаточно из-за возросших масштабов. Да и в случае сбоев в сети, связь падала.

Поэтому основными параметрами для новой связи были безотказная работа и четкая распределенность по сегментам. Поэтому все было разделено на филиалы с собственными требованиям к выживаемости.

Как только один филиал отказывался работать, в течение стандартных 15 секунд ожидания, запускался резервный за счет реализации метода SIP-соединения. Основой всей инфраструктуры была выбрана система Avaya.

С точки зрения самих телефонных аппаратов, было решено закупить станции DECT по 300$, которые не будут работать через доступный Wi-Fi. В обратном случае, пришлось бы потратить около 1000$ на один аппарат.

Более того, DECT позволяет уйти от операторных решений, основанных на фемтосотах. Они требуют дополнительной защиты, выделения собственного сегмента и жесткого контракта с самим поставщиком услуг. Ещё выделили PoE, чтобы избежать неполадок с центральным электричеством.

Результат

Очень важно подходить к модернизации инфраструктуры не аврально, а запланировано. Так можно избежать неприятного сбоя в работе компании и делать все продумано, со спокойной душой. Более того, это позволит заложить фундамент для дальнейших расширений.

Мы можем провести комплексную модернизацию и оптимизацию корпоративной сети вашей компании в короткие сроки со 100% гарантией. Свяжитесь с нами.