Может ли распространяться управление конечными системами и на мобильные устройства, такие как смартфоны и планшеты? ИТ-администраторам полезно рассматривать мобильные устройства просто как одну из категорий конечных систем.nnКак и традиционные конечные системы (персональные компьютеры, принтеры и сетевые устройства), мобильные устройства являются носителями данных, они так же уязвимы и необходимы сотрудникам компаний для выполнения их профессиональных обязанностей. И все же, хотя у большинства организаций есть продуманная стратегия управления конечными системами, многие пока не охватывают ею мобильные устройства.nnВ этой статье будут представлены аргументы в пользу включения функций управления мобильными устройствами Mobile Device Management (MDM) в сферу управления конечными системами.nnМы рассмотрим, каким образом ИТ-администраторы могут выполнять четыре своих основных обязанности — развертывание, инвентаризация, настройка системы и защита — для мобильных устройств так же, как для всех прочих. Я расскажу о том, как встроить управление мобильными устройствами на предприятии в существующие стратегии управления конечными системами.nn n

n

Управлять конечными системами — значит управлять мобильными устройствами

Главный аргумент в пользу охвата мобильных устройств функциями управления конечными системами заключается в том, что важность этих устройств для сотрудников слишком велика, чтобы их игнорировать. В таком положении вещей есть как положительные, так и негативные стороны.nnВ «умных» компаниях ИТ-администраторы с готовностью поддерживают все устройства, разрешенные к использованию в сети, даже если они являются собственностью сотрудников. Когда требуется повысить производительность работы сотрудников с мобильными устройствами, они поддерживают такие новшества, как VoIP, приложения для хранения данных в «облаке», гибкий рабочий график и внедрение важных для компании программ.nnРезультаты одного исследования показывают, что существует 16% разрыв в производительности, что соответствует более чем 6 часам в неделю, между «передовыми» работниками, успешно использующими мобильную технологию, и теми, кто применяет ее недостаточно эффективно.nnНо этот путь к повышению производительности не усыпан розами. Несомненно, мобильные устройства уязвимы, поэтому меры защиты конечных систем должны распространяться и на них. Компания Nokia сообщает, что в целом уровень заражения мобильных устройств вырос на 63% с первой половины до второй половины 2016 года, а уровень заражения смартфонов за тот же период вырос на 83%.nnПоэтому неудивительно, что 72% специалистов по кибербезопасности указывают на утечки и потери данных как на главный источник беспокойства относительно собственных устройств сотрудников. Любое мобильное устройство достаточно миниатюрно, чтобы его можно было легко украсть, и, несмотря на встроенную в смартфоны защиту от кражи, такие случаи совсем не редкость. Незащищенное украденное или утерянное устройство может быстро превратиться в «черный ход» в сеть.nnЧисленность мобильных устройств поражает: по оценкам Gartner, в 2017 году в мире продано 1,9 млрд единиц. Но для ИТ-подразделений особенно важно то обстоятельство, что мобильные устройства усложняют инфраструктуру предприятия.nn nnРазнородные ИТ-среды охватывают различные типы устройств и операционные системы. В дополнение к традиционным платформам Chrome OS, Linux, macOS и Windows появляются iOS, Android и другие мобильные операционные системы вместе с соответствующими приложениями и архитектурой.nnЭто в свою очередь может приводить к появлению многих консолей и различным представлениям конечных систем, обращающихся к сетевым ресурсам. Когда решение поддержать мобильные устройства затрудняет управление и защиту, недостатки могут перевесить преимущества. В то же время производительность работы пользователей может повышаться, даже если при этом усложняется работа администраторов.n

nnРазнородные ИТ-среды охватывают различные типы устройств и операционные системы. В дополнение к традиционным платформам Chrome OS, Linux, macOS и Windows появляются iOS, Android и другие мобильные операционные системы вместе с соответствующими приложениями и архитектурой.nnЭто в свою очередь может приводить к появлению многих консолей и различным представлениям конечных систем, обращающихся к сетевым ресурсам. Когда решение поддержать мобильные устройства затрудняет управление и защиту, недостатки могут перевесить преимущества. В то же время производительность работы пользователей может повышаться, даже если при этом усложняется работа администраторов.n

Четыре основных этапа управления мобильными устройствами

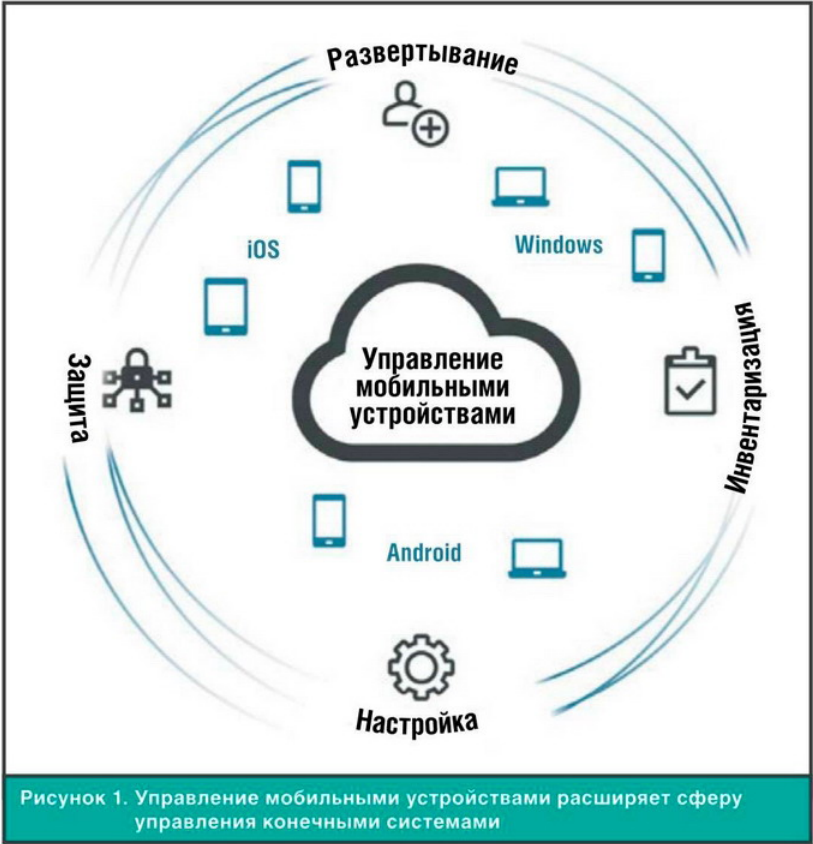

Чтобы правильно распространить управление конечными системами на мобильные устройства, необходимо задействовать четыре административные функции:n

- n

- Развертывание.

- Инвентаризация.

- Настройка системы.

- Защита.

nВ случае с мобильными устройствами к каждой из этих функций применяются различные подходы и методы (рисунок 1)n

Развертывание

Во-первых, в отличие от типичных конечных систем (персональных компьютеров и других устройств), подключенных к сети, как известно ИТ-специалистам, на смартфонах и планшетах не выполняются программы-агенты.nnКак ИТ-подразделение может гарантировать, что аппаратные средства и программное обеспечение, используемые для управления конечными системами, смогут обнаружить мобильные устройства и подключиться к ним? Самый простой способ сделать это — с помощью приложения, спроектированного для соответствующей операционной системы. Если компания предоставляет устройство, она может установить приложение перед выдачей устройства пользователю.nnЕсли сотрудник работает с собственным устройством, он должен иметь возможность установить нужное приложение из магазина приложений или внутреннего портала. В любом случае важно обеспечить удобную, единообразную процедуру развертывания, чтобы у пользователей не было повода отказаться от установки приложения, а ИТ-персоналу не приходилось помогать с установкой в каждом отдельном случае.n

Инвентаризация

После того как устройство зарегистрировано, администраторы должны иметь возможность отчитаться о каждом мобильном устройстве, подключенном к сети. Во многих средах инвентарные списки конечных систем не содержат данных о мобильных устройствах (особенно устройствах, принадлежащих сотрудникам). Это создает администраторам ряд трудностей.n

- С мобильных устройств можно обращаться к беспроводным сетям или корпоративным ресурсам. Каждый администратор хочет иметь возможность контролировать такой доступ, и представление устройств в инвентарном списке — эффективный способ это сделать.

- Каждой компании необходимо быстро и достаточно точно ответить на вопрос: «Какое количество мобильных устройств имеется в нашем распоряжении и кто владеет ими?» Инвентаризация конечных систем, которая охватывает все принадлежащие сотрудникам мобильные устройства, — удобный способ следить за ними.

- Полный инвентарный список конечных систем включает не только традиционные характеристики, такие как изготовитель, модель, версия операционной системы и состояние обновления, но и специальные мобильные параметры, в том числе идентификатор IMEI, уровень защиты и наличие административного доступа.

Сбор такой информации в отчете поможет администраторам определить, какие платформы следует поддерживать, какие мобильные устройства не отвечают требованиям и насколько они уязвимы.n

Настройка системы

Для управления конечными системами необходимо настраивать устройства через сеть. Даже в разнородной среде с несколькими операционными системами и смешанным владением администраторы в «умных» компаниях поддерживают максимально возможный уровень однородности внутри платформ (версия операционной системы, обновления) и между платформами (корпоративные приложения) по нескольким причинам:n

- возможность настраивать систему помогает администраторам устанавливать сертификаты для доступа к корпоративным ресурсам;

- администраторы могут единообразно устанавливать и обслуживать приложения, необходимые сотрудникам для выполнения их профессиональных обязанностей;

- они могут настраивать основные параметры для доступа к сети, электронной почты и глобального списка адресов;

- политики управляют доступом на основе атрибутов сотрудников и должны применяться на всех устройствах;

- на платформах и приложениях постоянно применяются обновления, закрывающие уязвимые места;

- администраторы должны иметь возможность назначать автоматизированные планы, которые выполняются, когда изменяются атрибуты или обстоятельства, без физического контакта с каждым устройством.

Основная цель настройки системы — управлять мобильными устройствами точно так же, как конечными системами любых других видов, независимо от изготовителя.n

Защита

Ни одно устройство не должно присутствовать в сети, если оно не защищено. Те же функции управления конечными системами, которые обеспечивают политики безопасности, например требование секретного кода, должны распространяться на любое мобильное устройство с доступом к корпоративным ресурсам.nnКонечно, некоторые политики работают только с мобильными устройствами, принадлежащими компании. Кроме того, пользователи менее охотно разрешают устанавливать необходимое программное обеспечение на принадлежащие им устройствах и не склонны рисковать корпоративным доступом к личным данным на устройстве.nnНо в соответствующих обстоятельствах администраторы должны иметь право блокировать устройство, дистанционно удалять все содержащиеся на нем данные, обнаруживать потерянное устройство и возвращать его к заводским настройкам, чтобы защитить данные и ресурсы компании. Управление конечными системами должно охватывать функции MDM до этого уровня.nn n

n

Включение MDM в существующую структуру

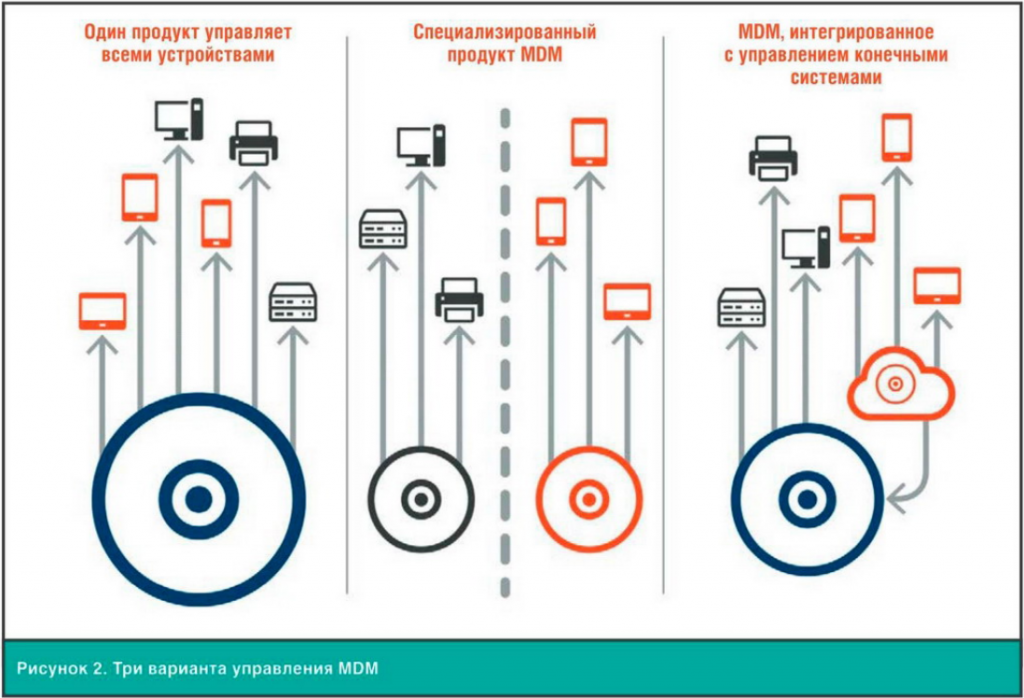

Учитывая необходимость распространить управление конечными системами на MDM, у компаний есть три варианта, показанные на рисунке 2.n

- n

- Идеальный вариант — один продукт для управления всеми устройствами во всей сети. Такие продукты по-прежнему редки, сложны и громоздки.

- На другом конце спектра — наименее желательный вариант со специализированным продуктом МDM. Он обеспечит безупречную процедуру развертывания, инвентаризацию, настройку системы и защиту всех мобильных устройств, но будет управлять ими именно как мобильными устройствами, а не конечными системами вообще, существуя параллельно и отдельно от системы управления конечными системами.

- Приемлемая середина — продукт, спроектированный для интеграции с традиционной системой управления конечными системами и встраивания MDM в полноценное управление конечными системами.

nВ третьем варианте самый низкий уровень интеграции позволит выполнить инвентаризацию из одной консоли. На следующем уровне обеспечивается инвентаризация и управление устройствами из одной консоли. Высший уровень интеграции позволяет компании приобретать любое количество мобильных устройств и управлять ими отдельно от традиционных устройств.nnПри этом в распоряжении ИТ-администраторов оказывается полный набор функций развертывания, инвентаризации,настройки системы и ее защиты, доступных через единую панель, что повышает их производительность работы. На высшем уровне охвачены все конечные системы: персональные компьютеры, ноутбуки, смартфоны, планшеты, серверы, принтеры и сетевые устройства. Полное управление конечными системами устраняет уязвимые места, которые угрожают безопасности и причиняют много хлопот ИТ-администраторам.n

КАСЕ Cloud Mobile Device Manager

С помощью КАСЕ Cloud Mobile Device Manager ИТ-администраторы могут защитить свою сеть от угроз безопасности, которые несут с собой мобильные устройства, принадлежащие сотрудникам. Они могут выполнять развертывание, инвентаризацию, настройку системы и защищать мобильные устройства на большинстве распространенных платформ.nnПродукт построен на принципах модели SaaS и позволяет администраторам выполнять инвентаризацию, управлять паролями и без труда обнаруживать, стирать и сбрасывать мобильные устройства.nnКАСЕ Cloud Mobile Device Manager, интегрированный с устройством КАСЕ Systems Management, обеспечивает исчерпывающую инвентаризацию всех сетевых конечных систем, традиционных и мобильных, из единой консоли. Это помогает клиентам плавно перейти к унифицированному управлению конечными системами с охватом всех устройств, используемых сотрудниками.nn(источник: Журнал «Windows IT Pro»)n

Мы поможем продумать и внедрить решение по информационной безопасности в плане MDM для вашей компании. Обращайтесь за помощью или профессиональной консультацией.