Резервирование и безопасность виртуальной инфраструктуры

Рассмотрим подход к построению защищенной виртуальной инфраструктуры на основе свободных решений Proxmox, OpenVPN и DRBD. Покажем применимость данного решения для защиты информационных систем. Проведем анализ защищенности развернутой виртуальной инфраструктуры

Одним из современных направлений повышения эффективности использования информационных систем является переход к Cloud computing, который принято переводить как «облачные вычисления», хотя уместнее употреблять термин «облачные технологии». Дословный перевод «облачные вычисления» не отражает сущность современных процессов удаленного обслуживания пользователей информационных систем, где предполагается весь комплекс информационных услуг, включая хранение, поиск и передачу информации, обеспечение ее безопасности и многое другое, а не только удаленное выполнение приложений.

Облачные технологии это подход к размещению, предоставлению и потреблению приложений и компьютерных ресурсов, при котором они становятся доступны через интернет в виде сервисов, потребляемых на платформах и устройствах. Облачные технологии обладают рядом достоинств. например экономичность, легкость развертывания, многопользовательская архитектура. Все это способствует их быстрому распространению, а также предполагает весь комплекс информационных услуг, перечисленных ранее.

Аналитическая компания Gartner в 2016 году опубликовала «магический квадрант» инфраструктуры серверной виртуализации. В нем представлены лишь коммерческие предложения вендоров, хотя фактически все они, кроме VMware и Microsoft, реализованы на базе открытых технологий, таких как Xen, KVM, OpenVZ и LXC.

Существуют разные точки зрения и подходы к организации обмена информацией и обеспечения ее безопасности. Одним из них может являться создание защищенного облачного сервиса на основе использованием свободного программного обеспечения.

Целью настоящей работы является представление варианта реализации такого защищенного облачного сервиса.

Развертывание облачного сервиса

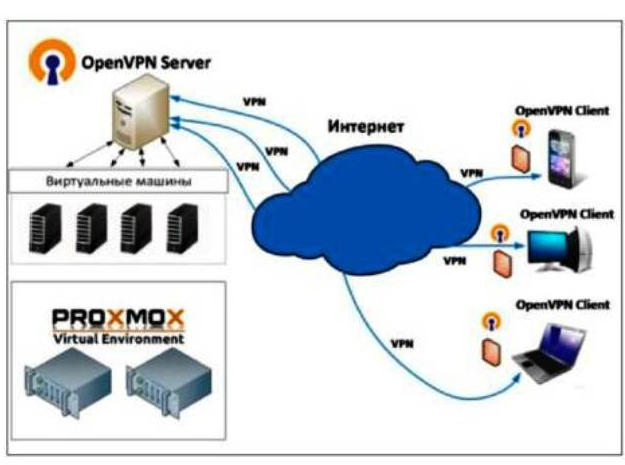

Построение защищенного облачного сервиса предлагается выполнить на основе Proxmox Virtual Environment (Proxmox VE). Это система виртуализации с открытым исходным кодом, основанная на Debian GNU/Linux. Для обеспечения резервирования предлагается использование DRBD (Distributed Replicated Block Device «распределенное реплицируемое блочное устройство»), а для защиты каналов связи OpenVPN.

Общая схема реализации облачного сервиса при этом может выглядеть так. как показано на рис. 1.

Для создания защищенного облачного сервиса нужно:

- установить и настроить Proxmox;

- установить и настроить DRBD;

- создать кластер из серверов;

- установить и настроить OpenVPN;

- установить виртуальную машину;

- произвести защиту среды виртуализации средствами Proxmox;

- произвести тестирование на проникновение.

Доступ к вебинтерфейсу Proxmox находится по адресу: https://IP сервера:8006. в рассматриваемом случае первый сервер https://192.168.153 128:8006. второй сервер https://192.168.153.129 8006. Управление системой осуществляется через вебинтерфейс.

Для реализации облачного решения необходим кластер высокой доступности. Используем отказоустойчивое хранилище из свободных дисков каждого сервера. На первом жестком диске каждого сервера будет операционная система, а на втором хранилище виртуальных машин. Настроим DRBD так, чтобы данные на вторых дисках были одинаковы, что позволит создать сетевой рейд первого уровня. Для создания кластера высокой доступности необходим режим Primary Primary. Используем кластерную файловую систему OCFS2.

После настройки конфигурационных файлов запускаем DRBD на двух серверах:

# /etc/init.d/drbd start [ok] Starting drbd (via systemctl): drbd.service.

На двух серверах инициализируем метаданные:

drbdadm create-md r0

New drbd meta data block successfully created.

Далее запустим ресурс и инициализируем выполнение первой репликации, только на первом узле:

drbdadm up r0 drbdadm -- --overwrite-data-of-peer primary r0

| Защита среды виртуализации | Реализация требований в предлагаемом решении |

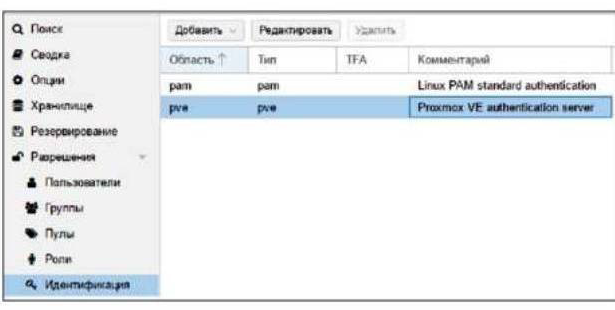

| Идентификация и аутентификация субъектов доступа и объектов доступа в виртуальной инфраструктуре, в том числе администраторов управления средствами виртуализации (ЗСВ.1) | В Proxmox можно добавлять пользователей и добавлять им соответствующие разрешения с помощью соответствующих групп Также идентификация происходит с помощью Linux РАМ standart authentication или Proxmox VE authentication server (см. рис. 2) |

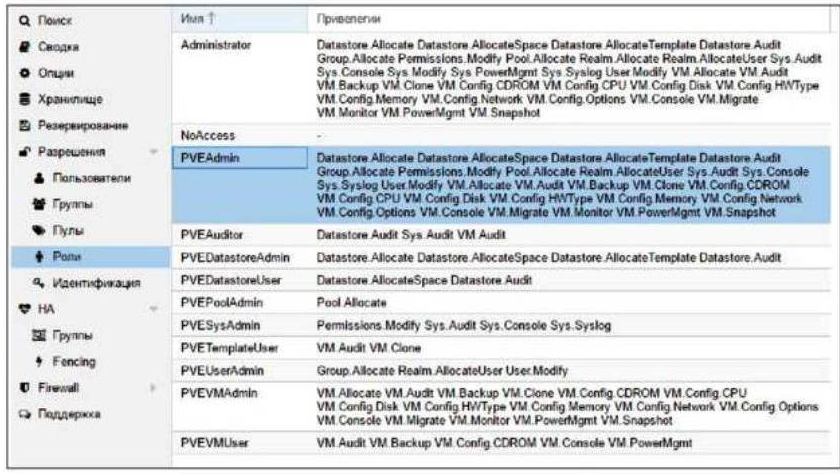

| Управление доступом субъектов доступа к объектам доступа в виртуальной инфраструктуре, в том числе внутри виртуальных машин (ЗСВ.2) | Для управления субъектов доступа к объектам доступа используются роли пользователей, которые можно изменять, а также дополнительная авторизация на виртуальных машинах (см. рис. 3) |

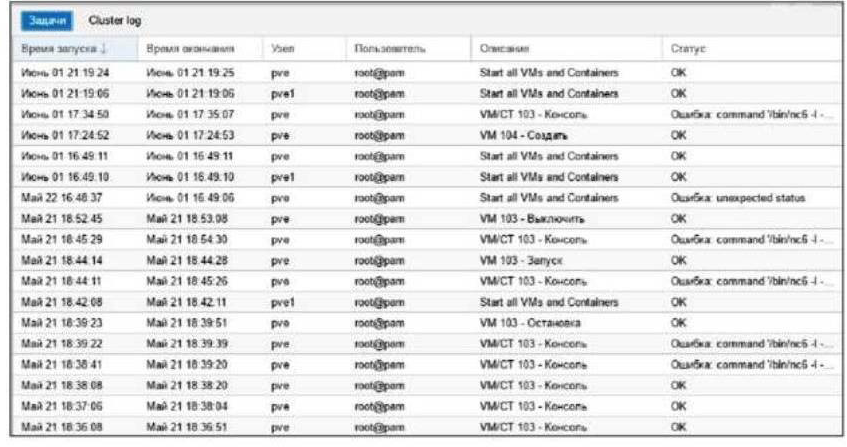

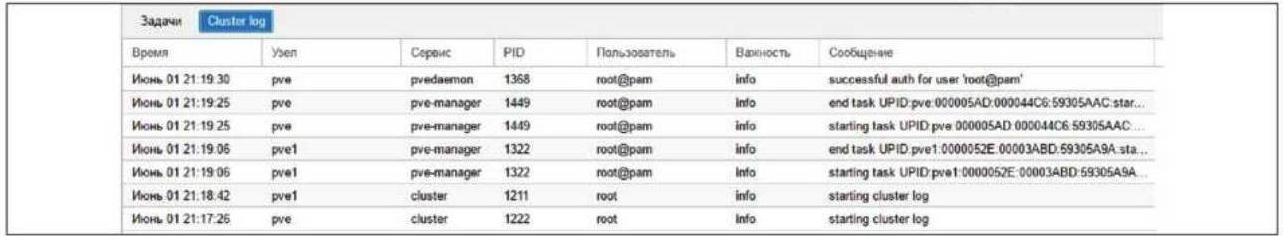

| Регистрация событий в виртуальной инфраструктуре (ЗСВ.З) | Происходит во вкладках «Задачи- (см. рис. 4) и Cluster log (см. рис. 5) |

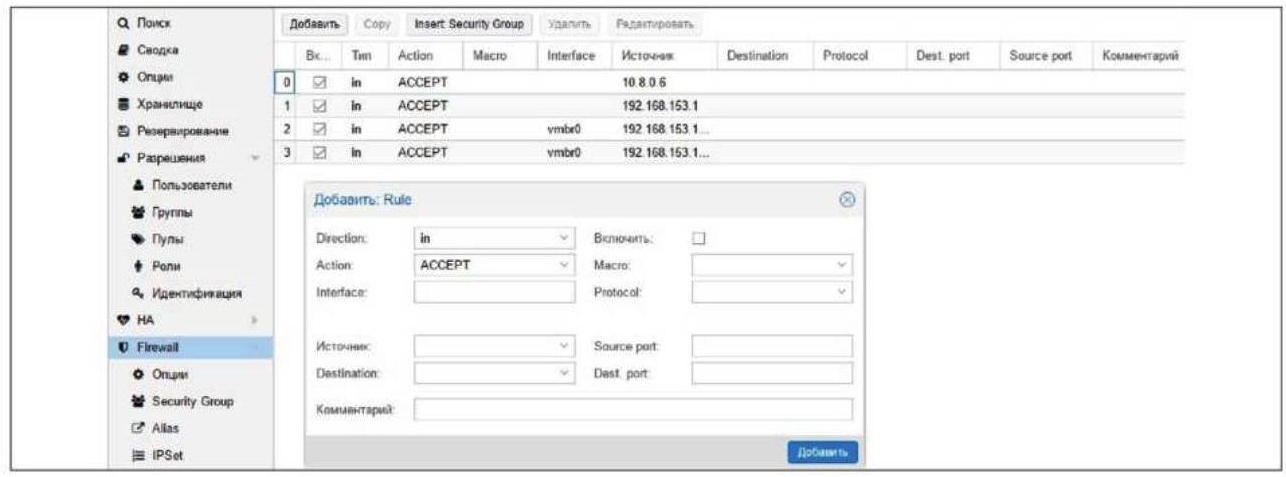

| Управление (фильтрация, маршрутизация, контроль соединения, однонаправленная передача) потоками информации между компонентами виртуальной инфраструктуры, а также по периметру виртуальной инфраструктуры (ЗСВ.4) | Выполняется с помощью брандмауэра Proxmox (см. рис. 6). Брандмауэр Proxmox разделен на три зоны, брандмауэр кластера, брандмауэр сервера, брандмауэр виртуальной машины. Для каждой зоны можно определить правила брандмауэра для входящего и/или исходящего трафика |

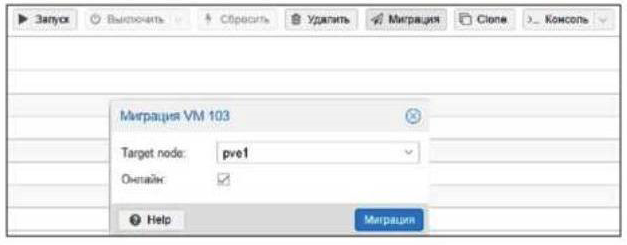

| Управление перемещением виртуальных машин (контейнеров) и обрабатываемых на них данных (ЗСВ.6) | Благодаря тому, что был настроен кластер высокой доступности, на сервере возможна живая миграция виртуальных машин между узлами (см. рис. 7) |

| Резервное копирование данных, резервирование технических средств, программного обеспечения виртуальной инфраструктуры, а также каналов связи внутри виртуальной инфраструктуры (ЗСВ.8) | Резервирование происходит в настраиваемом автоматическом режиме: выбор узлов, где находятся виртуальные машины; хранилище, где будут находиться резервные копии; день недели и время запуска резервирования; тип сжатия; режим, а также есть возможность посылать email после окончания резервирования. Также общее хранилище под управлением DRBD является дополнительным решением в резервировании |

Чтобы проверить синхронизацию серверов, необходимо ввести следующую команду:

Чтобы проверить синхронизацию серверов, необходимо ввести следующую команду:

# drbdadm status

В конфигурационном файле описываем инсталляцию из двух узлов, их адреса и порты, на которых доступны службы. После того как конфигурация кластера описана, можно создать файловую систему:

# /etc/init.d/o2cb start # /etc/init.d/o2cb online # mount -t ocfs2 /dev/drbdO /nnt

После можно переводить второй сервер в статус Primary:

# drbdadm primary r0

Установка виртуальных машин производится через вебинтерфейс Proxmox: указывается узел, на котором будет установлена виртуальная машина, ID и название виртуальной машины, выбираются тип операционной системы, ISO-образ установочного диска операционной системы, размер жесткого диска, формат и место расположения жесткого диска, количество ядер процессора для виртуальной машины, объем оперативной памяти. Настраивается сетевой интерфейс виртуальной машины: режим работы, модель, МАС-адрес, пропускная способность.

Установка виртуальных машин производится через вебинтерфейс Proxmox: указывается узел, на котором будет установлена виртуальная машина, ID и название виртуальной машины, выбираются тип операционной системы, ISO-образ установочного диска операционной системы, размер жесткого диска, формат и место расположения жесткого диска, количество ядер процессора для виртуальной машины, объем оперативной памяти. Настраивается сетевой интерфейс виртуальной машины: режим работы, модель, МАС-адрес, пропускная способность.

Настроенную виртуальную машину можно запустить. При первом запуске будет произведена установка операционной системы с указанного в настройках ISO-образа. После этого виртуальная машина готова для использования.

Доступ к виртуальной машине осуществляется с помощью одного из протоколов удаленного доступа, в зависимости от установленной операционной системы, через установленное VPN- соединение на базе OpenVPN.

Требования

К недостаткам данного решения можно отнести то. что свободные реализации Debian, Proxmox, DRBD и OpenVPN не сертифицированы, что затрудняет их применение в государственных информационных системах (ГИС) и информационных системах персональных данных (ИСПДн). Тем не менее можно рассмотреть основные меры по защите среды виртуализации на базе нормативных документов (см. таблицу 1). Приведены только те требования, которые могут быть реализованы в данном решении.

Тестирование

Проведем тестирование на проникновение для представленного облачного сервиса. Для этого будем использовать операционную систему Kali Linux 2.0 и программу Armitage. Порядок использования и инструкции к Kali Linux и средствам анализа защищенности, таким как Nmap, Metasploit и т.п., можно найти на интернет-ресурсе «Информационная безопасность и защита информации». Для проведения тестирования в нашем случае используем следующие IP-адреса машин: первый сервер -192.168.153.128. второй сервер -192.168.153.129 и виртуальная машина с установленной операционной системой Windows ХР — 192.168.153.132 (см. рис. 8). В результате сканирования получаем список возможных уязвимостей.

На рис. 9 фраза «The target is vulnerable.» означает, что найдена уязвимость.

В процессе выполнения тестирования были получены следующие результаты:

Для первого и второго сервера:

- открытые порты: TCP — 22 (SSH), TCP -3128 (SPICE proxy);

- уязвимости — не обнаружены;

- дополнительные решения: изменены стандартные порты подключения.

Для виртуальной машины Windows ХР:

- открытый порт: TCP — 445:

- найдена уязвимость по порту 445;

- решения: были установлены последние обновления и закрыт порт 445.

В итоге было проведено полное тестирование на проникновение системы, обнаружена уязвимость виртуальной машины, а также были приняты меры по устранению выявленных уязвимостей.

Вывод

Таким образом, в работе рассмотрены подход к построению защищенного облачного решения на базе Proxmox, DRBD и OpenVPN и применимость предложенного решения для защиты ГИС и ИСПДн,

Поддержка Proxmox, DRBD и OpenVPN реализована в ряде операционных систем, входящих в реестр российских программ, что позволяет надеяться на возможное использование предложенного решения для защиты ГИС и ИСПДн в скором будущем. Источник: Журнал системный администратор №1-2,2018

Построение защищенных виртуальных инфраструктур, office@itfb.com.ua