Существует два метода получения информации, которую Вам не хотят разглашать: силой или обманом. Подход получить силой не очень актуальный в современном мире, а вот второй подход развил большое количество приемов и даже ПО для манипуляций сознанием. Такие подходы называют – социальной инженерией, она используется для защиты компьютерных систем.

Социальная инженерия, стала одним из первоочередных этапов в проведении тестирования на проникновение. Поведение таких тестов заказывают как для небольшие организации так и гос предприятия. Результаты таких проверок заставляют многих понервничать, а самым винным стоят увольнения, руководству проводят тренинги, но зачастую даже это не помогает.

Историй проверки проникновения с использованием социальной инженерии множество, вот например одна из них:

Сотрудник, компании которой заказали тестирование на физическую и информационную безопасность банка сделал следующее, одев куртку с эмблемой конференции по безопасности, зашел в отделение банка, дождался подходящего момента, когда руководитель вышел из помещения, а сотрудники были заняты клиентами, это не сложно учитывая прозрачные перегородки. Зашел в помещение только для сотрудников с флешкой на которой был троян, вставил её в первый попавшийся компьютер, на немой вопрос сотрудников, ответил «Все в порядке, меня прислали проверить USB подключения». Посидев какое-то время и покатавшись на стуле, в это время троян выполнил свою работу, сотрудник наемной компании, понял что это была сильно простая задача, он встал, громко сказав, компьютер сломан я забираю его в ремонт, забрав системник беспрепятственно вышел мимо охраны.

Конечно такие простые случае были возможны только на начальных этапах становления социальной инженерии. Сейчас же для тестирования проникновения используются более изящные подходы обмана, которые даже бывалого сотрудника могут поставить под угрозу.

Раньше, что бы получить достаточно информации для проникновения с использованием социальной инженерии, хакеру нужно было долго искать сведенья о жертве, копаться в мусоре из бумаг, знакомится с секретаршей, прослушивать разговоры, сейчас же все упростилось. Благодаря соц сетям, просто зайдя на страницу компании и её сотрудников можно получить огромную долю полезной информации.

Социальные сети – идеальный инструмент для социальной инженерии.

Поговорим о фишинге как методе социальной инженерии. Фишинг –рассылка поддельных сообщений бывает двух видов: массовый и целевой. Сообщение о выигрыше вряд ли кто-то еще читает, но есть такие кто действительно играл в лотерее и ждет результата, или жадный, или жмет все подряд не зная о возможных последствиях.

Более ухищрённый метод это целевой. В прошлом году одна из курпных бирж потеряла 19 000 биткоинов. В ходе расследования, было выяснено, что в течении месяца на руководителя и сотрудников был направлен целевой фишинг. Причем очень качественны и продуманный, учитывающий многие факторы, в том числе интересы атакуемых.

Готовимся к тесту на проникновение

Фишинг как инструмент тестирования проникновения не лишен недостатков. Для создания обмана нужно много времени для подготовки и обхода защит от спама и фишинга. Тем не менее упростить подготовку и минимизировать время призваны программы для автоматизации таких задач.

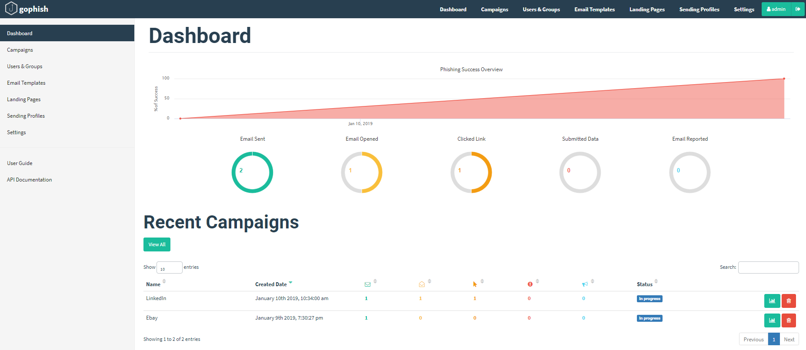

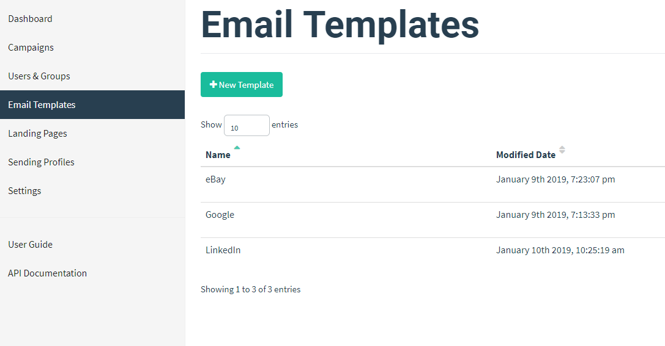

Gophish – ПО которое поможет быстро определить реакцию работников на различные письма. В самом начале данный фреймворк использовался для экпрес ИТ аудита безопасности в части соц инженерии. Но со выменем оброс полезным функционалом.

Как происходит тестирование

Тестовая рассылка имеет массовый характер и считается успешной, если на неё отреагировали больше одной третьей сотрудников. Реакция может быть разная, кто-то выполнил, что просили, кто-то удалил в спам, а некоторые сообщили админам.

Тестовая и настоящая атаки должна иметь информационный повод, на который поведутся большинство сотрудников. Такой повод можно найти, изучив сайт компании. А если это заказной ИТ аудит, то его могут даже подсказать. Инфо повод может быть как предстоящие сделки, события, выпуск продукта, конференции, цель что бы об этом знало как можно больше сотрудников.

На основе тестовой рассылки можно определить эфективные методы проникновения.

GoPhish. Возможности.

- Рассылка писем по заранее созданным шаблонам

- Параллельное проведение атак

- Информативный “Dashboard”

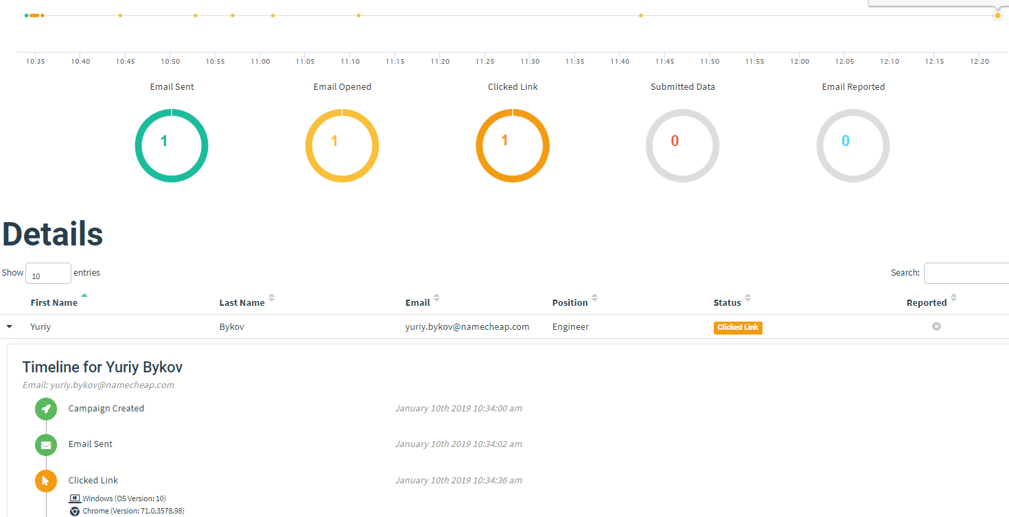

GoPhish. Контроль процесса.

Детализированная информация по каждому почтовому адресу

- Открытие письма

- Клик ссылки

- Просмотр отправленных данных

У нас Вы можете заказать проверку безопасности вашей организации, а также тест на проникновение, обращайтесь office@itfb.com.ua