Сегодня ни один бизнес не может обойтись без сетевых компьютерных технологий. И когда внутренняя сеть взаимодействует с общедоступной, появляется риск компрометации ресурсов и данных компании. Средства и методы сетевой безопасности направлены на снижение этого риска к нолю. Инфраструктура включает в себя много составляющих, и только комплексный подход может быть эффективным. Сложные методики, дорогостоящий софт, работа профессиональных специалистов не принесет нужного результата, если сетевая безопасность не устранила основные уязвимости.

Сегодня ни один бизнес не может обойтись без сетевых компьютерных технологий. И когда внутренняя сеть взаимодействует с общедоступной, появляется риск компрометации ресурсов и данных компании. Средства и методы сетевой безопасности направлены на снижение этого риска к нолю. Инфраструктура включает в себя много составляющих, и только комплексный подход может быть эффективным. Сложные методики, дорогостоящий софт, работа профессиональных специалистов не принесет нужного результата, если сетевая безопасность не устранила основные уязвимости.

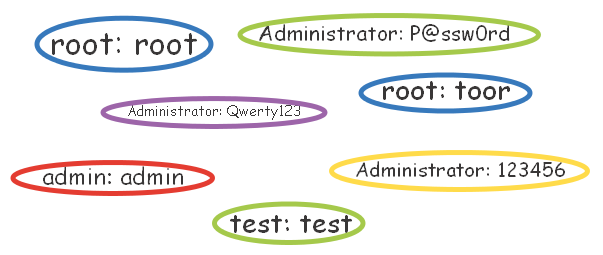

Когда целью киберпреступника является конкретный ресурс, он будет использовать все возможности. Но, понятно, ему не выгодно тратить время на поиск уязвимости 0day, когда логин и пароль можно найти обычным подбором. Поэтому одной из основных уязвимостей является парольная политика.

Подбор аутентификационных данных для доступа к ресурсам жертвы.

Подбор данных может быть выполнен разными путями. Администраторы для удаленного управления используют разный софт и протоколы. Для получения доступа к ним атакер применяет разные способы:

- подбор логина и пароля,

- загрузка вирусов через уязвимые web-приложения,

- использование уязвимостей сетевого протокола,

- использование общеизвестных уязвимостей (устаревший софт),

- получение данных методами социальной инженерии,

- поиск утечек персональных данных.

Киберпреступник может получить информацию о софте и протоколах, которые используются в компании для удаленного управления. К примеру, Telnet, RSH, SSH – инструменты для удаленного управления, или RDP – протокол для удаленного подключения, или Radmin, Admin, Ammyy – софт для удаленного доступа. В общем, фактически, все средства для удаленного доступа или управления могут быть компрометированы, если администратор использует простой пароль или пароль по умолчанию.

Несколько примеров на основе пентестов.

Для подбора паролей киберпреступник использует библиотеки. В них входят такие пароли как:

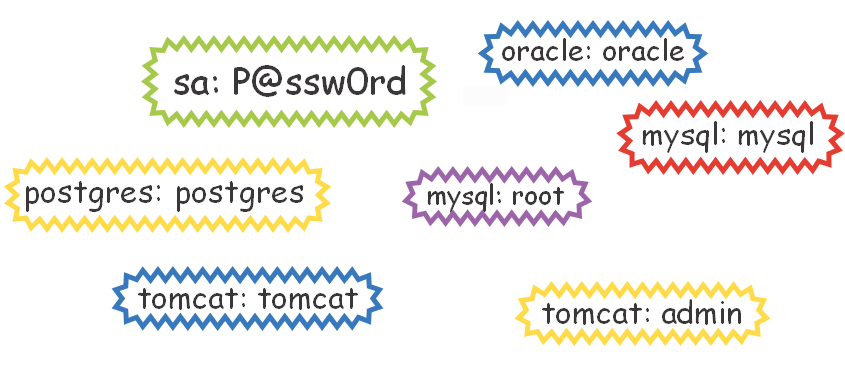

Так же есть примеры использования гостевого логина guest вообще без пароля. Так же есть риск, когда администратор использует пароль по умолчанию. К примеру, в СУБД и web‐серверах используются такие пароли. С другой стороны, здесь также используются простые пароли:

Подобрав логин и пароли к серверу tomcat, киберпреступник может загрузить в систему web-интепретатор командной строки. Это дает ему полный контроль над сервером и возможность получить доступ к другим ресурсам компании.

Получение аутентификационных данных с открытых источников.

В ряде случаев, киберпреступник может получить данные из открытых источников компании. Это происходит из-за недочетов в хранении таких данных. Изучая web-контент, иногда можно получить много полезной информации. Это могут быть данные логина и даже пароли пользователей, версии софта и серверов, используемые инструменты, конфигурационные файлы оборудования, адреса важных систем и, если в системе безопасности большая дыра, исходные коды web‐приложений. Такого рода информации позволяет киберпреступнику понять слабые места системы защиты, и быстрее взломать её. Открытые коды web-приложений можно проанализировать на наличие уязвимостей автоматическими инструментами и вручную. Используя конкретные данные, киберпреступник использует нужные эксплоиты и даже может подготовить свои.

Социальная инженерия.

На сегодняшний день киберпреступники активнее используют методы социальной инженерии. Некоторые фишинговые переписки с трудом можно отличить от реальных. Могут использоваться так же телефонные разговоры, смс и другие средства связи. Фишинговые сайты и ресурсы могут быть очень похожи на реальные.

Пример: рассылка + фишинговый сайт.

Киберпреступник рассылает письма со ссылками на фишинговый сайт. В адресе домен похож по написанию на реальный.

Сотрудник, получив такое письмо и внимательно изучив, может понять, что оно фальшивое. Но это происходит не всегда и, перейдя по ссылке и заполняя формы, он отправляет данные злоумышленнику.

Домен письма может быть даже подменен на идентичный реальному. В таком виде может быть выполнена загрузка вируса вместо перехода на сайт.

Пример: рассылка с подделкой домена.

Есть случаи, когда киберпреступник получает данные по общению между двумя компаниями. Тогда он в своей рассылке имитирует реальную переписку с необходимой загрузкой файла. Когда сотрудник получает такое письмо, у него практически не возможности заподозрить подлог. Тем более что переписка идет постоянно, он к ней привык. Таким образом, происходит загрузка вредоносного софта в системы сотрудников.

Получение доступа к ресурсам другими путями.

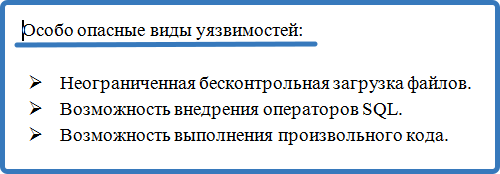

Киберпреступник может использовать уязвимости софта и web-приложений для получения доступа к ресурсам.

Например, web-приложения при добавлении нового пользователя позволяет добавлять файлы. Киберпреступник сможет загрузить web-интерпретатор командной строки вместо файла и получить доступ над сервером. Когда web-приложения запрещает запуск файлов с определенным расширением, киберпреступник может найти уязвимость. Например, файлы с расширением .pht не всегда добавлены в исключение, а OC Debian и Ubuntu запускает эти файлы как .php.

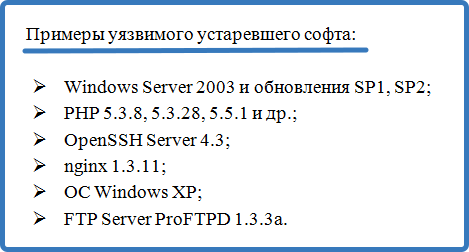

Другим примером внедрения вируса является использование уязвимостей софта. Успех атаки при этом зависит от того на сколько плохо компания обновляет свой софт. Киберпреступник использует известные уязвимости и готовые, даже общедоступные эксплоиты.

К примеру, уязвимость Heartbleed у OpenSSL. Хотя она была обнаружена в 2014 года, до сих пор большое количество серверов не обновлены и подвержены этой уязвимости. Через нее киберпреступник может получить закрытые данные, и даже логин и пароль.

Рекомендации по защите

Шаги повышения сетевой безопасности:

- Парольная политика – Должна включать в себя известные библиотеки паролей. Исключать возможность использования слабого пароля. Строгий контроль над выполнением политики. Распространение ее на все доступные через сеть ресурсы.

- Ограничение доступа по IP-адресу – Использование удаленный контроль со статического IP-адреса.

- Контроль загружаемых файлов – Использование белого списка файлов, фильтрация данных на наличие кода и SQL запросов. Запуск файлов в песочнице.

- Контроль утечки данных – Данные пользователей, версии софта, сервера, типы протоколов не должны быть доступны.

- Ограничения доступа и привилегий – Пользователь должен иметь минимально нужный набор привилегий в ОС. Настройка разграничения доступа к директориям и файлам.

- Регулярное обновление устаревшего софта

- Использование firewall web-приложений.

- Использование антивируса – Важно исключить права, когда пользователь может отключить антивирус.

- Инструктаж по информационной безопасности сотрудников – Информация о фишинговой деятельности и способы ее обнаружения должны быть известны. Сотрудники должны нести ответственность за разглашение коммерческой тайны.

Все эти шаги не исключат возможность взлома, но закроют дыры сетевой безопасности компании.

Наша компания поможет решить проблемы безопасности, обращайтесь [email protected]