Настройка LAPS RODC

Так как мы остановились на использовании платформы Windows Server 2008, в нашем распоряжении окажется RODC, который сможет обеспечить безопасность сервера за счет хранения копий отдельных директорий Active Directory.

Тем не менее, он никак не будет изменять их. Особенностью RODC является то, что он не хранит в себе целостную информацию. Тот, кто сможет до неё добраться, не получит полной картины, так как остальная часть будет находиться в другом месте. Что же входит в RODC? Хранилище наполняется данными всех записей, PKI и Bitlocker, не считая остальные вещи.

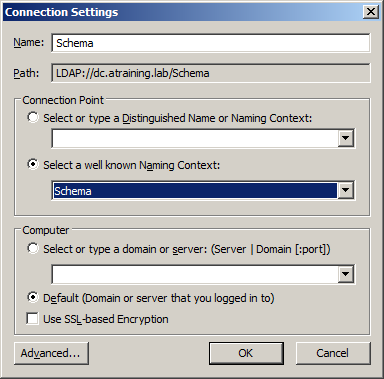

Итак, для начала настройки откройте ADSI, указам конкретный раздел:

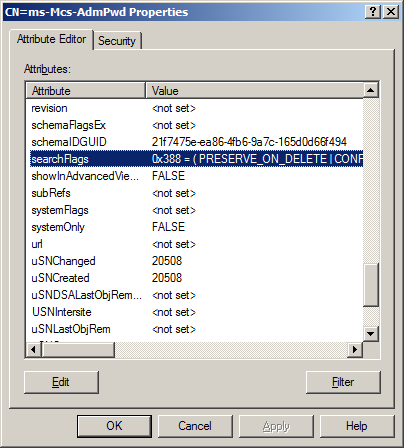

Выделите атрибут ms-Mcs-AdmPwd:

Обратите внимание на массив битов searchFlags, а точнее, на его значение. Этот параметр указывает на то, что нужно для его использования. В отдельных случаях, он говорит о необходимости поиска, отталкиваясь от их значения, передачи в GC или репликации в RODC.

Мы получили параметр 0x388, который указывает на сумму флагов PRESERVE_ON_DELETE, CONFIDENTIAL, NEVER_AUDIT_VALUE, RODC_FILTERED. Заметьте, что второй и четвертый атрибуты установлены корректно, так как доступ к ним ограничен, а данные не будут реплицироваться на RODC.

Аналогично настраиваются другие атрибуты.

Защита хранения паролей в Active Directory

Microsoft рекомендует запретить доступ к информации об атрибутах абсолютно всем, кроме администраторов. Но такой подход сужает поле зрения пользователей, которые могут просто не понять, с чем они имеют дело. Попробуем найти оптимальное решение для управления паролями: реализуем ограничение доступа для определенных групп пользователей на чтение и изменение конкретных атрибутов.

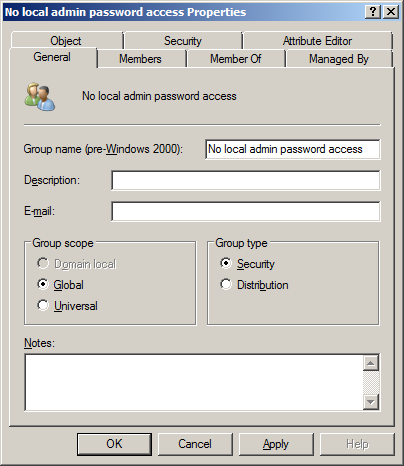

Итак, создадим новую группу, по названию которой вы поймете их уровень доступа. Вы сможете изменить его на любой другой:

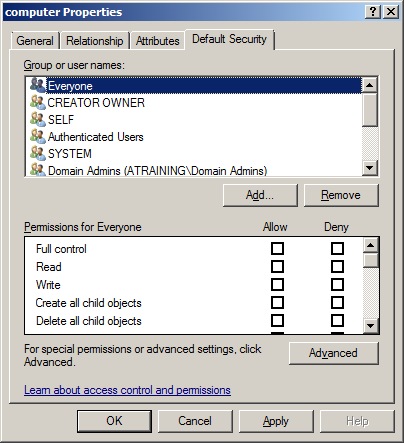

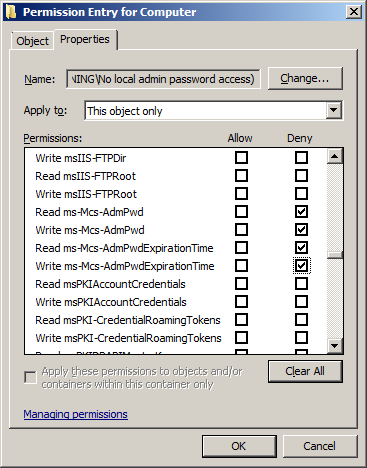

Добавляем в неё всех пользователей, которым не нужно явно демонстрировать хранимые пароли. Можно сделать это, выделяя целые группы, отделы и т.д. Затем, конкретизируем права доступа для созданной группы. Указываем все запреты с помощью редактора.

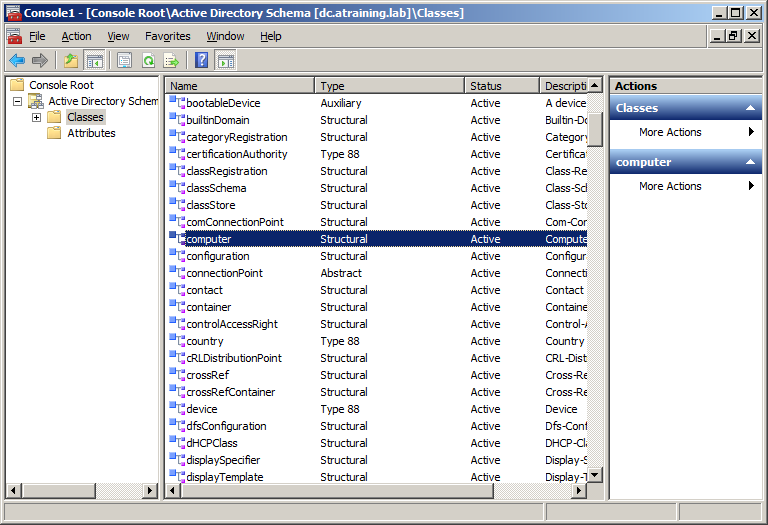

Если он отсутствует на вашей системе в mmc / Add Snap-Ins, то выполните команду regsvr32 schmmgmt.dll с правами администратора. Выделяем Default ACL для computer:

Вы можете быстро убрать все разрешения на первых двух вкладках с помощью Clear All.

Осуществлять управление паролями нужно и на имеющихся учетных записях. Выставьте правила с помощью любого удобного для вас метода.

Можете просто унаследовать их из другой группы, если ваша схема хорошо структурирована в Active Directory. Главное – это ограничить права на чтение обычным пользователям.

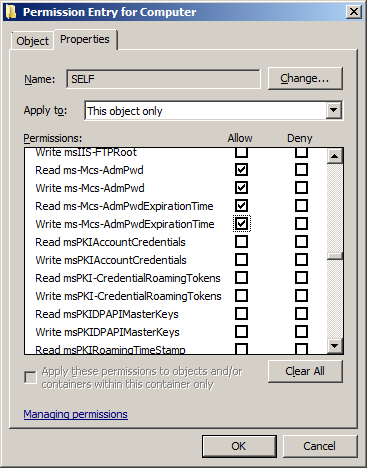

Следующий шаг заключается в установке правил для той машины, на которой установлена LAPS. Это необходимо для корректной работы сервиса с локальными паролями, а точнее, с их атрибутами.

Для реализации, запустите редактор и отыщите параметры ACE и SELF, добавив права на их использование:

Повторимся, что для повышения безопасности ИТ вам нужно продублировать эти действия для каждой учетной записи LAPS. Вы можете частично автоматизировать этот процесс с помощью команды Set-AdmPwdComputerSelfPermission -OrgUnit имя_контейнера. Она поможет осуществить наследование прав на указанные объекты.

Далее, определим права для самих администраторов. Шаги практически идентичны:

- Создайте новую группу для админов

- Перенесите туда необходимых пользователей

- Выставьте нужные атрибуты для администрирования паролей

С целью повышения безопасности ИТ, второй атрибут ms-Mcs-AdmPwdExpirationTime присваиваем лишь тем админам, которые будут менять пароли. Команда следующая: Set-AdmPwdResetPasswordPermission с аналогичными параметрами.

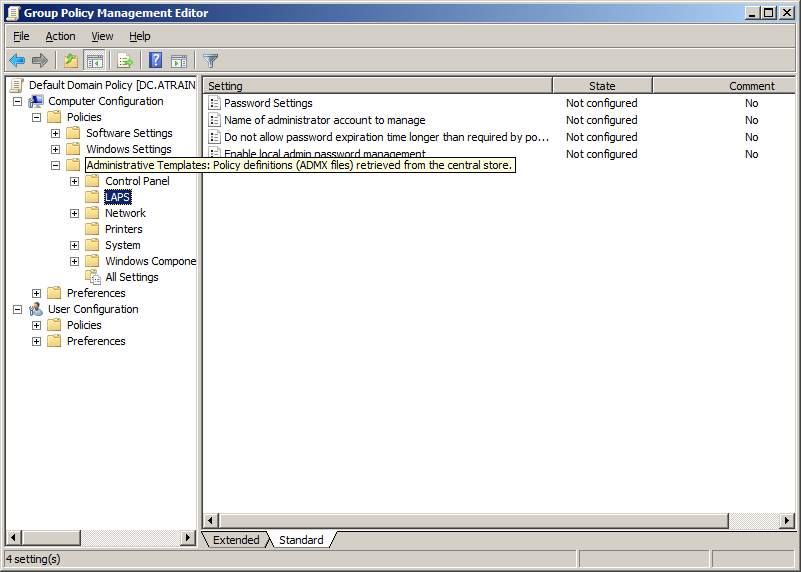

Настройка политик LAPS

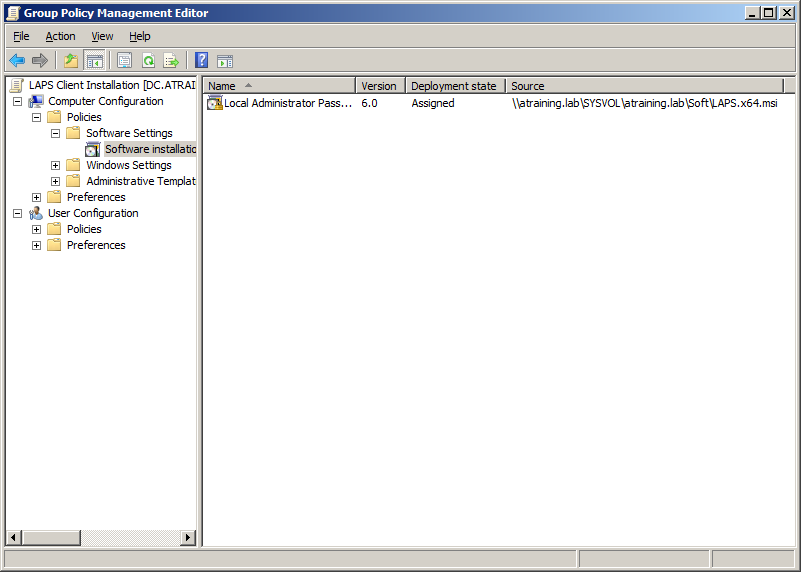

Всего нам нужно 4 политики:

Объясним их значение:

Развертывание LAPS на клиентах

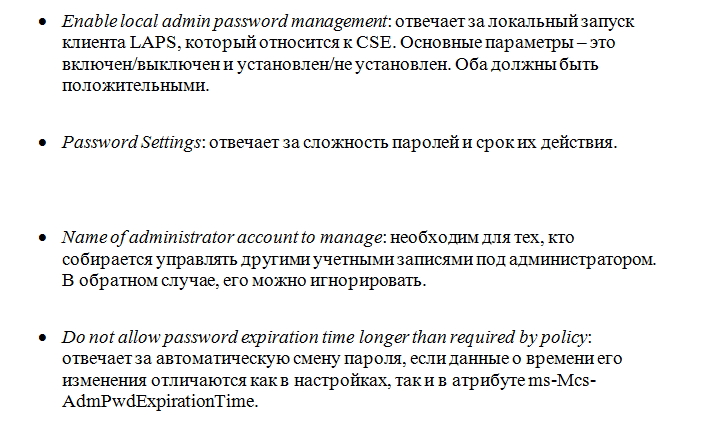

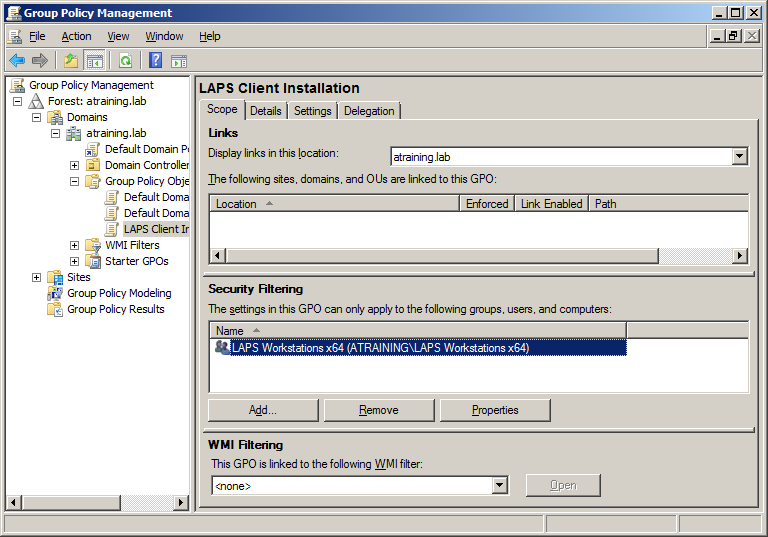

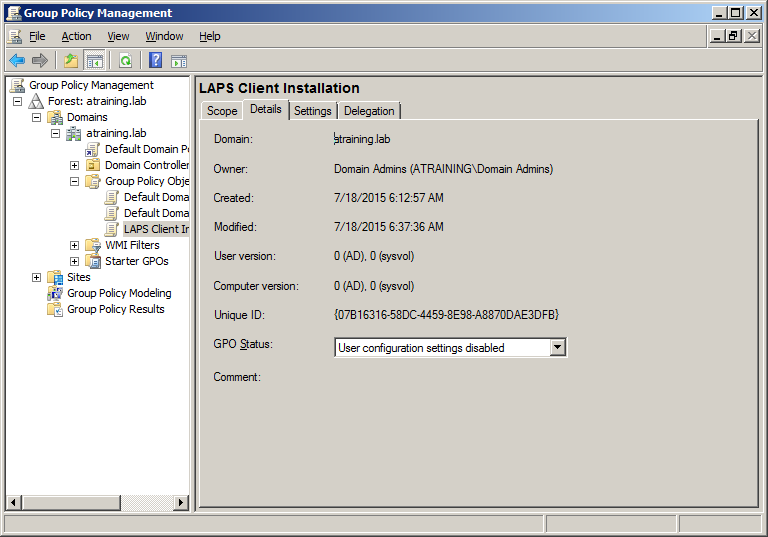

Этот шаг является самым простым. Для него достаточно лишь создать ещё одну политику для группы, а затем присоединить к ней MSI-модуль. Все это направляется на требуемые хосты. Как это выглядит:

Чтобы ускорить работу, можно отключить бесполезную в нашем случае раздел для пользователей:

Далее, размещаем на общедоступном сетевом ресурсе файлы. Таким образом, каждый клиент сможет добраться до них. Мы реализуем этот шаг путем размещения файлов в SYSVOL. Вы можете ограничить доступ к ним, если не хотите, чтобы доступ к данным имели все сотрудники.

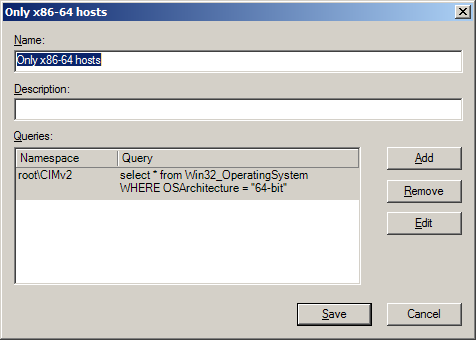

Вы можете немного автоматизировать процесс, добавив фильтр WMI в используемую политику. Он ограничит применение для 64-х разрядных ОС:

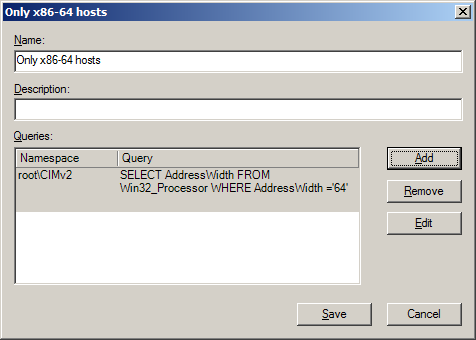

Стоит отметить, что в случае установки на Windows XP, вы можете использовать атрибут AddressWidth класса Win32_Processor. Это удобно, если вам нужно развернуть LAPS на нескольких платформах Windows Server:

Конечно, параметр в данном случае менее точен, потому что не предусматривает тот факт, что для 64-х разрядного процессора может быть использована 32-х разрядная ОС.

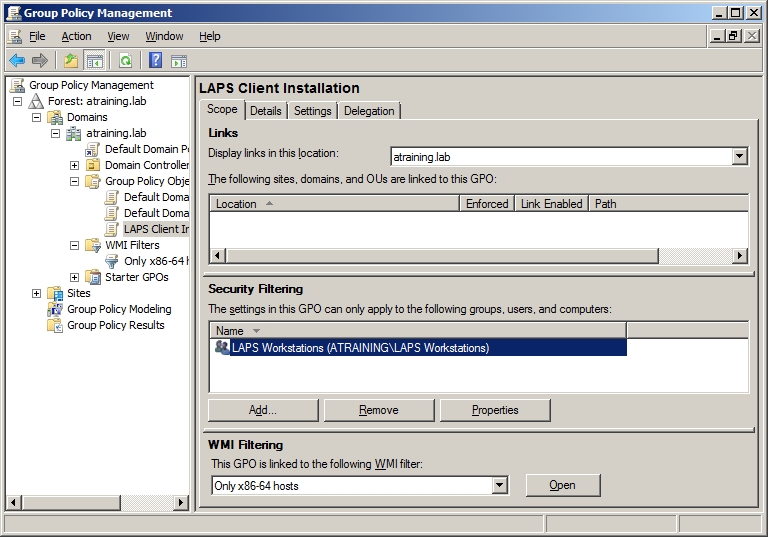

В конечном итоге, получим следующее:

Итог

С помощью LAPS вы сможете увеличить безопасность ИТ инфраструктуры, не усложняя при этом жизнь самим администраторам!

Вы также можете обратиться к нам за профессиональной консультацией или помощью в повышении безопасности учетных записей. office@itfb.com.ua