Внутренние ресурсы сети могут быть компрометированы как киберпреступником, который получил доступ над одним из компонентов сети, так и сотрудником компании. Сотрудник компании для этого должен обладать необходимыми правами доступа. Конфигурация сети поможет противодействовать такого рода действиям. Для этого важна фильтрация и сегментация сетевых протоколов. Защита сети от подключения внешних устройств также играет важную роль.

Многие компании организуют свою инфраструктуру с помощью службы каталогов Active Directory. Она позволяет администраторам с помощью групповых политик обеспечить единообразие настройки рабочей среды пользователей. Однако ошибки администраторов и пользователей могут сделать Active Directory уязвимой. Главную опасность несут слабые пароли и плохая защита ключевых учетных записей. Киберпреступники могут использовать слабости реализации механизма single sign‐on (SSO). Уязвимости есть и в подсистемах Windows tspkg, kerberos и wdigest. Они хранят закодированные учетные данные в памяти ОС. Особую опасность несет кейс, когда администраторы используют групповые политики, зашифрованные ключом AES. Но ключ шифрования общедоступен на сайте msdn.microsoft.com и киберпреступник может попросту расшифровать пароль и получить доступ (от групповых политик лучше отказаться или ограничить использование).

Подбор учетной записи домена.

Для получения доступа, киберпреступник может попытаться подобрать пароль доменной учетной записи. В случае, когда парольная политики уязвима, пользователь может задать простой пароль. Ограничения в парольной политике усиливает security. Может быть ограничение по количеству попыток, но нужно учесть, что хакер может делать несколько попыток на всех пользователей (этого может быть достаточно для взлома). Если администратор использует шаблон создания паролей, атакер может сгенерировать пароли по одному подобранному. Двухфакторная аутентификация помогает усилить security системы. Ее нужно использовать хотя бы на ключевых учетных записях.

Для получения паролей киберпреступник может использовать вредоносный софт. Антивирус может заблокировать его, но права доступа могут позволять попросту отключить антивирус. Поэтому важно, когда доступ на локальных машинах и серверах ограничен.

Таким образом, киберпреступник может получить полный доступ над доменом. Наличие строгой парольной политики, двухфакторная аутентификация и ограничение прав доступа значительно препятствуют взлому.

Получения доступа через протоколы канального и сетевого уровня.

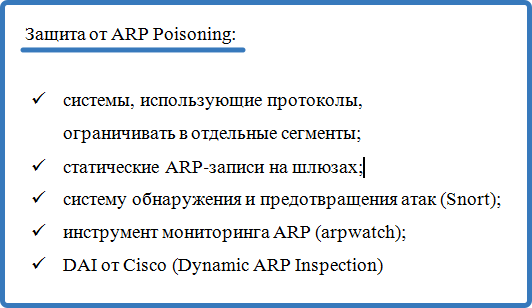

Важно учитывать, что хакер может перехватывать трафик способом «человек посередине» (атака ARP Poisoning). Перехвата идентификаторов и хешей паролей учетных данных возможно через протоколы NBNS и LLMNR. Известные атаки через протоколы – NBNS Spoofing, LLMNR Spoofing и SMB Relay. Эти способы дают возможность киберпреступнику получить доступ, авторизоваться.

Для противодействия можно просто отключить протоколы, если они не используются.

Для защиты от SMB Relay необходимо обеспечить SMB Signing (подписывание) SMB‐пакетов на узлах сети. Отключение NBNS и LLMNR протоколов так же решает вопрос. Как пример важности установки обновлений систем, идет защита от SMB Relay. В 2008 году компания Microsoft выпустила патч. Он исключает атаку на тот компьютер, который инициирует подключение.

Получение учетных данных через чтения дампа памяти.

Администраторы часто используют софт для хранения паролей. Примером может быть программа PINs. Если у киберпреступника достаточно прав доступа, он может с помощью общедоступной утилиты ProcDump выделить дамп памяти процесса PINs.exe. В нем найти пароль программы PINs, и получить доступ вообще ко всем аутентификационным данным. Таким образом, киберпреступник получает доступ ко всем системам.

Для предотвращения важно установить уровень привилегий. В этом случае хакер не сможет прочитать дамп процессов, запущенных от имени администратора. Но он сможет прочитать дамп процессов, запущенных от имени пользователя. В этом случае нужно защищать ОС от несанкционированного доступа. Обновление софта и сильная парольная политика также помогут в этом.

Заключение

Наиболее распространенные уязвимости, описанные в статье, вполне предсказуемы и могут быть предотвращены. Простая настройка конфигурации, требующая минимальных финансовых вложений, может значительно повысить безопасность системы.

Вот основные принципы, которые мы рекомендуем выполнять:

- работать по строгой парольной политике;

- использовать двухфакторную аутентификацию;

- предотвращать попадание конфиденциальной информации в открытый доступ;

- отключать или защищать неиспользуемые протоколы сети;

- разделять сеть на сегменты, максимально ограничивать привилегии пользователей и служб;

- регулярно обновлять софт

- устанавливать обновления систем безопасности ОС;

- регулярно выполнять анализ защищенности web-приложений.

Если пароли простые, то какой бы не была дорогой защита, она будет скомпрометирована. Это так называемый must done, после которого можно приступать к совершенствованию security на более высоком уровне.