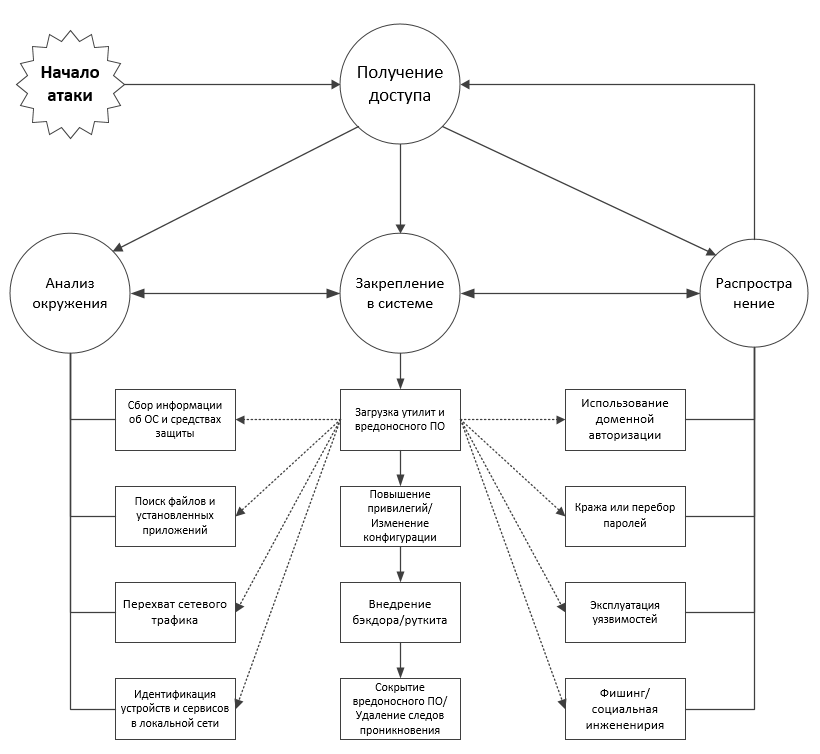

Первостепенной целью злоумышленника получить доступ к любой системе пользователя в корпоративной сети. Методы для этого могут быть использованы различные (письма с вредоносным ПО, ссылки на сайты, обновления для определенного ПО и т.п). И быстрота их реализации зависит от стойкости информационной безопасности предприятия. Получив доступ к одной из систем далее сценарий разворачивается в последовательности реализации таких этапов:

- закрепление в системе;

- анализ безопасности системы и окружения;

- распространение.

У каждого из этапов может быть различная реализация, техника и стратегия. На рисунке изображены основные направления стратегии проникновения и действия в сети злоумышленника:

Понимая принципы действия злоумышленника, специалисты информационной безопасности могут выявить и предотвратить проникновения.

Закрепление в корпоративной сети

При проникновении в корпоративную сеть взломщик первым делом загружает скрипты и файлы для сбора информации: какое ПО, файлы, связь с системами управления; утилиты для подбора паролей, взлома учетных данных, заражения ПК; далее идет анализ трафика и сетевое сканирование.

Для скрытия от админа и сотрудников ИБ, злоумышленники применяют различные простые и сложные методы «маскировки»:

- передача файлов идет стандартными протоколами, тем самым позволяя затеряться между данными пользователей

- разбитие файлов и передача их по частям

- шифрование

- скрытие данных в аудио или видео файлах

Получив набор необходимых утилит на взломанное устройство, хакер пытается получить доступ к админской учетной записи. Для этого могут использоваться как уязвимость ОС и ПО, так и банальный перебор паролей или перехват нажатия клавиш.

Получив наивысшие права злоумышленник хорошо закрепляется в системе и скрывает все следы своего присутствия, таким образом организовав для себя долгосрочный бэкдор.

Анализ окружения

Анализ какое ПО установлено, версии, ОС, обновления, патчи, защита и т.п выполняется на всех этапах проникновения. Используя эту информацию взломщик планирует стратегию проникновения и необходимые утилиты для этого.

Для этого этапа вполне пригодны стандартные средства, установленные в ОС

- powershell, vbs, cmd для Windows;

- grep, bash,perl, python в Unix/Linux и Mac OS.

Это идеальные инструменты хакера, так как есть во всех системах и редко когда контролируются. Далее применяется активное или пассивное сканирование для анализа устройств в корпоративной сети. Используя сниффер трафика можно определить сервера домен контролеров, почты, корпортативных приложений. Также используют сетевые сканеры, для определения сетевых служб и ихверсий, открытых портов и т.п. информации.

Распространение

Закрепившись в сети, создав надежный канал для своего доступа, скрыв следы своего присутствия, получив достаточно информации и сети, взломщик переходит к своей основной цели. Целью хакера могут быть как конфиденциальные данные, контроль, шантаж, получение выгоды и другие. Заражение может быть массовым или точечным, зависит от целей вредителя.

Самым надежным способом распространения в корпоративной сети, зачастую это использование уязвимостей, так как обычно вся защита сети направлена на предотвращения внешних атак, а не внутренних. В виду этого в корпоративной сети предостаточно уязвимостей, которые могут быть использованы хакером. При это как ИБ так и администраторы знают об этом, но не всегда эти уязвимости устраняются, так как не являются приоритетными задачами.

Теперь Вы понимаете насколько важно обеспечить безопасность сети как от внешних угроз так и от возможных внутренних.

Обращайтесь за помощью, office@itfb.com.ua и наши специалисты помогут защитить корпоративную сеть и устранить уязвимости